Annexe – Intégration SAML pour Microsoft Azure

OT Security prend en charge l'intégration à Azure via le protocole SAML. Cela permet aux utilisateurs Azure affectés à OT Security de se connecter à OT Security via SSO. Vous pouvez utiliser le mappage de groupe pour attribuer des rôles dans OT Security en fonction des groupes auxquels les utilisateurs sont attribués dans Azure.

Cette section explique le processus complet de configuration d'une intégration SSO de OT Security à Azure. La configuration implique la mise en place de l'intégration en créant une application OT Security dans Azure. Vous pouvez ensuite fournir des informations sur cette application OT Security nouvellement créée et charger le certificat de votre fournisseur d'identité sur la page OT Security SAML. La configuration est complète lorsque vous mappez les groupes de votre fournisseur d'identité aux groupes d'utilisateurs dans OT Security.

Pour mettre en place la configuration, vous devez être connecté en tant qu'utilisateur administrateur dans Microsoft Azure et OT Security.

Étape 1 – Création de l'application Tenable dans Azure

Pour créer l'application Tenable dans Azure :

-

Dans Azure, accédez à Microsoft Entra ID > Applications d'entreprise et cliquez sur + Nouvelle application.

La page Parcourir la galerie Microsoft Entra ID apparaît.

-

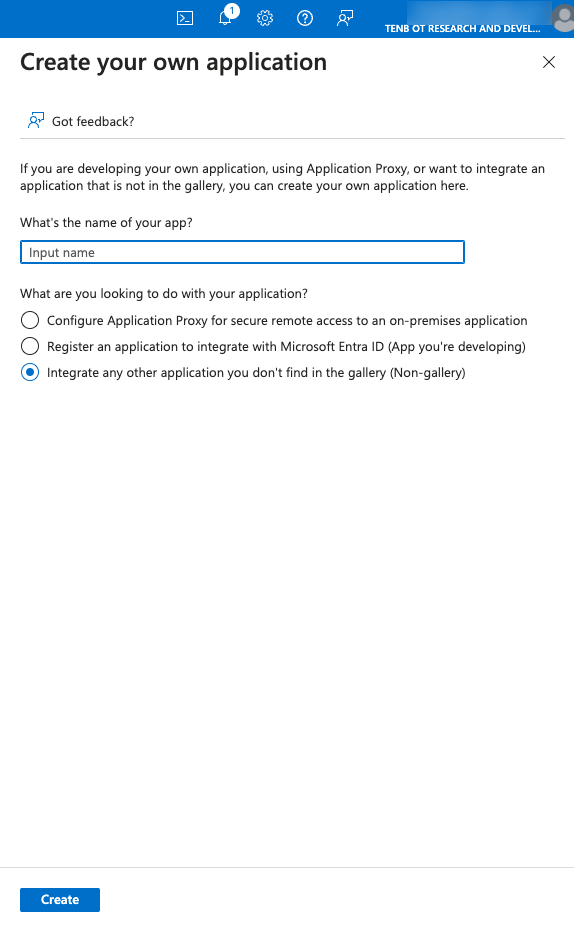

Cliquez sur + Créer votre propre application.

Le panneau latéral Créer votre propre application apparaît.

-

Dans le champ Quel est le nom de votre application ?, saisissez un nom pour l'application (par exemple, Tenable_OT), sélectionnez l'option par défaut Intégrer une autre application que vous ne trouvez pas dans la galerie, puis cliquez sur Créer pour ajouter l'application.

Étape 2 – Configuration initiale

Cette étape est la configuration initiale de l'application OT Security dans Azure, consistant à créer des valeurs temporaires pour les valeurs de la configuration SAML de base, l'identificateur et l'URL de réponse, afin de permettre le téléchargement du certificat requis.

Pour réaliser la configuration initiale :

-

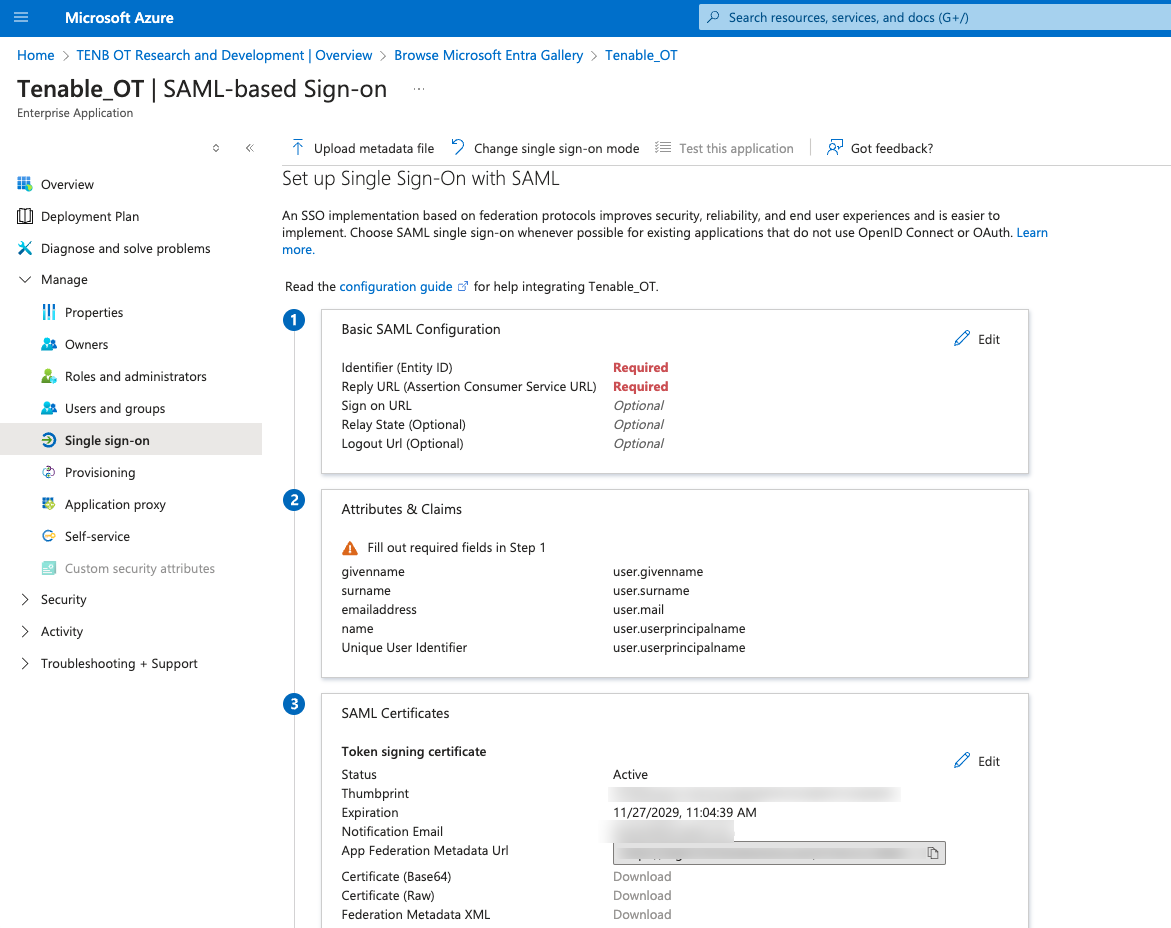

Dans le menu de navigation de Azure, cliquez sur Authentification unique, puis sélectionnez SAML comme méthode d'authentification unique.

La page Authentification basée sur SAML apparaît.

-

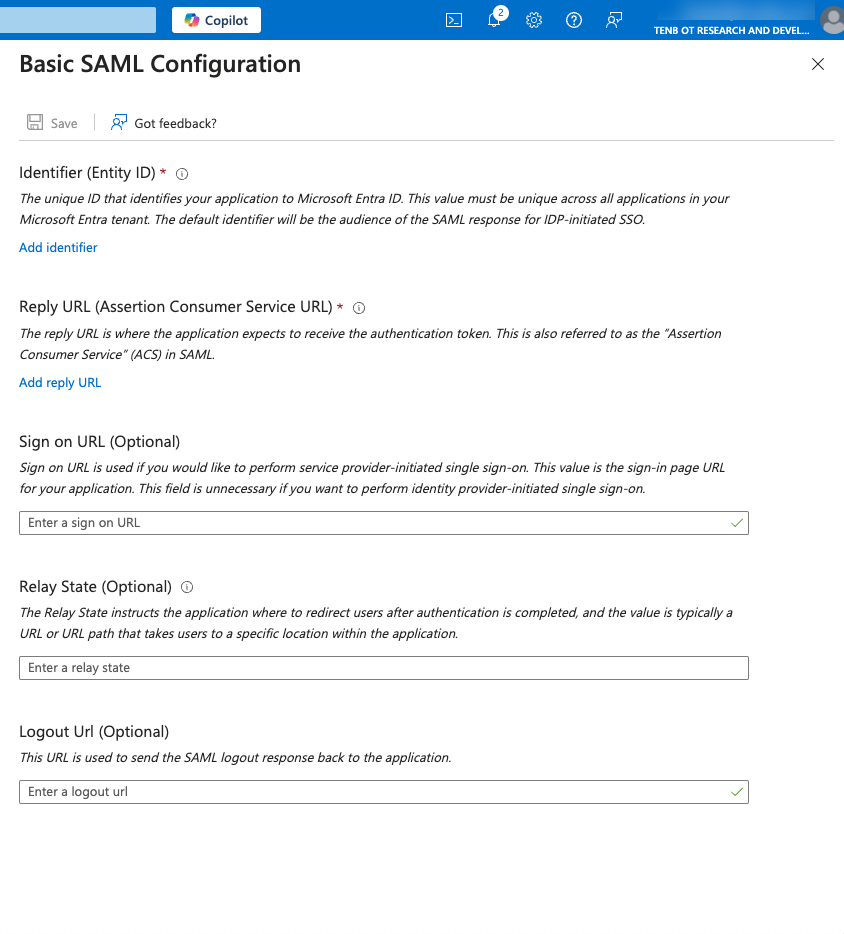

Dans la section 1 – Configuration SAML de base, cliquez sur Modifier

.

.Le panneau latéral Configuration SAML de base apparaît.

-

Dans la zone Identificateur (ID de l'entité), saisissez un identifiant temporaire pour l'application Tenable (par exemple : tenable_ot.

-

Dans la zone URL de réponse (URL du service consommateur d'assertion), saisissez une URL valide (par exemple : https://OT Security.

Remarque : l'identificateur et l'URL de réponse sont des valeurs temporaires que vous pouvez modifier plus tard dans le processus de configuration. -

Cliquez sur

Enregistrer pour enregistrer les valeurs temporaires et refermer le panneau latéral Configuration SAML de base .

Enregistrer pour enregistrer les valeurs temporaires et refermer le panneau latéral Configuration SAML de base . -

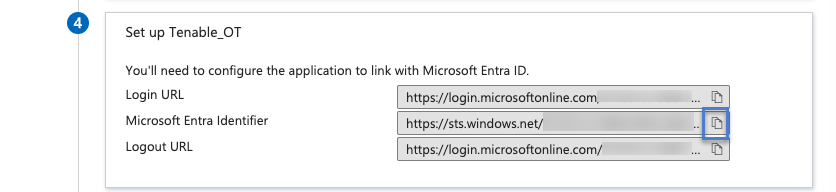

Dans la section 4 – Configurer, cliquez sur le bouton

pour copier l'identifiant Microsoft Entra ID.

pour copier l'identifiant Microsoft Entra ID. -

Basculez vers la console OT Security et accédez à Gestion des utilisateurs > SAML.

-

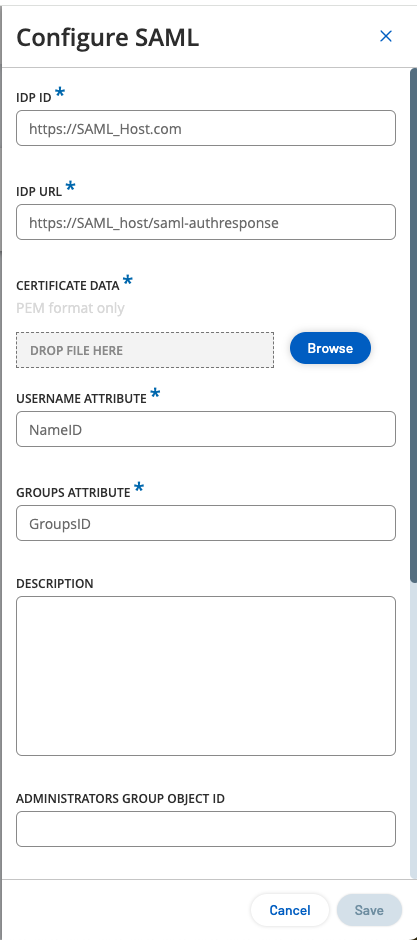

Cliquez sur Configurer pour afficher le panneau latéral Configurer SAML , puis collez la valeur copiée dans la zone ID de l'IDP.

-

Dans la console Microsoft Azure, cliquez sur le bouton

pour copier l'URL de connexion.

pour copier l'URL de connexion. -

Revenez à la console OT Security et collez la valeur copiée dans la zone URL de l'IDP.

-

Dans la console Azure, dans la section 3 – Certificats SAML, pour Certificat (Base64), cliquez sur Télécharger.

-

Revenez à la console OT Security et dans la section Données de certificat, cliquez sur Parcourir, puis accédez au fichier de certificat de sécurité et sélectionnez-le.

-

Dans la console Azure, dans la section 2 – Attributs et revendications, cliquez sur

Modifier.

Modifier. -

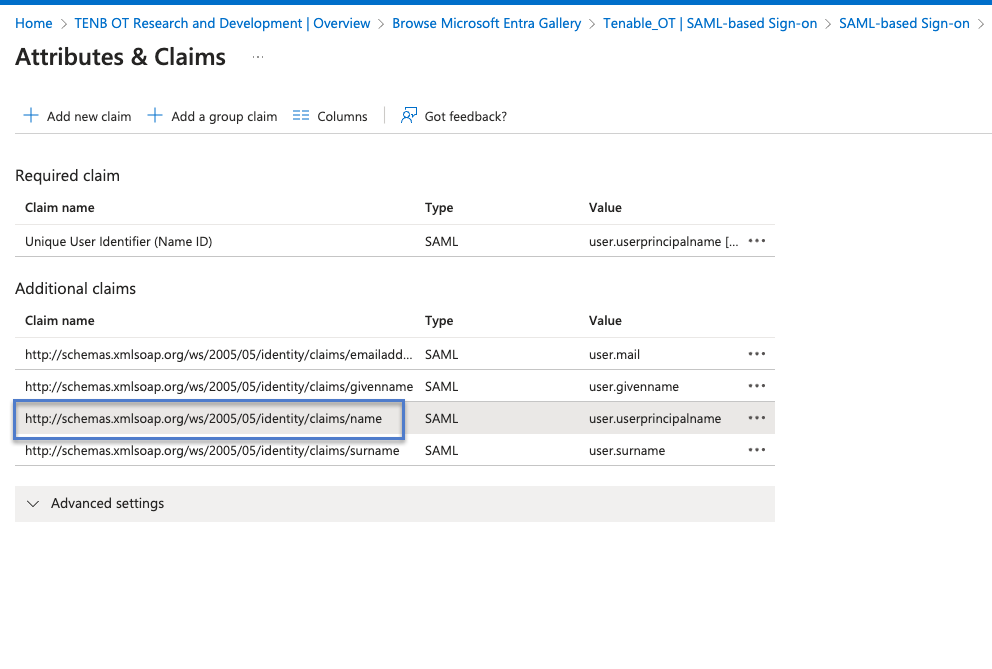

Dans la section Revendications supplémentaires, sélectionnez et copiez l'URL du nom de la revendication qui correspond à la valeur user.userprincipalname.

-

Revenez à la console OT Security et collez cette URL dans la zone Attribut de nom d'utilisateur.

-

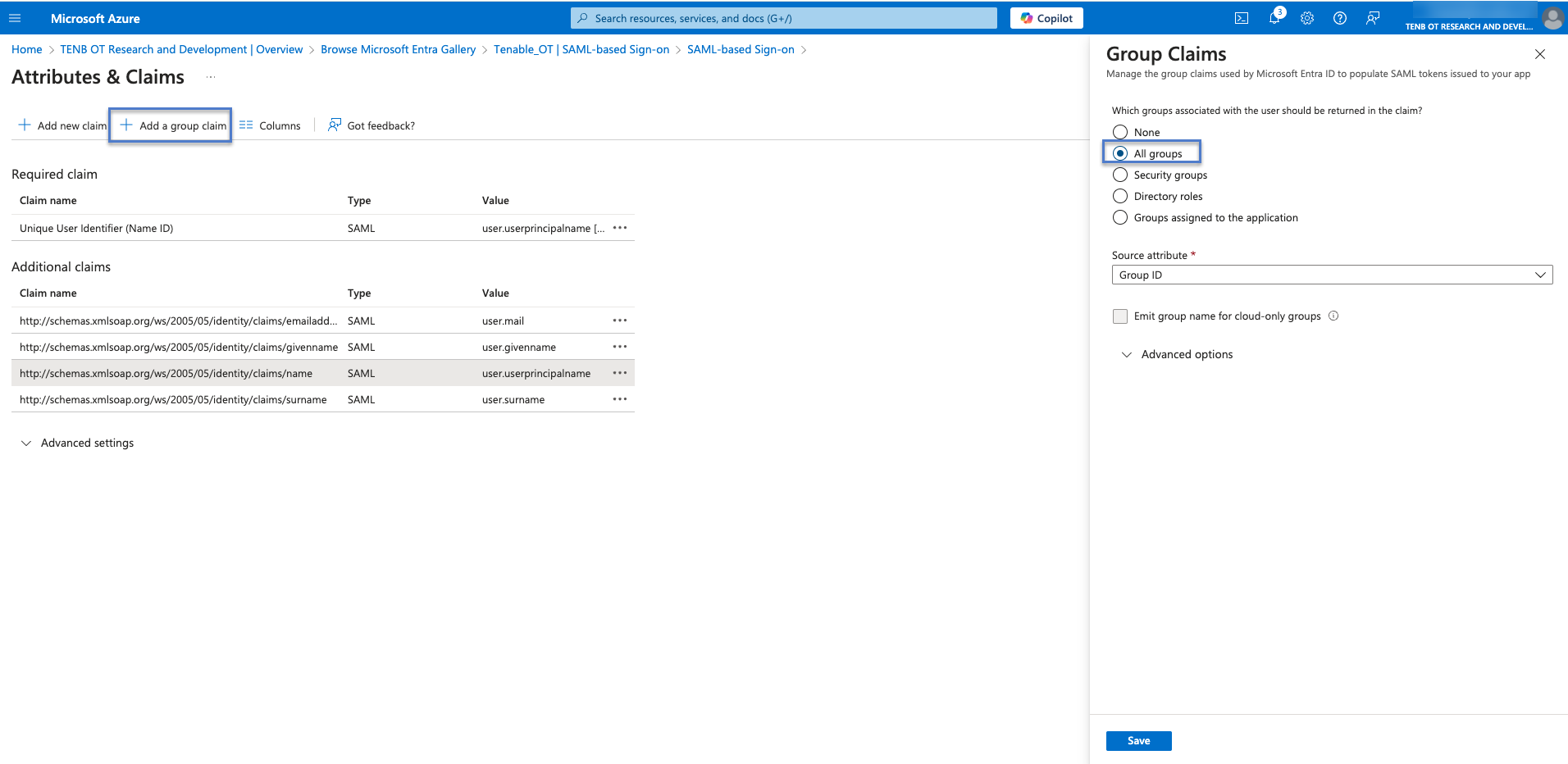

Dans la console Azure, cliquez sur + Ajouter une revendication de groupe.

Le panneau latéral Revendications de groupe apparaît.

-

Dans la section Quels groupes associés à l'utilisateur doivent être retournés dans la revendication ?, sélectionnez Tous les groupes et cliquez sur Enregistrer.

Remarque : si vous activez les paramètres de groupes dans Azure, vous pouvez sélectionner Groupes attribués à l'application au lieu de Tous les groupes. Dans ce cas, Azure fournit uniquement les groupes d'utilisateurs attribués à l'application. -

Dans la section Revendications supplémentaires, mettez en surbrillance et copiez l'URL du nom de la revendication associée à la valeur user.groups [All].

-

Revenez à la console OT Security et collez cette URL dans la zone Attribut des groupes.

-

(Facultatif) Ajoutez une description de la configuration SAML dans la zone Description.

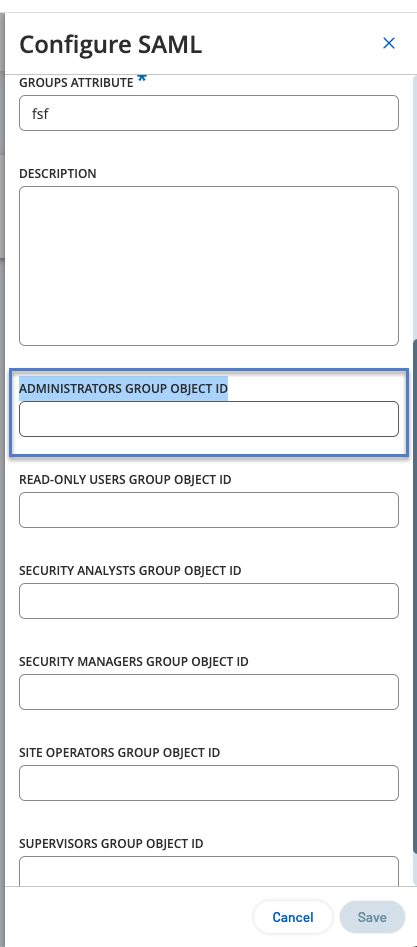

Étape 3 – Mappage des utilisateurs Azure aux groupes Tenable

Au cours de cette étape, vous assignez les utilisateurs Azure à l'application OT Security. Les autorisations accordées à chaque utilisateur sont désignées par mappage entre les groupes Azure auxquels ils sont affectés et un groupe d'utilisateurs OT Security prédéfini, auquel est associé un rôle et un ensemble d'autorisations. Les groupes d'utilisateurs prédéfinis de OT Security sont les suivants : Administrateurs, Utilisateurs en lecture seule, Analystes sécurité, Gestionnaires de sécurité, Opérateurs de site et Superviseurs. Pour plus d'informations, voir Gestion des utilisateurs. Chaque utilisateur Azure doit être affecté à au moins un groupe mappé à un groupe d'utilisateurs OT Security.

Pour mapper des utilisateurs Azure à OT Security :

-

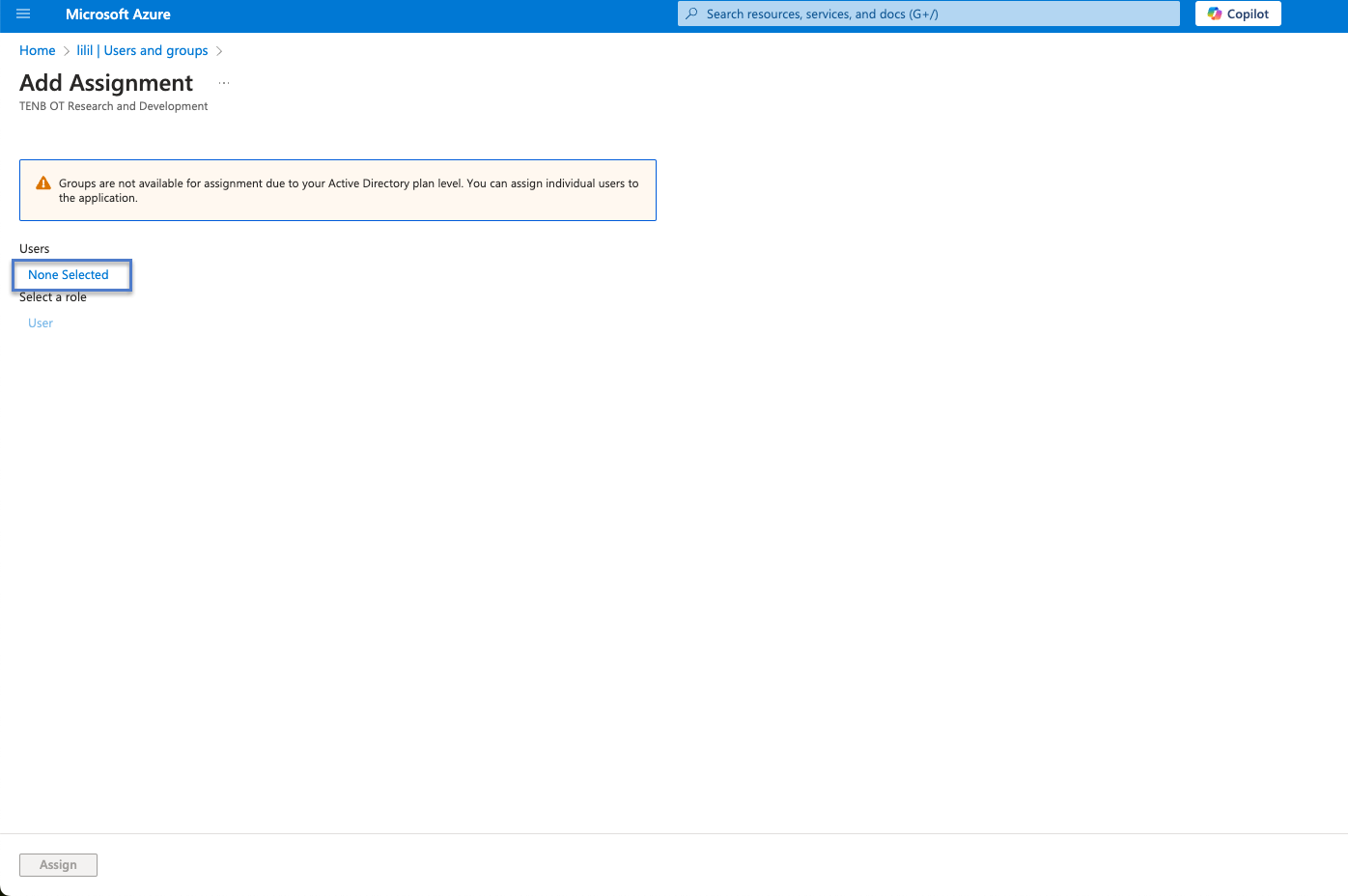

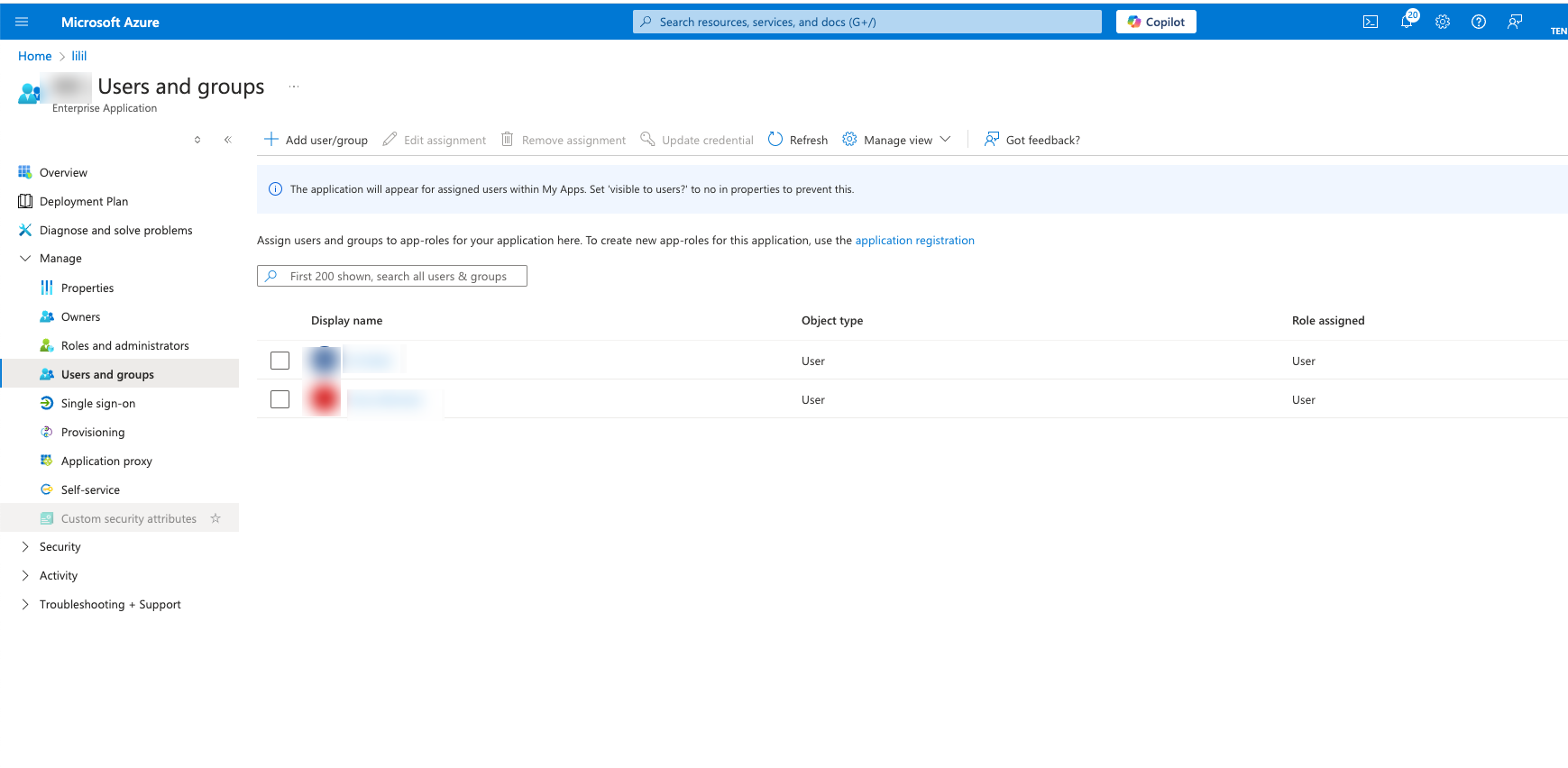

Dans Azure, accédez à la page Utilisateurs et groupes et cliquez sur + Ajouter un utilisateur/groupe.

-

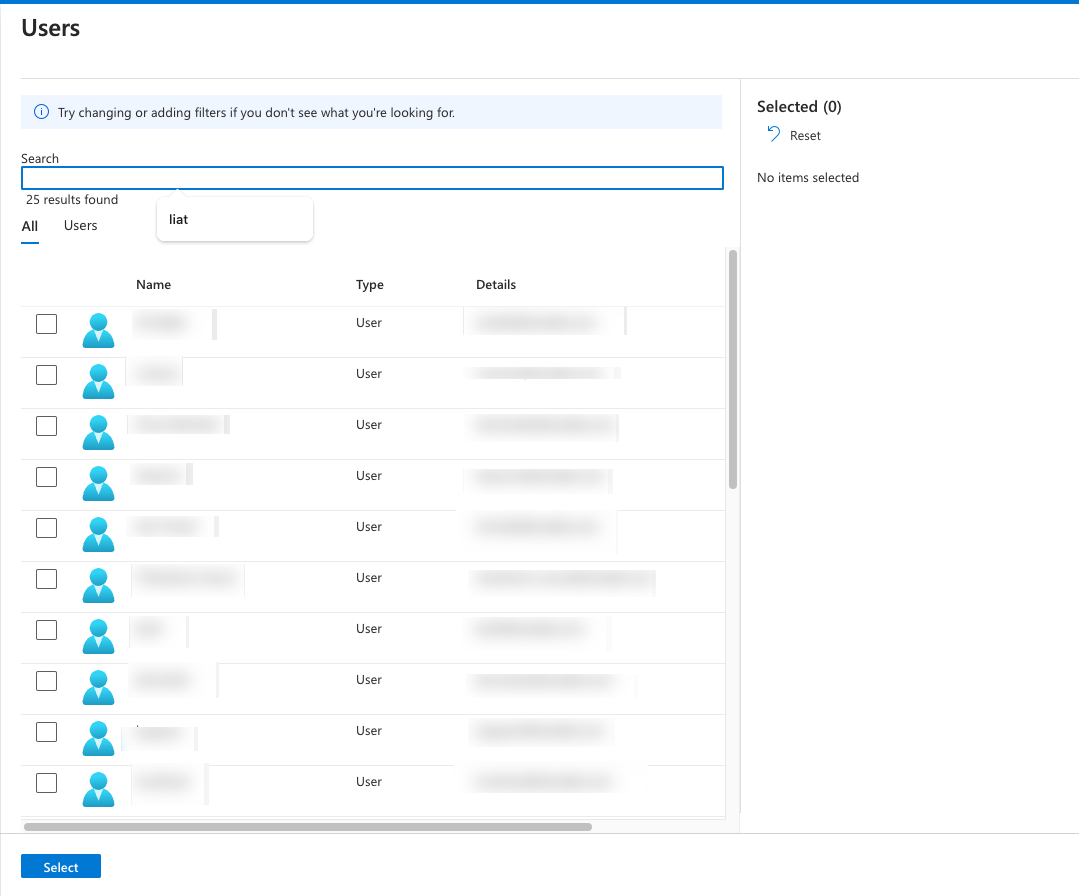

Sur la page Ajouter une attribution, sous Utilisateurs, cliquez sur Aucune sélection.

La page Utilisateurs apparaît.

Remarque : si vous activez les paramètres de groupes dans Azure et que vous sélectionnez Groupes attribués à l'application au lieu de Tous les groupes, vous pouvez attribuer des groupes plutôt que des utilisateurs individuels. -

Recherchez et sélectionnez tous les utilisateurs requis, puis cliquez sur Sélectionner.

-

Cliquez sur Attribuer pour les affecter à l'application.

La page Utilisateurs et groupes apparaît.

-

Cliquez sur le nom d'affichage d'un utilisateur (ou groupe) pour afficher le profil de cet utilisateur (ou groupe).

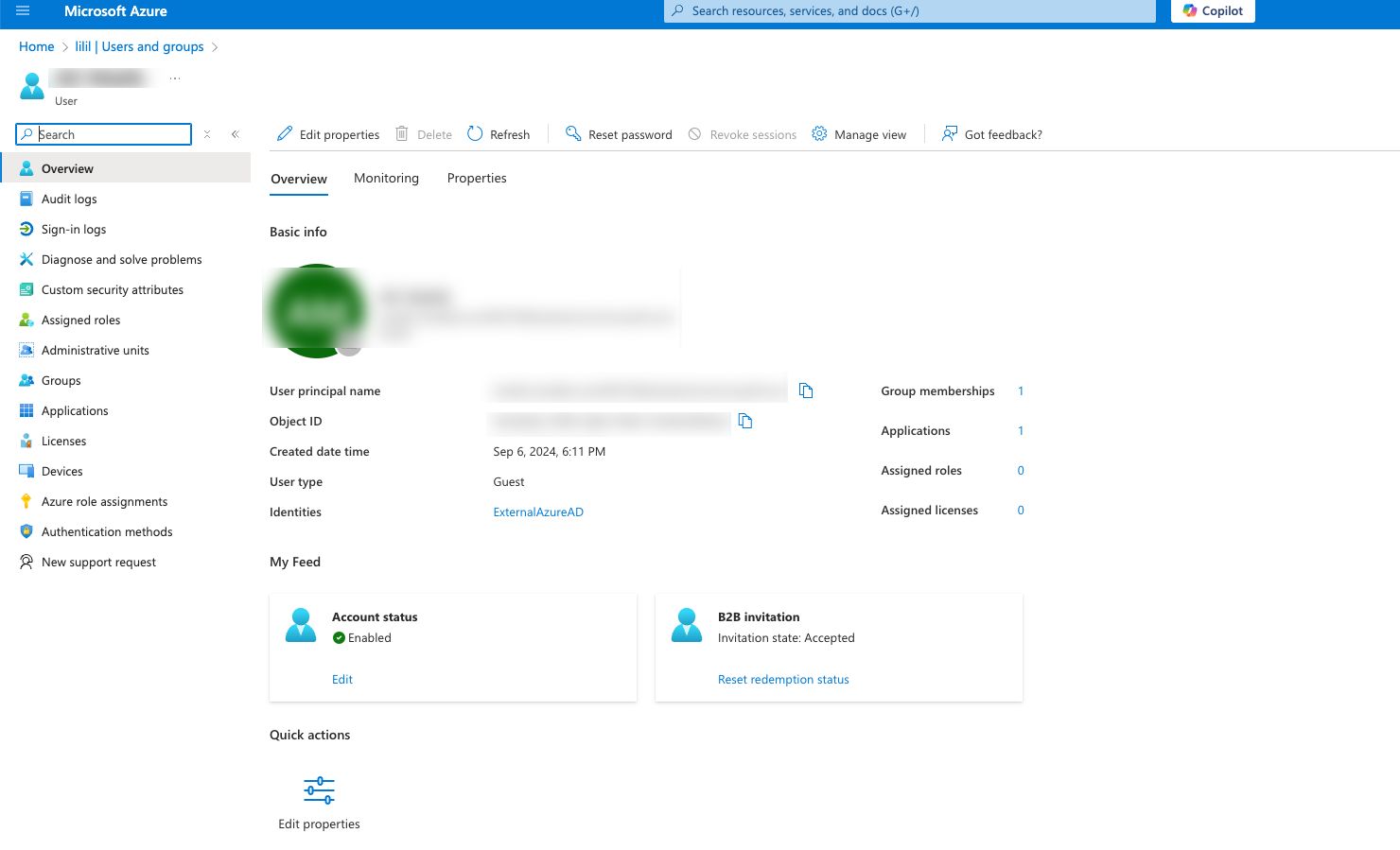

La page Profil apparaît.

-

Dans la barre de navigation de gauche, sélectionnez Groupes.

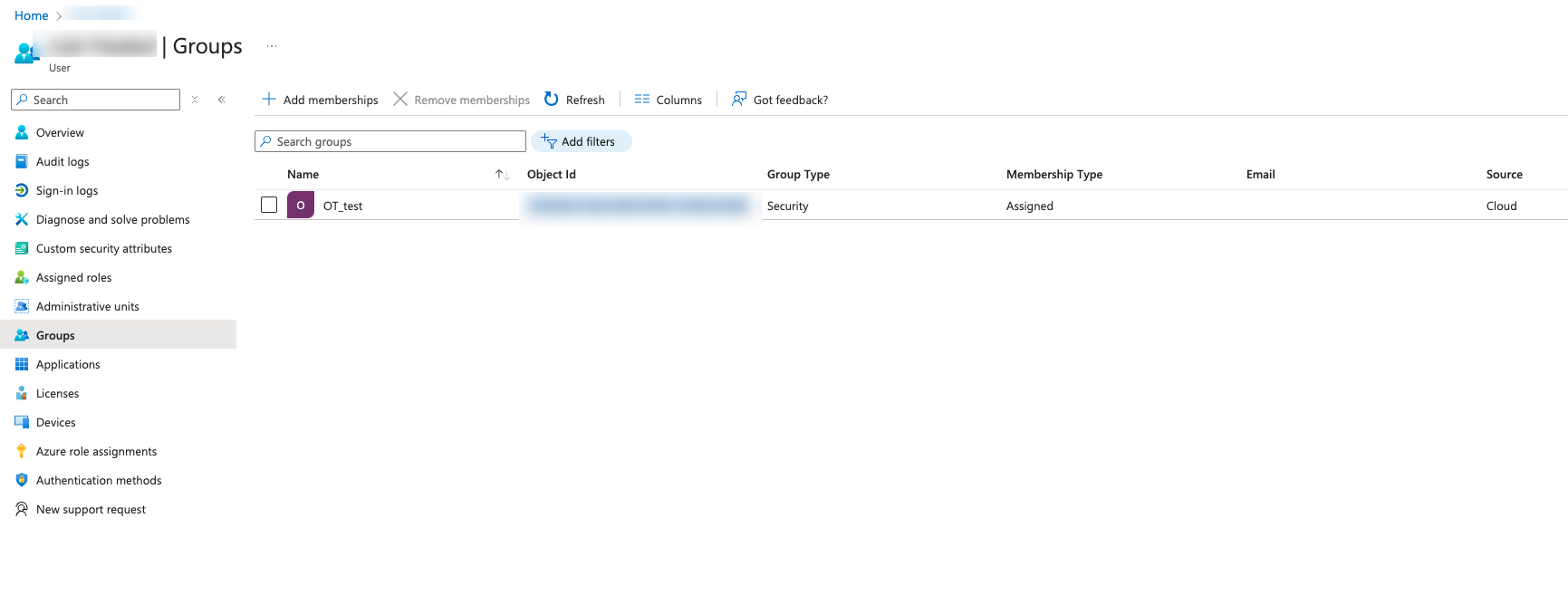

La page Groupes apparaît.

-

Dans la colonne ID d'objet, sélectionnez et copiez la valeur du groupe qui sera mappé à Tenable.

-

Revenez à la console OT Security et collez la valeur copiée dans la zone ID d'objet de groupe correspondante. Par exemple, l'ID d'objet du groupe Administrateurs.

-

Répétez les étapes 1 à 7 pour chaque groupe à mapper à un groupe d'utilisateurs distinct dans OT Security.

-

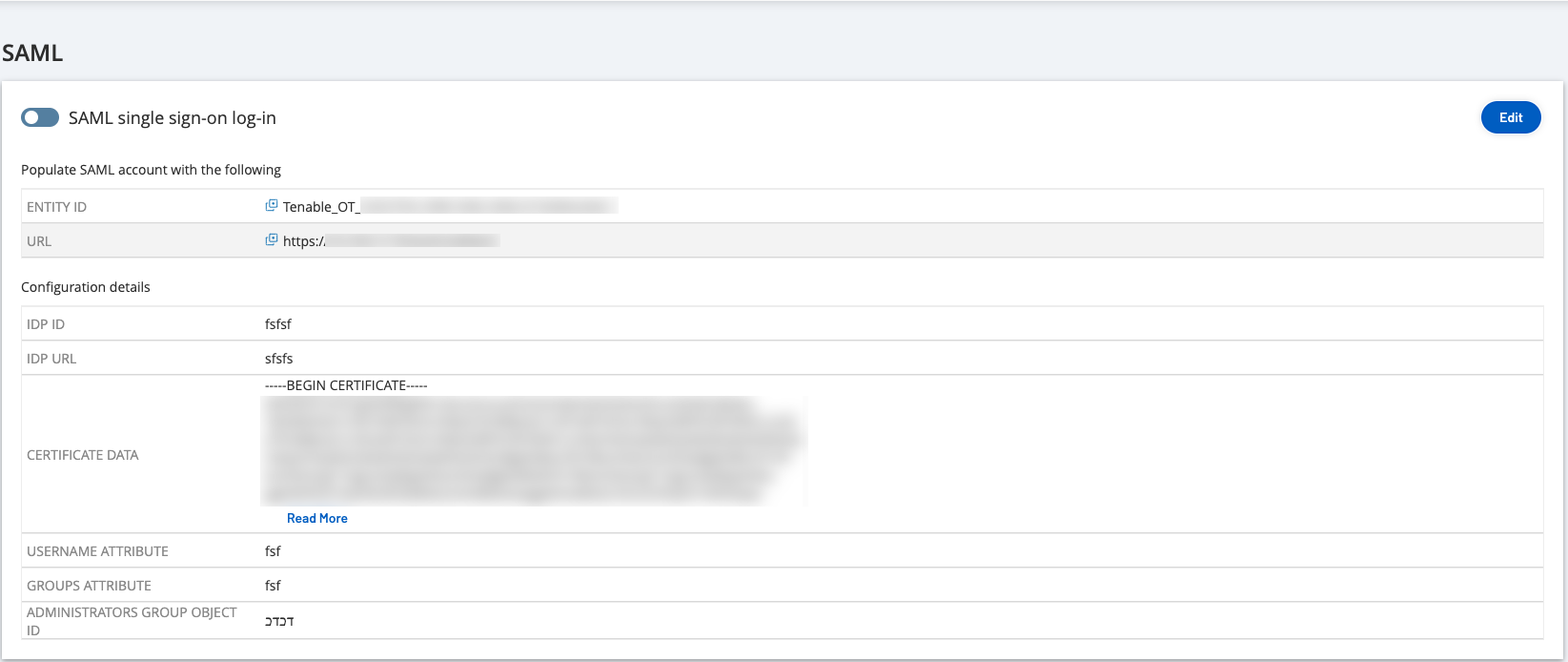

Cliquez sur Enregistrer pour enregistrer et refermer le panneau latéral.

La page SAML apparaît dans la console OT Security avec les informations configurées.

Étape 4 – Finalisation de la configuration dans Azure

Pour finaliser la configuration dans Azure :

-

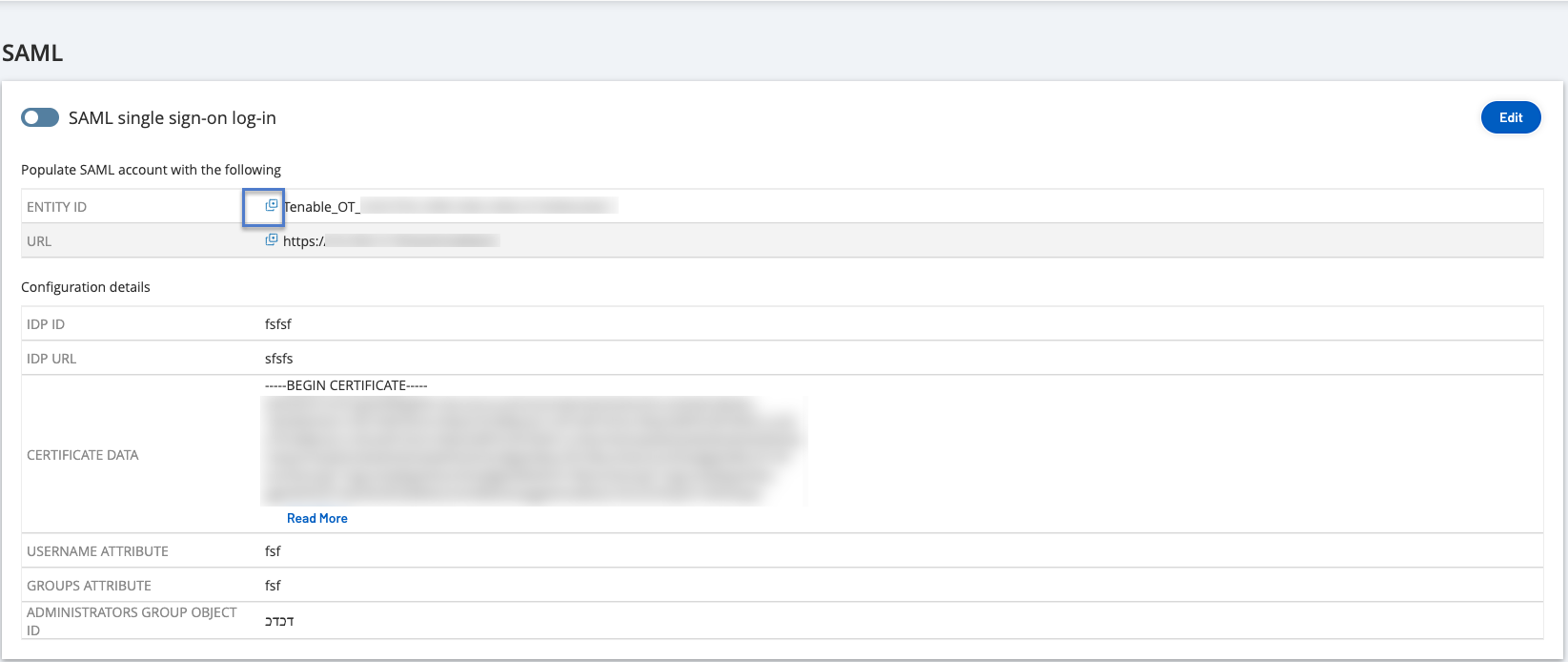

Sur la page OT Security SAML, cliquez sur le bouton

pour copier l'ID de l'entité.

pour copier l'ID de l'entité. -

Dans la console Azure, cliquez sur Authentification unique dans le menu de navigation de gauche.

La page Authentification basée sur SAML apparaît.

-

Dans la section 1 – Configuration SAML de base, cliquez sur Modifier

et collez la valeur copiée dans la zone Identificateur (ID de l'entité) en remplaçant la valeur temporaire que vous avez saisie précédemment.

et collez la valeur copiée dans la zone Identificateur (ID de l'entité) en remplaçant la valeur temporaire que vous avez saisie précédemment. -

Basculez vers OT Security et, sur la page SAML, cliquez sur le bouton

pour copier l'URL.

pour copier l'URL. -

Basculez vers la console Azure et, dans la section Configuration SAML de base, collez l'URL copiée dans la zone URL de réponse (URL du service consommateur d'assertion) en remplaçant l'URL temporaire que vous avez saisie précédemment.

-

Cliquez sur Enregistrer

pour enregistrer la configuration et refermer le panneau latéral.

pour enregistrer la configuration et refermer le panneau latéral.La configuration est terminée et la connexion apparaît sur la page Applications Azure Enterprise.

Étape 5 – Activation de l'intégration

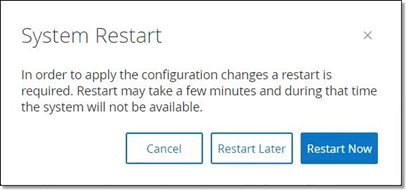

Pour activer l'intégration SAML, vous devez redémarrer OT Security. Vous pouvez redémarrer le système immédiatement ou choisir de le redémarrer plus tard.

Pour activer l'intégration :

-

Dans la console OT Security, sur la page SAML, cliquez sur le curseur Connexion unique SAML pour activer SAML.

La fenêtre de notification de redémarrage du système apparaît.

-

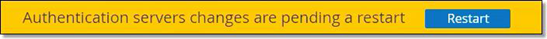

Cliquez sur Redémarrer maintenant pour redémarrer le système et appliquer la configuration SAML immédiatement, ou cliquez sur Redémarrer ultérieurement pour retarder l'application de la configuration SAML au prochain redémarrage du système. Si vous choisissez de redémarrer plus tard, la bannière suivante apparaît jusqu'à ce que le redémarrage soit terminé :

Se connecter via SSO

Après le redémarrage, la fenêtre de connexion OT Security comporte un nouveau lien Sign in via SSO (Se connecter via SSO) sous le bouton Se connecter. Les utilisateurs Azure affectés à OT Security peuvent se connecter à OT Security à l'aide de leur compte Azure.

Pour se connecter via SSO :

-

Dans la fenêtre de connexion OT Security, cliquez sur le lien Sign in via SSO (Se connecter via SSO).

Si vous êtes déjà connecté à Azure, vous êtes dirigé directement vers la console OT Security ; sinon, vous êtes redirigé vers la page de connexion Azure.

Si vous possédez plusieurs comptes, OT Security vous redirige vers la page Microsoft Choisir un compte, où vous pouvez sélectionner le compte souhaité pour la connexion.