Groupes

Les groupes sont des éléments indispensables dans l'élaboration des politiques. Lorsque vous configurez une politique, vous définissez chaque condition à l'aide de groupes et non pas d'entités individuelles. OT Security est livré avec quelques groupes prédéfinis. Vous pouvez également créer vos propres groupes personnalisés. Pour fluidifier la modification et la création de politiques, Tenable recommande de configurer à l'avance les groupes dont vous avez besoin.

Remarque : vous ne pouvez définir des paramètres de politique qu'en utilisant des groupes. Pour qu'une politique s'applique à une entité particulière, vous devez configurer un groupe comprenant uniquement cette entité.

Afficher les groupes

Pour afficher les groupes :

Sous Groupes, vous pouvez afficher tous les groupes configurés dans votre système. Les groupes sont divisés en deux catégories :

-

Groupes prédéfinis – Ils sont préconfigurés ; vous ne pouvez pas les modifier.

-

Groupes définis par l'utilisateur – Vous pouvez créer et modifier ces groupes.

Il existe plusieurs types de groupes, chacun étant utilisé pour la configuration de divers types de politiques. Chaque type de groupe est affiché sur un écran séparé sous Groupes. Les types de groupes sont :

-

Groupes d'assets et tags – Les assets sont des entités matérielles du réseau. Les groupes d'assets sont utilisés comme condition pour un grand nombre de types de politiques.

-

Segments réseau – La segmentation du réseau est une méthode de création de groupes d'assets réseau associés, qui permet d'isoler logiquement un groupe d'assets d'un autre.

-

Groupes de messagerie – Groupes d'e-mails qui sont notifiés lorsqu'un événement lié à une politique se produit. Utilisés pour tous les types de politiques.

-

Groupes de ports – Groupes de ports utilisés par les assets du réseau. Utilisés pour les politiques qui identifient les ports ouverts.

-

Groupes de protocoles – Groupes de protocoles par lesquels les communications sont menées entre les assets du réseau. Utilisés comme condition de politique pour les événements réseau.

-

Groupes de planification – Les groupes de planification sont des plages temporelles utilisées pour configurer la date et l'heure auxquelles l'événement spécifié doit se produire pour remplir les conditions de la politique.

-

Groupes de tags de contrôleur – Les tags sont des paramètres dans les contrôleurs qui contiennent des données opérationnelles spécifiques. Les groupes de tags sont utilisés comme condition de politique pour les événements SCADA.

-

Groupes de règles – Les groupes de règles comprennent un ensemble de règles associées, reconnues par leurs identifiants de signature (SID) Suricata. Ces groupes sont utilisés comme conditions pour définir des politiques de détection d'intrusion.

La procédure de création de chaque type de groupe est décrite dans les sections suivantes. De plus, vous pouvez afficher, modifier, dupliquer ou supprimer un groupe existant. Voir Actions sur les groupes.

Groupes d'assets

Les assets sont des entités matérielles du réseau. Le regroupement d'assets similaires vous permet de créer des politiques qui s'appliquent à tous les assets du groupe. Par exemple, vous pouvez utiliser un groupe d'assets nommé Contrôleur pour créer une politique qui alerte en cas de modification apportée au firmware d'un contrôleur. Les groupes d'assets sont utilisés comme condition pour un grand nombre de types de politiques. Les groupes d'assets peuvent être utilisés pour spécifier l'asset source, l'asset cible ou l'asset affecté pour différents types de politiques.

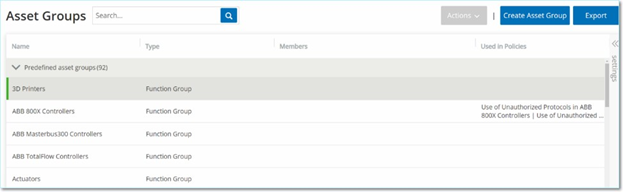

L'écran Groupes d'assets affiche tous les groupes d'assets actuellement configurés dans le système. L'onglet Groupes d'assets prédéfinis affiche les groupes intégrés au système qui ne peuvent pas être modifiés, dupliqués ou supprimés. L'onglet Groupes d'assets définis par l'utilisateur contient les groupes personnalisés créés par l'utilisateur. Vous pouvez modifier, dupliquer ou supprimer ces groupes.

Le tableau Groupes d'assets affiche les informations suivantes :

| Paramètre | Description |

|---|---|

| Statut | Indique si la politique est activée ou désactivée. Si le système désactive automatiquement la politique, car elle générait un trop grand nombre d'événements, une icône d'avertissement apparaît. Activez ou désactivez une politique à l'aide du curseur de statut. |

| Nom | Le nom de la politique. |

| Sévérité | Le degré de sévérité de l'événement. Les valeurs possibles sont : Aucune, Faible, Moyenne ou Élevée. Voir la section Niveaux de sévérité pour plus d'informations. |

| Type d'événement | Le type spécifique d'événement qui déclenche cette politique d'événement. |

| Catégorie | La catégorie du type d'événement qui déclenche cette politique d'événement. Les valeurs possibles sont : Événements de configuration, Événements SCADA, Menaces réseau ou Événement réseau. Pour une explication des différentes catégories, voir Catégories et sous-catégories de politiques. |

| Source | Une condition de politique. Le groupe d'assets source auquel la politique s'applique. Un groupe d'assets est l'asset qui a lancé l'activité. |

| Nom | Nom utilisé pour identifier le groupe. |

| Type |

Type de groupe. Les options sont :

|

| Membres |

Affiche la liste des assets inclus dans ce groupe. Aucune valeur n'est affichée pour les groupes de type Function Groups (Groupes de fonction). Remarque : s'il n'y a pas assez de place pour afficher tous les assets de cette ligne, cliquez sur le menu Actions du tableau > Afficher > onglet Membres. |

| Utilisé dans les politiques |

Affiche le nom de chaque politique qui utilise ce groupe d'assets dans sa configuration. Remarque : pour afficher plus de détails sur les politiques dans lesquelles le groupe est utilisé, cliquez sur le menu Actions du tableau > Afficher > onglet Utilisé dans les politiques. |

| Utilisé dans des requêtes | Affiche le nom de la requête qui utilise le groupe d'assets. |

Les procédures de création de chaque type de groupes d'assets sont décrites dans la section suivante. De plus, vous pouvez afficher, modifier, dupliquer ou supprimer un groupe existant. Voir Actions sur les groupes.

Vous pouvez créer des groupes d'assets personnalisés pour les utiliser dans la configuration de politiques. Le regroupement d'assets similaires vous permet de créer des politiques qui s'appliquent à tous les assets du groupe.

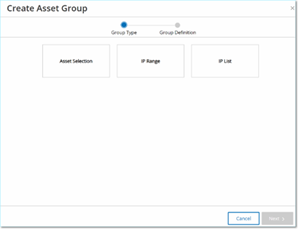

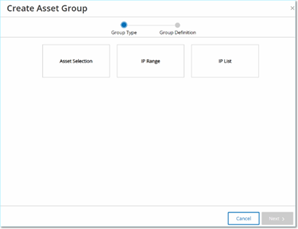

Il existe trois types de groupes d'assets définis par l'utilisateur :

-

Sélection d'assets – Indique des assets spécifiques inclus dans le groupe.

-

Liste d'IP – Indique les adresses IP des assets inclus dans le groupe.

-

Plage IP – Indique les plages d'adresses IP des assets inclus dans le groupe.

Il existe différentes procédures pour créer chaque type de groupe d'assets.

-

Cliquez sur Créer un groupe d'assets.

Le panneau Créer un groupe d'assets apparaît.

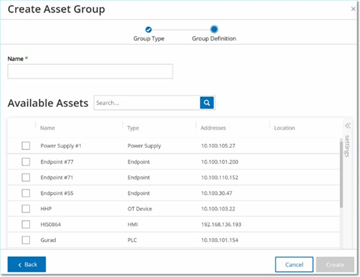

-

Cliquez sur Sélection d'assets.

-

Cliquez sur Next (Suivant).

La liste des assets disponibles apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

Choisissez un nom qui décrit un élément commun catégorisant les assets inclus dans le groupe.

-

Cochez la case à côté de chaque asset à inclure dans le groupe.

-

Cliquez sur Créer.

OT Security crée le groupe d'assets et l'affiche sur l'écran Groupes d'assets. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

-

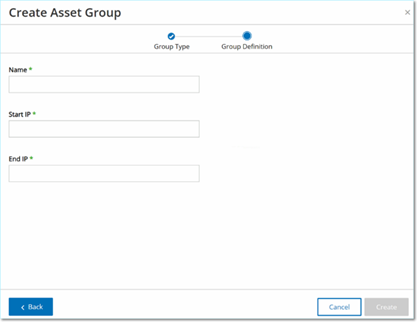

Cliquez sur Créer un groupe d'assets.

Le panneau Créer un groupe d'assets apparaît.

-

Cliquez sur Plage IP.

-

Cliquez sur Next (Suivant).

Le panneau de sélection de la plage d'adresses IP apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

Choisissez un nom qui décrit un élément commun catégorisant les assets inclus dans le groupe.

-

Dans la zone Adresse IP de début, saisissez l'adresse IP débutant la plage à inclure.

-

Dans la zone Adresse IP de fin, saisissez l'adresse IP finissant la plage à inclure.

-

Cliquez sur Créer.

OT Security crée le groupe d'assets et l'affiche sur l'écran Groupes d'assets. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

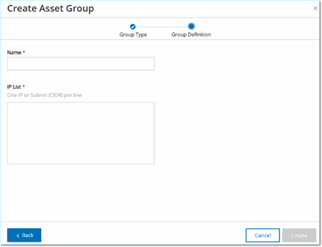

-

Cliquez sur Créer un groupe d'assets.

Le panneau Créer un groupe d'assets apparaît.

-

Cliquez sur Liste d'IP.

-

Cliquez sur Next (Suivant).

Le panneau Liste d'IP apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

Choisissez un nom qui décrit un élément commun catégorisant les assets inclus dans le groupe.

-

Dans la zone Liste d'IP, saisissez une adresse IP ou un sous-réseau à inclure dans le groupe.

-

Pour ajouter d'autres assets au groupe, saisissez chaque adresse IP ou sous-réseau supplémentaire sur une ligne distincte.

-

Cliquez sur Créer.

OT Security crée le groupe d'assets et l'affiche sur l'écran Groupes d'assets. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

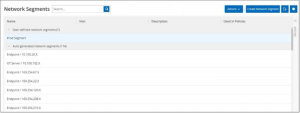

Segments réseau

Grâce à la segmentation du réseau, vous pouvez créer des groupes d'assets réseau associés, afin d'isoler logiquement les groupes d'assets les uns des autres. OT Security attribue automatiquement à un segment réseau chaque adresse IP associée à un asset de votre réseau. Pour les assets avec plus d'une adresse IP, chaque adresse IP est associée à un segment réseau. Chaque segment généré automatiquement inclut tous les assets d'une catégorie spécifique (contrôleur, serveurs OT, appareils réseau, etc.) qui ont des adresses IP avec la même adresse réseau de classe C (les IP ont les mêmes premiers 24 bits).

Vous pouvez créer des segments réseau définis par l'utilisateur et préciser les assets affectés à ce segment. Sur l'écran Inventaire, une colonne indique le segment réseau pour chaque asset, facilitant ainsi le tri et le filtrage de vos assets par segment réseau.

L'écran Segments réseau affiche tous les segments réseau actuellement configurés dans le système. L'onglet Segments réseau générés automatiquement contient les segments réseau générés automatiquement par le système. L'onglet Segments réseau définis par l'utilisateur contient les segments réseau personnalisés qui ont été créés par l'utilisateur.

Le tableau Segments réseau affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Le nom utilisé pour identifier le segment réseau. |

| VLAN | Le numéro de VLAN du segment réseau. (Facultatif) |

| Description | Une description du segment réseau. (Facultatif) |

| Utilisé dans les politiques |

Affiche les noms des politiques qui s'appliquent à ce segment réseau. Remarque : pour afficher plus de détails sur les politiques dans lesquelles le segment réseau est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

Vous pouvez afficher, modifier, dupliquer ou supprimer un segment réseau existant. Pour plus d'informations, voir Actions sur les groupes.

Vous pouvez créer des segments réseau pour les utiliser dans la configuration des politiques. Le regroupement de segments réseau similaires vous permet de créer des politiques qui définissent le trafic réseau acceptable pour les assets de ce segment.

Pour créer un segment réseau :

-

Cliquez sur Créer un segment réseau.

Le panneau Créer un segment réseau apparaît.

-

Dans le champ Nom, saisissez le nom du segment réseau.

-

(Facultatif) Dans la zone VLAN, saisissez un numéro de VLAN pour ce segment réseau.

-

(Facultatif) Dans la zone Description, saisissez la description du segment réseau.

-

Cliquez sur Créer.

OT Security crée le segment réseau et l'affiche dans la liste des segments réseau.

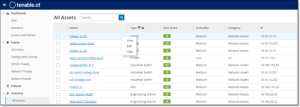

-

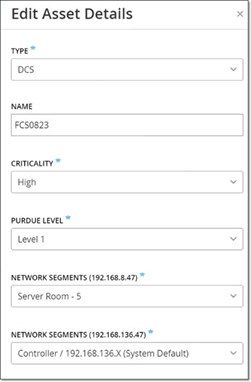

Pour affecter les assets au segment réseau nouvellement créé :

-

Accédez à Inventaire > Tous les assets.

-

Effectuez l'une des actions suivantes :

-

Effectuez un clic droit sur l'asset à assigner au segment réseau nouvellement créé et sélectionnez Modifier.

-

Survolez l'asset à attribuer, puis dans le menu Actions, sélectionnez Modifier.

La fenêtre Modifier les détails de l'asset apparaît.

-

-

-

Dans la zone déroulante Segments réseau, sélectionnez le segment réseau requis.

Remarque : certains assets disposent de plusieurs adresses IP associées. Vous pouvez sélectionner le segment réseau requis pour chacun d'eux.

OT Security applique le segment réseau à l'asset et l'affiche dans la colonne Segment réseau. Vous pouvez désormais utiliser ce segment réseau lors de la configuration des politiques.

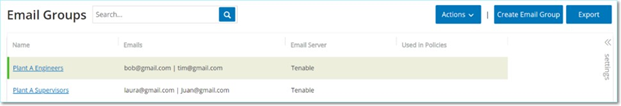

Groupes de messagerie

Les groupes de messagerie sont des groupes contenant les adresses e-mail de parties concernées. Les groupes de messagerie sont utilisés pour préciser les destinataires des notifications d'événement déclenchées par des politiques spécifiques. Par exemple, le regroupement par rôle ou par service (entre autres) vous permet d'envoyer aux parties concernées les notifications liées à des politiques d'événements spécifiques.

L'écran Groupes de messagerie affiche tous les groupes de messagerie actuellement configurés dans le système.

Le tableau Groupes de messagerie affiche les informations suivantes :

Remarque : vous pouvez afficher des détails supplémentaires sur un groupe spécifique en sélectionnant le groupe et en cliquant sur Actions > Afficher.

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| E-mails |

La liste des adresses e-mails incluses dans le groupe. Remarque : s'il n'y a pas assez de place pour afficher tous les membres de ce groupe, cliquez sur Actions > Afficher > onglet Membres. |

| Serveur de messagerie | Le nom du serveur SMTP utilisé pour envoyer des e-mails au groupe. |

| Utilisé dans les politiques |

Affiche les noms des politiques pour lesquelles des notifications sont envoyées à ce groupe. Remarque : pour afficher plus de détails sur les politiques dans lesquelles le groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

De plus, vous pouvez afficher, modifier, dupliquer ou supprimer un groupe existant. Pour plus d'informations, voir Actions sur les groupes.

Vous pouvez créer des groupes de messagerie personnalisés à utiliser dans la configuration des politiques. En regroupant les adresses e-mails associées, vous pouvez configurer les notifications d'événement de politique à envoyer à tout le personnel concerné.

Remarque : vous ne pouvez attribuer qu'un seul groupe de messagerie à chaque politique. Par conséquent, il est utile de créer à la fois des groupes larges et inclusifs ainsi que des groupes spécifiques et limités, afin de pouvoir affecter le groupe approprié à chaque politique.

Pour créer un groupe de messagerie :

-

Cliquez sur Créer un groupe de messagerie.

Le panneau Créer un groupe de messagerie apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Dans la zone déroulante Serveur SMTP, sélectionnez le serveur utilisé pour envoyer les notifications par e-mail.

Remarque : si aucun serveur SMTP n'a été configuré dans le système, vous devez d'abord en configurer un avant de pouvoir créer un groupe de messagerie. Voir Serveurs SMTP.

-

Dans la zone E-mails , saisissez l'adresse e-mail de chaque membre du groupe sur une ligne distincte.

-

Cliquez sur Créer.

OT Security crée le groupe de messagerie et l'affiche sur la page Groupes de messagerie. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

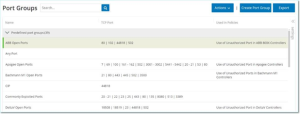

Groupes de ports

Les groupes de ports sont des groupes de ports utilisés par les assets du réseau. Les groupes de ports sont utilisés comme condition pour définir les politiques d'événement réseau Port ouvert, qui détectent les ports ouverts sur le réseau.

L'onglet Prédéfinis affiche les groupes de ports prédéfinis dans le système. Ces groupes comprennent les ports censés être ouverts sur les contrôleurs d'un fournisseur spécifique. Par exemple, le groupe Siemens PLC Open Ports (Ports Ouverts Siemens PLC) comprend : 20, 21, 80, 102, 443 et 502. Cela permet la configuration de politiques détectant les ports qui ne sont pas censés être ouverts pour les contrôleurs de ce fournisseur. Ces groupes ne peuvent pas être modifiés, dupliqués ni supprimés.

L'onglet Définis par l'utilisateur contient les groupes personnalisés créés par l'utilisateur. Vous pouvez modifier, dupliquer ou supprimer ces groupes.

Le tableau Groupes de ports affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| Port TCP |

La liste des ports et/ou des plages de ports inclus dans le groupe. Remarque : s'il n'y a pas assez de place pour afficher tous les membres du groupe, vous pouvez les afficher sur Actions > Afficher > onglet Membres. |

| Utilisé dans les politiques |

Affiche le nom de chaque politique qui utilise ce groupe de ports dans sa configuration. Remarque : pour afficher plus d'informations sur les politiques dans lesquelles le groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

Vous pouvez créer des groupes de ports personnalisés pour les utiliser dans la configuration des politiques. Le regroupement de ports similaires permet de créer des politiques qui alertent sur les ports ouverts posant un risque de sécurité spécifique.

Pour créer un groupe de ports :

-

Cliquez sur Créer un groupe de ports.

Le panneau Créer un groupe de ports apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Dans la zone Port TCP, saisissez un port ou une plage de ports à inclure dans le groupe.

-

Pour ajouter des ports au groupe :

-

Cliquez sur + Ajouter un port.

Une nouvelle zone de sélection de port apparaît.

-

Dans la zone Numéro de port, saisissez un port ou une plage de ports à inclure dans le groupe.

-

-

Cliquez sur Créer.

OT Security crée le groupe de ports et l'affiche dans la liste des groupes de ports. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

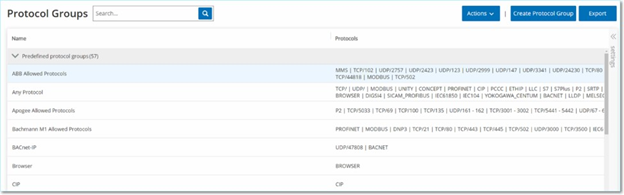

Groupes de protocoles

Il s'agit des protocoles utilisés pour les communications entre les assets du réseau. Les groupes de protocoles sont une condition des politiques réseau. Ils définissent également les protocoles utilisés entre des assets donnés qui déclenchent une politique.

OT Security est livré avec un ensemble de groupes de protocoles prédéfinis qui comprennent des protocoles associés. Ces groupes sont disponibles pour une utilisation dans les politiques. Vous pouvez modifier ou supprimer ces groupes. Les protocoles peuvent être regroupés en fonction des protocoles autorisés par un fournisseur spécifique.

Par exemple, les protocoles autorisés par Schneider incluent : TCP:80 (HTTP), TCP:21 (FTP), Modbus, Modbus_UMAS, Modbus_MODICON, TCP:44818 (CIP), UDP:69 (TFTP), UDP:161 (SNMP), UDP:162 (SNMP), UDP:44818, UDP:67-68 (DHCP). Ils peuvent être également regroupés par type de protocole (Modbus, PROFINET, CIP, etc.). Vous pouvez également créer vos propres groupes de protocole.

L'écran Groupes de protocoles affiche tous les groupes de protocoles actuellement configurés dans le système. L'onglet Prédéfinis affiche les groupes prédéfinis dans le système. Vous ne pouvez pas modifier ni supprimer ces groupes, mais vous pouvez les dupliquer. L'onglet Définis par l'utilisateur contient les groupes personnalisés que vous créez. Vous pouvez modifier, dupliquer ou supprimer ces groupes.

Le tableau Groupes de protocoles affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| Protocoles |

Liste des protocoles inclus dans le groupe. Remarque : s'il n'y a pas assez de place pour afficher tous les membres du groupe, cliquez sur Actions > Afficher > onglet Membres. |

| Utilisé dans les politiques |

Affiche le nom de chaque politique qui utilise ce groupe de protocoles dans sa configuration. Remarque : pour afficher plus de détails sur les politiques dans lesquelles ce groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

Vous pouvez créer des groupes de protocoles personnalisés pour les utiliser dans la configuration de politiques. Le regroupement de protocoles similaires permet de créer des politiques qui définissent les protocoles suspects.

Pour créer un groupe de protocoles :

-

Cliquez sur Créer un groupe de protocoles.

Le panneau Créer un groupe de protocoles apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Dans la zone déroulante Protocoles, sélectionnez un type de protocole.

-

Si le protocole sélectionné est TCP ou UDP, saisissez un numéro de port ou une plage de ports dans la zone Port.

Pour les autres types de protocoles, vous n'avez pas à saisir de valeur dans la zone Port.

-

Pour ajouter des protocoles au groupe :

-

Cliquez sur + Ajouter un protocole.

Une nouvelle zone Sélection apparaît.

-

Remplissez la nouvelle zone Sélection en suivant les étapes 4 et 5.

-

-

Cliquez sur Créer.

OT Security crée le groupe de protocoles et l'affiche dans la liste des groupes de protocoles. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

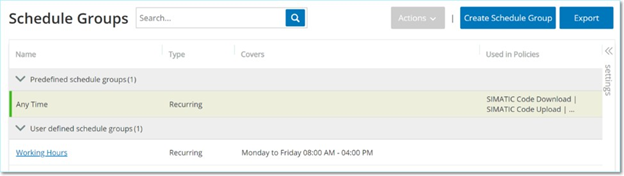

Groupe de planification

Un groupe de planification définit une ou plusieurs plages temporelles dont les caractéristiques particulières rendent les activités qui se produisent pendant cette période dignes d'intérêt. Par exemple, certaines activités sont censées avoir lieu pendant les heures ouvrées, tandis que d'autres activités sont censées avoir lieu pendant les temps d'arrêt.

L'écran Groupes de planification affiche tous les groupes de planification actuellement configurés dans le système. L'onglet Groupes de planification prédéfinis affiche les groupes prédéfinis dans le système. Vous ne pouvez pas modifier, dupliquer ou supprimer ces groupes. L'onglet Groupes de planification définis par l'utilisateur contient les groupes personnalisés que vous avez créés. Vous pouvez modifier, dupliquer ou supprimer ces groupes.

Le tableau Groupes de planification affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| Type |

Type de groupe. Les options sont :

|

| Couverture |

Un résumé des paramètres de planification. Remarque : s'il n'y a pas assez de place pour afficher tous les membres du groupe, cliquez sur Actions > Afficher > onglet Membres. |

| Utilisé dans les politiques |

Affiche l'ID de chaque politique qui utilise le groupe de planification dans sa configuration. Remarque : pour afficher plus de détails sur les politiques dans lesquelles ce groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

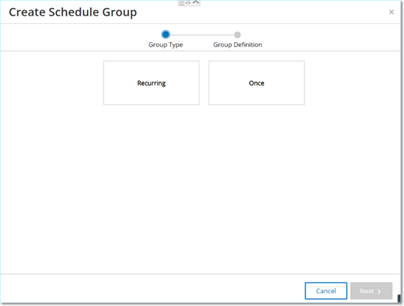

Vous pouvez créer des groupes de planification personnalisés à utiliser dans la configuration des politiques. Définissez une plage temporelle ou un groupe de plages temporelles avec des caractéristiques communes qui mettent en évidence les événements qui se produisent pendant cette période.

Il existe deux types de groupes de planification :

-

Recurring (Récurrent) – Pour une planification hebdomadaire. Par exemple, une planification « Heures ouvrées » peut être définie du lundi au vendredi de 9h00 à 17h00.

-

Once (Ponctuel) – Planifications pour une date ou une plage de dates spécifiques. Par exemple, une planification « Rénovation d'usine » peut être définie par la période du 1er juin au 15 août. Il existe différentes procédures pour créer chaque type de groupe de planification.

Il existe différentes procédures pour créer chaque type de groupe de planification.

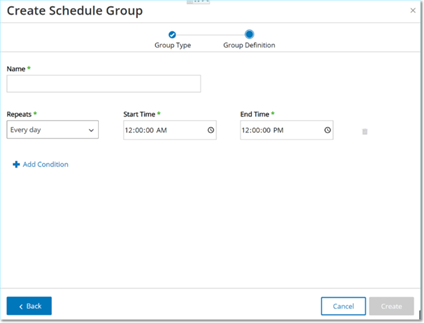

Pour créer un groupe de planification de type Récurrent :

-

Cliquez sur Créer un groupe de planification.

Le panneau Créer des groupes de planification apparaît.

-

Cliquez sur Récurrent.

-

Cliquez sur Next (Suivant).

Les paramètres de définition d'un groupe de planification récurrent apparaissent.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Dans la zone Répéter, sélectionnez les jours de la semaine à inclure dans le groupe de planification.

Les options sont : Tous les jours, Du lundi au vendredi ou un jour spécifique de la semaine.

Remarque : pour inclure des jours spécifiques de la semaine, par exemple, le lundi et le mercredi, vous devez ajouter une condition distincte pour chaque jour. -

Dans la zone Heure de début, saisissez le début de la plage temporelle (sous la forme heure, minutes, secondes) incluse dans le groupe de planification.

-

Dans la zone Heure de fin, saisissez la fin de la plage temporelle (sous la forme heures, minutes, secondes) incluse dans le groupe de planification.

-

Pour ajouter des conditions (c'est-à-dire des plages temporelles) au groupe de planification :

-

Cliquez sur + Ajouter une condition.

Une nouvelle ligne de paramètres de sélection de planification apparaît.

-

Remplissez les champs comme décrit ci-dessus aux étapes 5 à 7.

-

-

Cliquez sur Créer.

OT Security crée le groupe de planification et l'affiche dans la liste des groupes de planification. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

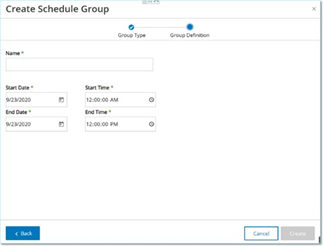

Pour créer un groupe de planification ponctuel :

-

Cliquez sur Créer un groupe de planification.

La page Créer un groupe de planification apparaît.

-

Sélectionnez Plage temporelle.

-

Cliquez sur Next (Suivant).

Les paramètres de définition d'un groupe de planification pour une page temporelle apparaissent.

-

Dans la zone Nom, saisissez le nom du groupe.

-

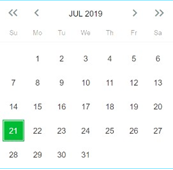

Dans la zone Date de début, cliquez sur l'icône du calendrier

.

.Une fenêtre de calendrier apparaît.

-

Sélectionnez la date à laquelle le groupe de planification commence La date actuelle est la valeur par défaut.

-

Dans la zone Heure de début, saisissez le début de la plage temporelle (sous la forme heure, minutes, secondes) incluse dans le groupe de planification.

-

Dans la zone Date de fin, cliquez sur l'icône du calendrier

.

.Une fenêtre de calendrier apparaît.

-

Sélectionnez la date à laquelle le groupe de planification prend fin (par défaut : la date actuelle).

-

Dans la zone Heure de fin, saisissez la fin de la plage temporelle (sous la forme heures, minutes, secondes) incluse dans le groupe de planification.

-

Cliquez sur Créer.

OT Security crée le groupe de planification et l'affiche dans la liste des groupes de planification. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques.

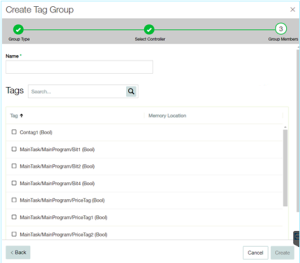

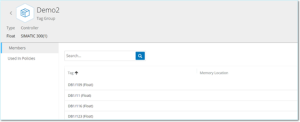

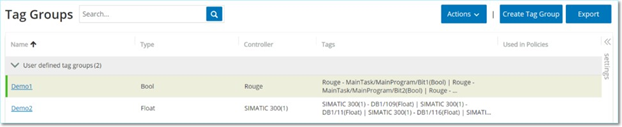

Groupes de tags

Les tags sont des paramètres dans les contrôleurs qui contiennent des données opérationnelles spécifiques. Les groupes de tags de contrôleur sont utilisés comme condition dans les politiques d'événements SCADA. Le regroupement de tags aux rôles similaires permet de créer des politiques qui détectent les modifications suspectes du paramètre spécifié. Par exemple, en regroupant des tags qui contrôlent la température des fours, vous pouvez créer une politique qui détecte les changements de température qui pourraient être nocifs pour les fours.

La page Groupes de tags de contrôleur affiche tous les groupes de tags actuellement configurés dans le système.

Le tableau Groupes de tags de contrôleur affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| Type | Le type de données du tag. Les valeurs possibles sont : Bool, Dint, Float, Int, Long, Short, Unknown (pour les tags d'un type que OT Security n'a pas pu identifier) ou Any Type (qui peut inclure des tags de différents types) |

| Contrôleur | Le contrôleur sur lequel le tag est surveillé. |

| Tags |

Affiche chaque tag inclus dans le groupe ainsi que le nom du contrôleur dans lequel il se trouve. Remarque : s'il n'y a pas assez de place pour afficher tous les tags, cliquez sur Actions > Afficher > onglet Membres. |

| Utilisé dans les politiques |

Affiche l'ID de chaque politique qui utilise le groupe de planification dans sa configuration. Remarque : pour afficher plus de détails sur les politiques dans lesquelles ce groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

Vous pouvez afficher, modifier, dupliquer ou supprimer un groupe existant. Voir Actions sur les groupes.

Vous pouvez créer des groupes de tags de contrôleur personnalisés à utiliser dans la configuration des politiques. Le regroupement de tags similaires permet de créer des politiques qui s'appliquent à tous les tags du groupe. Sélectionnez les tags de type similaire et nommez-les de manière à représenter l'élément commun des tags.

Vous pouvez également créer des groupes qui incluent des tags de différents types en sélectionnant l'option Any Type (Tout type). Dans ce cas, les politiques appliquées à ce groupe peuvent uniquement détecter les modifications apportées à N'importe quelle valeur pour les tags spécifiés, mais elles ne peuvent pas être définies pour détecter des valeurs spécifiques.

Vous pouvez modifier, dupliquer ou supprimer les groupes de tags de contrôleur.

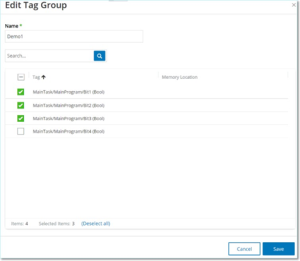

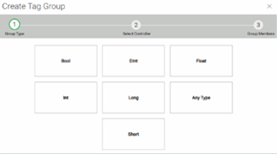

Pour créer un groupe de tags :

-

Cliquez sur Créer un groupe de tags de contrôleur.

Le panneau Créer un groupe de tags de contrôleur apparaît.

-

Sélectionnez un type de tag.

Les options sont : Bool, Dint, Float, Int, Long, Short ou Any Type (qui peut inclure des tags de différents types)

-

Cliquez sur Next (Suivant).

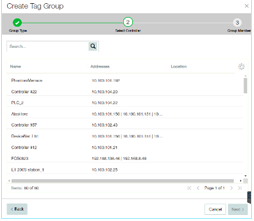

Une liste des contrôleurs de votre réseau apparaît.

-

Sélectionnez un contrôleur pour lequel vous souhaitez inclure des tags dans le groupe.

-

Cliquez sur Next (Suivant).

Une liste de tags du type spécifié sur le contrôleur spécifié apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Cochez la case à côté des tags que vous souhaitez inclure dans le groupe.

-

Cliquez sur Créer.

OT Security crée le groupe de tags et l'affiche dans la liste des groupes de tags de contrôleur. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques d'événement SCADA.

Groupes de règles

Les groupes de règles sont constitués d'un ensemble de règles associées identifiées par leur ID de signature Suricata (SID). Ces groupes sont utilisés comme conditions pour définir des politiques de détection d'intrusion.

OT Security fournit un ensemble de groupes prédéfinis de vulnérabilités associées. De plus, vous pouvez sélectionner des règles spécifiques dans notre référentiel de vulnérabilités afin de créer vos propres groupes de règles personnalisés.

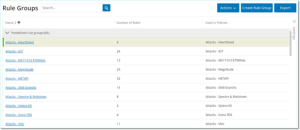

L'écran Groupes de règles affiche tous les groupes de règles actuellement configurés dans le système. L'onglet Prédéfinis affiche les groupes prédéfinis dans le système. Vous ne pouvez pas modifier, dupliquer ou supprimer ces groupes. L'onglet Définis par l'utilisateur contient les groupes personnalisés créés par l'utilisateur. Vous pouvez modifier, dupliquer ou supprimer ces groupes.

Le tableau Groupes de règles affiche les détails suivants :

| Paramètre | Description |

|---|---|

| Nom | Nom utilisé pour identifier le groupe. |

| Nombre de règles | Le nombre de règles (SID) qui composent ce groupe de règles. |

| Utilisé dans les politiques |

Affiche l'identifiant de chaque politique qui utilise ce groupe de règles dans sa configuration. Remarque : pour afficher plus de détails sur les politiques dans lesquelles ce groupe est utilisé, cliquez sur Actions > Afficher > onglet Utilisé dans les politiques. |

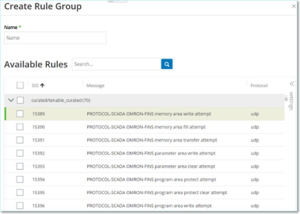

Pour créer un groupe de règles :

-

Cliquez sur Créer un groupe de règles.

Le panneau Créer un groupe de règles apparaît.

-

Dans la zone Nom, saisissez le nom du groupe.

-

Dans la section Règles disponibles, cochez la case à côté des règles que vous souhaitez inclure dans le groupe.

Remarque : utilisez la zone de recherche pour trouver les règles souhaitées.

-

Cliquez sur Créer.

OT Security crée le groupe de règles et l'affiche dans la liste des groupes de règles. Vous pouvez désormais utiliser ce groupe lors de la configuration des politiques de détection d'intrusion.

Actions sur les groupes

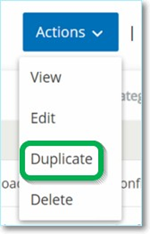

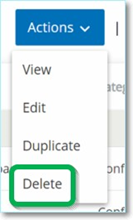

Lorsque vous sélectionnez un groupe dans n'importe quel écran de groupe, utilisez le menu Actions en haut de l'écran pour effectuer les actions suivantes :

-

Afficher – Affiche des détails sur le groupe sélectionné, tels que les entités incluses dans le groupe et les politiques qui utilisent le groupe comme condition. Voir Afficher les détails d'un groupe

-

Modifier – Modifie les détails du groupe. Voir Modifier un groupe

-

Dupliquer – Crée un groupe avec une configuration similaire au groupe spécifié. Voir Dupliquer un groupe

-

Supprimer – Supprime le groupe du système. Voir Supprimer un groupe

Remarque : vous ne pouvez pas modifier ni supprimer de groupes prédéfinis. Certains groupes prédéfinis ne peuvent pas non plus être dupliqués. Le menu Actions est également accessible en effectuant un clic droit sur un groupe.

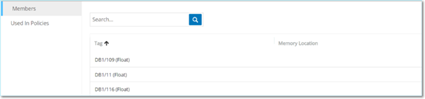

Lorsque vous sélectionnez un groupe et cliquez sur Actions > Afficher, l'écran Détails du groupe apparaît pour le groupe sélectionné.

L'écran Détails du groupe comporte une barre d'en-tête qui affiche le nom et le type du groupe. Il comporte deux onglets :

-

Membres – Affiche une liste de tous les membres du groupe.

-

Utilisé dans les politiques – Affiche une liste pour chaque politique pour laquelle le groupe spécifié est utilisé comme condition. Un curseur permet d'activer/désactiver la politique dans les différentes listes. Pour plus d'informations, voir Afficher les politiques.

Pour afficher les détails d'un groupe :

-

Dans Groupes, sélectionnez le type de groupe souhaité.

-

Effectuez l'une des actions suivantes :

-

Cliquez sur Actions.

-

Effectuez un clic droit sur le groupe requis.

Un menu apparaît.

-

-

Sélectionnez Afficher.

L'écran des détails du groupe apparaît.

Vous pouvez modifier les détails d'un groupe existant.

Pour afficher les détails d'un groupe :

-

Sous Groupes, sélectionnez le type de groupe souhaité.

-

Effectuez l'une des actions suivantes :

-

Cliquez sur Actions.

-

Effectuez un clic droit sur le groupe requis.

Un menu apparaît.

-

-

Sélectionnez Modifier.

-

La fenêtre Modifier le groupe apparaît et affiche les paramètres pertinents pour le type de groupe spécifié.

-

Modifiez le groupe selon les besoins.

-

Cliquez sur Enregistrer.

OT Security enregistre le groupe avec les nouveaux paramètres.

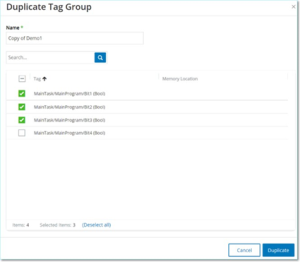

Pour créer un groupe avec des paramètres similaires à un groupe existant, vous pouvez dupliquer le groupe existant. Lorsque vous dupliquez un groupe, le nouveau groupe est enregistré sous un nouveau nom, en plus du groupe d'origine.

Pour dupliquer un groupe :

-

Sous Groupes, sélectionnez le type de groupe souhaité.

-

Sélectionnez le groupe existant sur lequel vous souhaitez baser le nouveau groupe.

-

Effectuez l'une des actions suivantes :

-

Cliquez sur Actions.

-

Effectuez un clic droit sur le groupe requis.

Un menu apparaît.

-

-

Sélectionnez Dupliquer.

La fenêtre Dupliquer le groupe apparaît et affiche les paramètres pertinents pour le type de groupe spécifié.

-

Dans la zone Nom, saisissez le nom du groupe. Par défaut, le nouveau groupe est nommé « Copie de » suivi du nom du groupe d'origine.

-

Apportez les modifications souhaitées aux paramètres du groupe.

-

Cliquez sur Dupliquer.

OT Security enregistre le nouveau groupe avec les nouveaux paramètres, en plus du groupe existant.

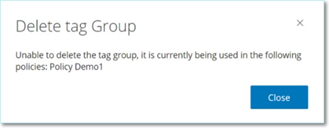

Vous pouvez supprimer des groupes définis par l'utilisateur, mais pas des groupes prédéfinis. Vous ne pouvez pas supprimer une politique définie par l'utilisateur si elle est utilisée comme condition pour des politiques.

Pour supprimer un groupe :

-

Sous Groupes, sélectionnez le type de groupe souhaité.

-

Sélectionnez le groupe que vous souhaitez supprimer.

-

Effectuez l'une des actions suivantes :

-

Cliquez sur Actions.

-

Effectuez un clic droit sur le groupe requis.

Un menu apparaît.

-

-

Sélectionnez Supprimer.

Une fenêtre de confirmation apparaît.

-

Cliquez sur Supprimer.

OT Security supprime définitivement le groupe du système.