Requêtes actives

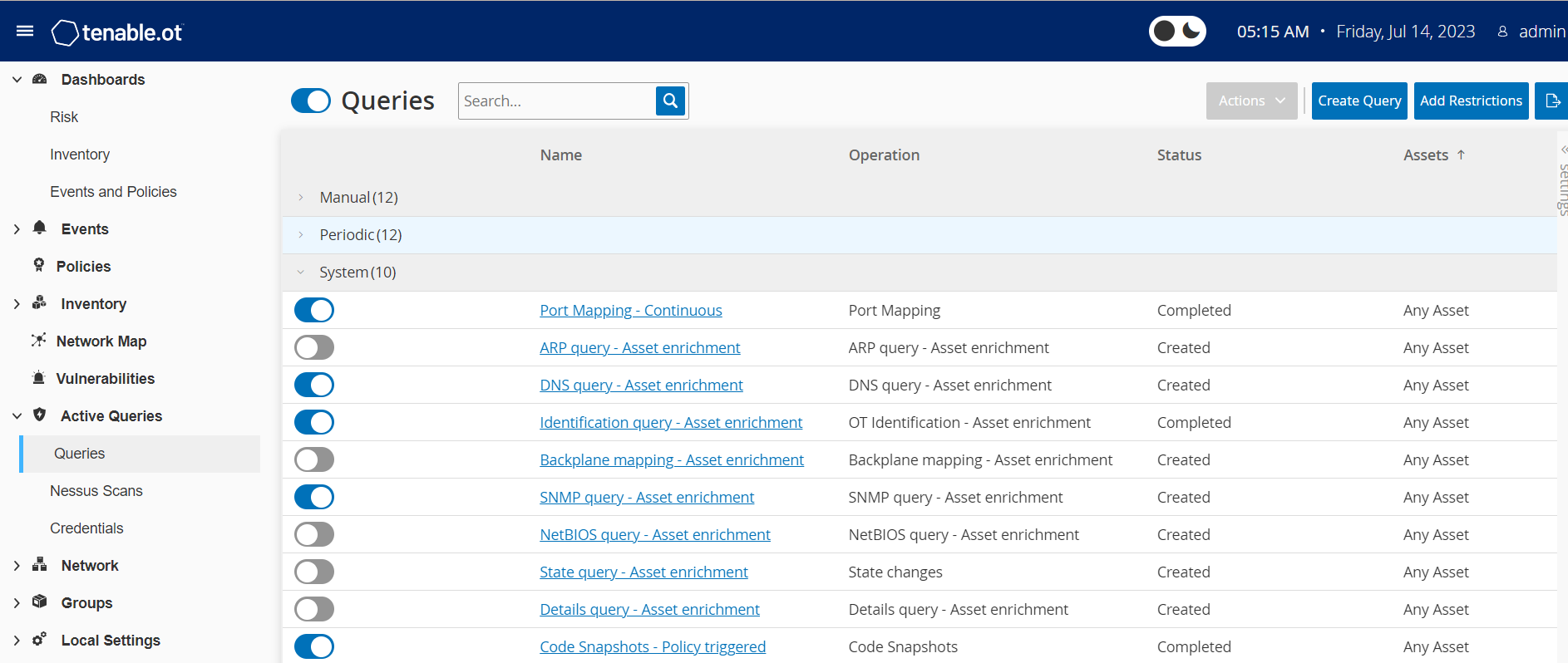

La fenêtre Requêtes de OT Security vous permet de configurer et d'activer les fonctionnalités de requêtes. Pour une explication générale de la technologie liée aux requêtes, voir Technologies OT Security. Dans le cadre de la configuration initiale, Tenable recommande d'activer toutes les fonctionnalités de requête. À tout moment, vous pouvez activer/désactiver n'importe laquelle des fonctions de requête. Vous pouvez également ajuster les paramètres pour définir quand et comment les requêtes sont exécutées.

En plus des requêtes automatiques qui sont exécutées périodiquement, vous pouvez lancer des requêtes à la demande en cliquant sur le curseur à côté de la requête.

Vous pouvez activer et configurer des requêtes à partir de la page Requêtes actives > Requêtes. Trois options sont disponibles pour contrôler les requêtes actives de manière granulaire : Manuelles, Périodiques et Système.

Manuelles – Cette option contrôle les requêtes que vous pouvez exécuter lors de l'examen d'un seul asset en utilisant l'option Resynchroniser pour cet asset. Les requêtes manuelles vous permettent de contrôler la fonctionnalité du produit pour des types de requêtes spécifiques lors de l'examen d'un seul asset surveillé. L'activation des options de resynchronisation vous permet d'exécuter ces requêtes lors de l'examen d'un asset. Pour plus d'informations sur l'option Resynchroniser, voir Exécuter une resynchronisation.

Périodiques – Il s'agit des requêtes qui s'exécutent selon une fréquence que vous définissez. Une fois activée, la requête s'exécute selon la planification que vous spécifiez dans la colonne Répéter de cette page. Vous pouvez exécuter toutes les requêtes périodiques sur demande en cliquant dessus avec le bouton droit et en sélectionnant Exécuter maintenant. Cela n'affecte pas la planification ou l'heure définie de la prochaine requête. Toutes les requêtes que vous créez manuellement peuvent être définies comme des requêtes périodiques.

Système – Il s'agit des requêtes que OT Security traite automatiquement en fonction de certains critères ou conditions. Par exemple, les requêtes basées sur l'enrichissement des assets sont exécutées chaque fois que Tenable observe pour la première fois un appareil de manière passive ou active. Grâce à l'enrichissement des assets, OT Security prend les empreintes digitales de l'appareil et l'identifie dès qu'il apparaît sur le réseau. L'enrichissement des assets contrôle également les Instantanés déclenchés par la politique sous le contrôle de la configuration des politiques des événements basés sur des contrôleurs.

- Mappage de ports — Continu

- Requête d'identification — Enrichissement d'asset

Le tableau Requêtes affiche les informations suivantes :

| Colonne | Description |

|---|---|

| Curseur d'activation ou de désactivation | Cliquez sur le curseur à côté du nom de la requête pour activer ou désactiver la requête. |

| Nom | Nom de la requête. |

| Opération | Type de requête : requête de découverte, périodique ou système. |

| Statut | État de la requête : Créée, En cours, En préparation, Terminée et Échec. |

| Assets |

Groupes d'assets que cette requête doit interroger. Remarque : vous pouvez créer vos propres groupes d'assets pour les utiliser dans les requêtes que vous configurez.

|

Créer une requête

Vous pouvez créer des requêtes pour différents projets et fonctions, afin de contrôler quelle requête s'exécute et quand.

Par exemple, vous pouvez configurer des requêtes personnalisées pour les scénarios suivants :

-

Différentes intervalles de maintenance pour différents secteurs de l'usine

-

Différents projets et criticité variable pour différents assets

-

Différentes requêtes pour les fonctions OT et les fonctions IT.

Pour créer une requête :

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Cliquez sur Créer une requête.

Le panneau Créer une requête apparaît.

-

Sélectionnez le type de requête requis parmi l'une des options suivantes :

-

Découverte il s'agit des requêtes qui détectent les assets en direct sur le réseau que OT Security surveille.

-

La découverte des assets utilise le protocole ICMP (Internet Control Message Protocol) ou ping pour détecter les adresses IP actives et qui répondent.

-

Le suivi des assets actifs tente régulièrement d'interroger un asset connu et surveillé pour déterminer s'il est toujours opérationnel et disponible.

-

La découverte des contrôleurs envoie un ensemble de paquets multicast au réseau pour que les contrôleurs ou les appareils ICS répondent directement à OT Security en donnant leurs informations.

-

-

IT — ll s'agit des requêtes qui récupèrent des points de données supplémentaires à partir d'assets de type IT surveillés que OT Security a observés. À l'exception de NetBIOS, ces requêtes de type IT nécessitent des informations d'authentification.

-

La requête NetBIOS tente de découvrir tous les appareils qui écoutent NetBIOS dans la plage de diffusion de Capteur OT Security ou de OT Security lui-même. Ce type de requête permet d'identifier les appareils Windows à proximité.

-

La requête SNMP utilise les informations d'authentification SNMP v2 ou SNMP v3 qui sollicitent l'infrastructure réseau ou les appareils en réseau qui prennent en charge le protocole SNMP, pour obtenir leurs détails d'identification. OT Security demande la description du système SNMP et d'autres paramètres pour ajouter un contexte à l'asset et créer son empreinte digitale.

-

La requête de détails WMI récupère divers points de données importants à partir des systèmes Windows. Le système interrogé doit disposer d'un compte Windows (local ou domaine) avec les autorisations suffisantes pour interroger le service WMI (Windows Management Instrumentation).

-

Les requêtes d'état USB WMI déterminent si des supports amovibles tels que des clés USB ou des disques durs portables sont connectés à l'appareil Windows, comme une station de travail ingénieur ou un serveur d'ingénierie. Cette requête est étroitement liée à la politique de changement de la configuration USB sur les machines Windows, car il s'agit d'une condition préalable au bon fonctionnement de cette politique.

-

-

OT — Ces requêtes interrogent les contrôleurs et les appareils intégrés en toute sécurité pour obtenir plus d'informations en utilisant leurs protocoles propriétaires. OT Security exécute des requêtes en lecture seule pour collecter des informations sur les appareils. Dans certains cas, OT Security ne demande pas seulement les détails d'identification des appareils, et peut afficher des informations, telles que l'état de fonctionnement du PLC ou d'autres modules connectés au fond de panier. OT Security tente d'interroger les appareils qui écoutent les protocoles propriétaires que OT Security prend en charge.

-

-

Cliquez sur Next (Suivant).

Le panneau Définition de la requête apparaît.

-

Dans la zone Nom, saisissez le nom de la requête.

-

Dans la zone Description, saisissez la description de la requête.

-

Dans la zone déroulante Assets, sélectionnez les assets.

Remarque : vous pouvez également utiliser la zone de recherche pour rechercher un asset. -

Dans la section Répéter chaque, saisissez un nombre et sélectionnez Jours ou Semaines dans la zone déroulante. Pour certaines requêtes, vous pouvez également définir des minutes et des heures.

Si vous sélectionnez Semaines, indiquez les jours de la semaine d'exécution des requêtes.

-

Dans la zone À, définissez l'heure d'exécution des requêtes (au format heure, minutes, secondes) en cliquant sur l'icône d'horloge et en sélectionnant l'heure, ou en saisissant l'heure manuellement.

-

Cliquez sur le curseur Requête d'état pour activer la requête.

-

(Uniquement pour la découverte des assets) Dans la zone Plages d'adresses IP, saisissez les adresses IP des assets.

-

(Uniquement pour les requêtes de découverte) Dans la zone déroulante Nombre d'assets à interroger simultanément, sélectionnez le nombre d'assets. Les options disponibles sont : 10 assets, 20 assets ou 30 assets.

-

(Uniquement pour les requêtes de découverte) Dans la zone déroulante Temps entre les requêtes de découverte, sélectionnez l'intervalle entre les requêtes de découverte. Les options disponibles sont : 1 seconde, 2 secondes ou 3 secondes.

-

(Uniquement pour les réseaux dupliqués) Dans la zone Capteurs concernés, sélectionnez les capteurs associés.

Ajouter des restrictions

Vous pouvez empêcher les requêtes de s'exécuter sur certains assets, tels que des plages d'adresses IP, des serveurs OT, des tablettes, des dispositifs médicaux, des contrôleurs de domaine, etc.

Pour ajouter des restrictions :

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Dans la zone déroulante Assets bloqués, sélectionnez les assets à bloquer.

Remarque : vous pouvez utiliser la zone de recherche pour rechercher des assets. -

Dans la zone déroulante Clients restreints, sélectionnez les clients requis.

-

Dans la zone déroulante Période d'indisponibilité, sélectionnez la durée de blocage des assets. Les options disponibles sont : None (Aucune), Working Hours (Heures ouvrées).

-

Cliquez sur Enregistrer.

OT Security applique les restrictions aux clients et aux assets.

Afficher une requête

Pour afficher les détails d'une requête :

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Sur la ligne de la requête à afficher, effectuez l'une des opérations suivantes :

-

Effectuez un clic droit sur la requête et sélectionnez Afficher.

-

Sélectionnez la requête puis, dans le menu Actions, sélectionnez Afficher.

Une fenêtre apparaît avec les détails de la requête.

-

Modifier une requête

Pour modifier les détails d'une requête :

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Dans la liste des requêtes, sélectionnez celle que vous souhaitez modifier et effectuez l'une des opérations suivantes :

-

Effectuez un clic droit sur la requête et sélectionnez Modifier.

-

Sélectionnez la requête, puis dans le menu Actions, sélectionnez Modifier.

Le panneau Modifier la requête apparaît.

Remarque : vous pouvez également modifier une requête à partir de la page Détails de la requête. -

-

Modifiez la requête selon les besoins.

-

Cliquez sur Enregistrer.

Dupliquer une requête

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Dans la liste des requêtes, sélectionnez celle que vous souhaitez dupliquer et procédez de l'une des manières suivantes :

-

Effectuez un clic droit sur la requête et sélectionnez Dupliquer.

-

Sélectionnez la requête, puis dans le menu Actions, sélectionnez Dupliquer.

Le panneau Dupliquer la requête apparaît avec les détails de la requête.

Remarque : vous pouvez également dupliquer une requête à partir de la page des détails de la requête. -

-

Renommez la requête et modifiez les détails selon les besoins.

-

Cliquez sur Enregistrer.

OT Security enregistre la requête dans le tableau Requêtes.

Exécuter une requête

Vous pouvez exécuter des requêtes périodiques, si nécessaire.

Pour exécuter une requête :

-

Accédez à Requêtes actives > Requêtes.

La fenêtre Requêtes apparaît.

-

Dans la liste des requêtes, sélectionnez celle que vous souhaitez exécuter et exécutez l'une des actions suivantes :

-

Effectuez un clic droit sur la requête et sélectionnez Exécuter maintenant.

-

Sélectionnez la requête, puis dans le menu Actions, sélectionnez Exécuter maintenant.

Un message demande de confirmer l'exécution de la requête.

-

-

Cliquez sur OK.

OT Security exécute la requête sélectionnée.