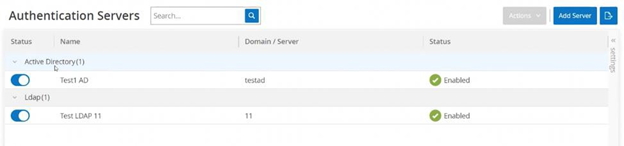

Serveurs d'authentification

La page Serveurs d'authentification affiche vos intégrations existantes avec des serveurs d'authentification. Vous pouvez ajouter un serveur en cliquant sur le bouton Ajouter un serveur.

Active Directory

Vous pouvez intégrer OT Security à l'Active Directory de votre organisation. Cela permet aux utilisateurs de se connecter à OT Security à l'aide de leurs identifiants Active Directory. La configuration implique la définition de l'intégration, puis le mappage des groupes au sein de votre AD aux groupes d'utilisateurs dans OT Security.

Pour configurer Active Directory :

-

En option, vous pouvez obtenir un certificat CA auprès de l'autorité de certification ou de l'administrateur réseau de votre organisation et le charger sur votre ordinateur local.

-

Accédez à locaux > Gestion des utilisateurs > Serveurs d'authentification.

La fenêtre Serveurs d'authentification apparaît.

-

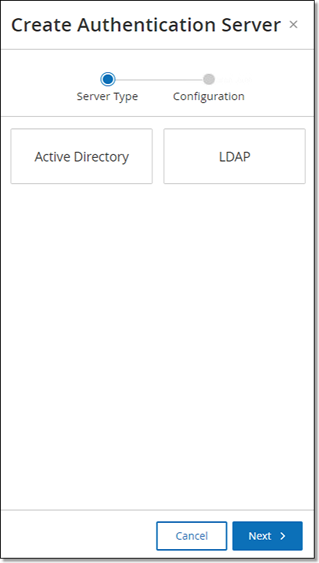

Cliquez sur Ajouter un serveur.

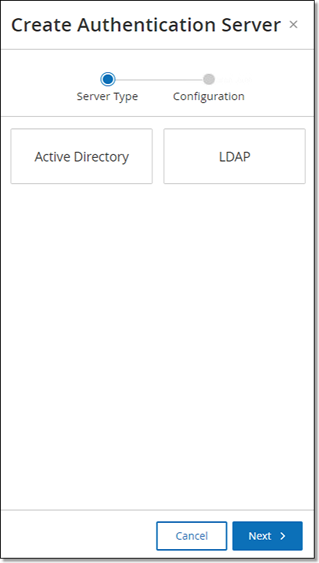

Le panneau Créer un serveur authentification apparaît avec le volet Type de serveur.

-

Cliquez sur Active Directory, puis sur Suivant.

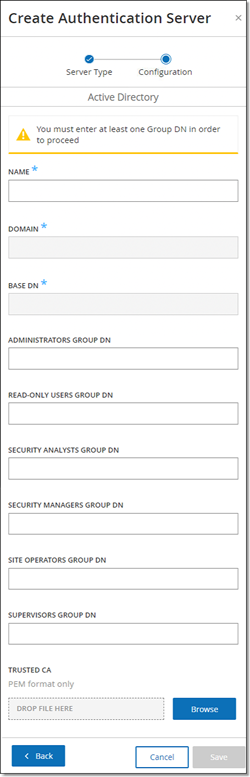

Le volet de configuration d'Active Directory apparaît.

-

Dans la zone Nom, saisissez le nom à utiliser sur l'écran de connexion.

-

Dans la zone Domaine, saisissez le FQDN du domaine de l'organisation (par exemple, société.com).

Remarque : si vous ne connaissez pas votre nom de domaine, vous pouvez le trouver en saisissant la commande « set » dans l'invite de commandes ou Windows CMD. La valeur donnée pour l'attribut « USERDNSDOMAIN » est le nom de domaine. -

Dans la zone DN de base, saisissez le nom distinctif du domaine. Le format de cette valeur est « DC={domaine de second niveau},DC={domaine de premier niveau} » (par exemple DC=société,DC=com).

-

Pour chacun des groupes que vous souhaitez mapper d'un groupe AD à un groupe d'utilisateurs OT Security, saisissez le DN du groupe AD dans la zone appropriée.

Par exemple, pour affecter un groupe d'utilisateurs au groupe d'utilisateurs Administrateurs, saisissez le DN du groupe Active Directory auquel vous souhaitez attribuer des privilèges d'administrateur dans la zone DN du groupe Administrateurs.

Remarque : si vous ne connaissez pas le DN du groupe auquel vous souhaitez attribuer des privilèges OT Security, vous pouvez afficher la liste de tous les groupes configurés dans votre infrastructure Active Directory qui contiennent des utilisateurs, en entrant la commande dsquery group -name Users* dans l'invite de commande ou Windows CMD. Saisissez le nom du groupe que vous souhaitez attribuer dans le même format que celui dans lequel il est affiché (par exemple « CN=IT_Admins,OU=Groupes,DC=Société,DC=Com »). Le DN de base doit également être inclus à la fin de chaque DN.Remarque : ces champs sont facultatifs. Si un champ est vide, aucun utilisateur AD n'est affecté à ce groupe d'utilisateurs. Vous pouvez configurer une intégration sans groupe mappé, mais dans ce cas, aucun utilisateur ne peut accéder au système tant que vous n'avez pas ajouté au moins un ping de mappage de groupe. -

(Facultatif) Dans la section CA de confiance, cliquez sur Parcourir et accédez au fichier contenant le certificat CA de votre organisation (que vous avez obtenu de votre autorité de certification ou de votre administrateur réseau)

-

Cochez la case Activer Active Directory.

-

Cliquez sur Enregistrer.

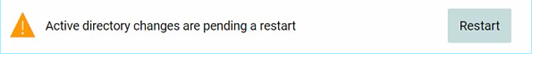

Un message vous invite à redémarrer l'unité afin d'activer Active Directory.

-

Cliquez sur Redémarrer.

L'unité redémarre. Au redémarrage, OT Security active les paramètres d'Active Directory. Tout utilisateur affecté aux groupes désignés peut accéder à la plateforme OT Security à l'aide de ses identifiants d'entreprise.

Remarque : pour vous connecter à l'aide d'Active Directory, le nom d'utilisateur principal (UPN) doit être utilisé sur la page de connexion. Dans certains cas, cela revient simplement à ajouter @<domaine>.com au nom d'utilisateur.

LDAP

Vous pouvez intégrer OT Security au LDAP de votre organisation. Ainsi, les utilisateurs peuvent se connecter à OT Security en utilisant leurs informations d'authentification LDAP. La configuration implique la définition de l'intégration, puis le mappage des groupes au sein de votre AD aux groupes d'utilisateurs dans OT Security.

Pour configurer LDAP :

-

Accédez à locaux > Gestion des utilisateurs > Serveurs d'authentification.

-

Cliquez sur Ajouter un serveur.

Le panneau Ajouter un serveur d'authentification apparaît avec le Type de serveur.

-

Sélectionnez LDAP, puis cliquez sur Suivant.

Le volet Configuration LDAP apparaît.

-

Dans la zone Nom, saisissez le nom à utiliser sur l'écran de connexion.

Remarque : le nom de connexion doit être distinctif et indiquer qu'il est utilisé pour LDAP. Dans le cas où LDAP et Active Directory sont configurés, seul le nom de connexion différencie les différentes configurations sur l'écran de connexion. -

Dans la zone Serveur, saisissez le FQDN ou l'adresse de connexion.

Remarque : si vous utilisez une connexion sécurisée, Tenable recommande d'utiliser le FQDN et non pas une adresse IP, afin que le certificat sécurisé fourni soit vérifié.Remarque : si un nom d'hôte est utilisé, il doit figurer dans la liste des serveurs DNS du système OT Security. Voir Configuration système > Appareil. -

Dans la zone Port, saisissez 389 pour utiliser une connexion non sécurisée, ou 636 pour utiliser une connexion SSL sécurisée.

Remarque : si le port 636 est choisi, un certificat est requis pour terminer l'intégration. -

Dans la zone DN de l'utilisateur, saisissez le DN avec les paramètres au format DN. Par exemple, pour le nom de serveur adsrv1.tenable.com, le DN de l'utilisateur peut être CN=Administrateur,CN=Utilisateurs,DC=adsrv1,DC=tenable,DC=com.

-

Dans la zone Mot de passe, saisissez le mot de passe du DN de l'utilisateur.

Remarque : la configuration OT Security avec LDAP ne fonctionne que si le mot de passe du DN de l'utilisateur est valide. Par conséquent, en cas de changement ou d'expiration du mot de passe du DN de l'utilisateur, la configuration OT Security doit également être mise à jour. -

Dans la zone DN de base de l'utilisateur, saisissez le nom de domaine de base au format DN. Par exemple, pour le nom de serveur adsrv1.tenable.com, le DN de base de l'utilisateur est OU=Utilisateurs,DC=adsrv1,DC=tenable,DC=com.

-

Dans la zone DN de base du groupe, saisissez le nom de domaine de base du groupe au format DN. Par exemple, pour le nom de serveur adsrv1.tenable.com, le DN de base du groupe est OU=Groupes,DC=adsrv1,DC=tenable,DC=com.

-

Dans la zone Ajout de domaine, saisissez le domaine par défaut qui est ajouté à la demande d'authentification dans le cas où l'utilisateur n'a pas appliqué un domaine dont il est membre.

-

Dans les zones appropriées de nom de groupe, saisissez les noms de groupe Tenable que doit utiliser l'utilisateur avec la configuration LDAP.

-

Si vous utilisez le port 636 pour la configuration, sous CA de confiance, cliquez sur Parcourir et accédez à un fichier de certificat PEM valide.

-

Cliquez sur Enregistrer.

OT Security démarre le serveur en mode désactivé.

-

Pour appliquer la configuration, activez le curseur.

La boîte de dialogue Redémarrage du système apparaît.

-

Cliquez sur Redémarrer maintenant pour redémarrer et appliquer la configuration immédiatement, ou sur Redémarrer ultérieurement pour continuer temporairement à utiliser le système sans la nouvelle configuration.

Remarque : l'activation/la désactivation de la configuration LDAP n'est pas terminée tant que le système n'a pas redémarré. Si vous ne redémarrez pas le système immédiatement, cliquez sur le bouton Redémarrer sur la bannière en haut de l'écran lorsque vous êtes prêt à redémarrer.