Premiers pas avec OT Security

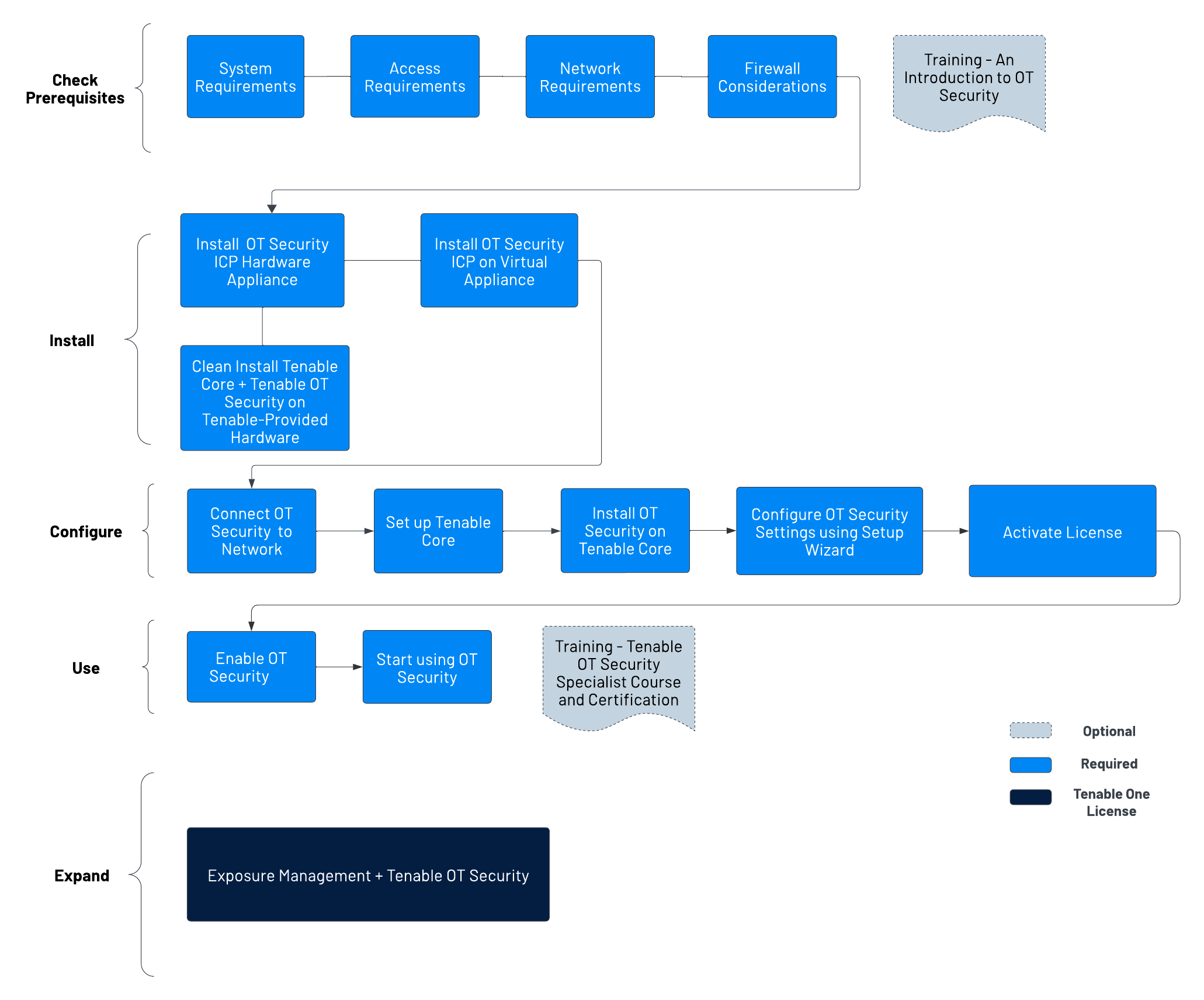

Suivez la séquence de démarrage ci-dessous pour installer OT Security et commencer à l'utiliser.

Vérifier les conditions préalables

Conditions préalables — Passez en revue la configuration requise, ainsi que les exigences matérielles, virtuelles et de licence pour OT Security.

Exigences système — Passez en revue les exigences pour installer et exécuter Tenable Core + OT Security.

Exigences d'accès — Passez en revue la configuration Internet et la configuration des ports requises pour exécuter Tenable Core + OT Security.

Considérations sur le réseau — Passez en revue les interfaces réseau pour connecter OT Security.

Considérations sur le pare-feu — Passez en revue les ports qui doivent être ouverts pour que OT Security fonctionne correctement.

Introduction à Tenable OT Security — Parcourez le support de formation pour vous familiariser avec OT Security.

Installer l'ICP OT Security

OT Security est une application qui s'exécute au-dessus du système d'exploitation de Tenable Core et est soumise aux exigences de base de Tenable Core. Suivez les instructions ci-dessous pour installer et configurer Tenable Core + OT Security.

Pour installer OT Security :

- Installer une appliance matérielle ICP OT Security — Configurez OT Security en tant qu'appliance matérielle.Remarque : le matériel Tenable Core fourni par Tenable est livré avec Tenable Core + OT Security pré-installé. Si vous installez une appliance antérieure ou ancienne, vous pouvez opter pour une nouvelle installation. Pour plus d'informations, voir Nouvelle installation Tenable Core + Tenable OT Security sur le matériel fourni par Tenable.

Installer une appliance virtuelle ICP OT Security — Déployez Tenable Core + OT Security en tant que machine virtuelle à l'aide du fichier .ova pré-configuré contenant la configuration standard de la machine virtuelle, ou personnalisez votre appliance à l'aide du fichier d'installation .iso.

- Installer une appliance matérielle ICP OT Security — Configurez OT Security en tant qu'appliance matérielle.

Connecter OT Security au réseau — Connectez l'appliance matérielle et virtuelle OT Security au réseau.

- Configurer Tenable Core — Configurez Tenable Core via la CLI ou l'interface utilisateur.

Installer OT Security sur Tenable Core — Terminez manuellement l'installation de Tenable OT Security dans Tenable Core.

Configurer les paramètres OT Security à l'aide de l'assistant de configuration — Utilisez l'assistant de configuration pour configurer les paramètres de base dans OT Security.

Connectez-vous à la console OT Security et configurez les paramètres Informations utilisateur, Appareil, System Time et Séparation des ports.

Activer la licence OT Security — Activez votre licence après avoir terminé l'installation de OT Security.

Utiliser OT Security

Activer OT Security — Activez OT Security après avoir activé votre licence.

Commencer à utiliser OT Security – Configurez vos réseaux surveillés, la séparation des ports, les utilisateurs, les groupes et les serveurs d'authentification pour commencer à utiliser OT Security.

Conseil : pour acquérir une expérience pratique et pour obtenir la certification de spécialiste Tenable OT Security, suivez la Formation Specialist Tenable OT Security.

Intégrer OT Security à Tenable One

Intégrez OT Security à Tenable One et exploitez les fonctionnalités suivantes :

Accédez à Exposure View (Vue de l'exposition) pour révéler les niveaux de risque convergés et découvrir les faiblesses cachées au-delà de la frontière entre les domaines IT et OT. Vous pouvez contrôler et suivre en permanence les vulnérabilités potentielles grâce aux données OT améliorées :

Affichez le score CES et les données sur les tendances du score CES pour les fiches d'exposition Globale et Technologies opérationnelles.

Affichez les données de l'accord de niveau de service (SLA) de remédiation.

Afficher les données sur les performances des tags.

Accédez à la page Exposure Signals (Signaux de cyber-exposition) afin de générer des signaux d'exposition qui utilisent des requêtes pour rechercher des violations d'assets. En termes simples, si un asset est impacté par une faiblesse liée à la requête, il est considéré comme une violation. Cela vous permet de gagner en visibilité sur vos scénarios de risque les plus critiques.

Recherchez les principales menaces actives de votre environnement grâce aux flux à jour de Tenable Research.

Affichez, générez et interagissez avec les données des requêtes et les violations des assets impactés.

Créez des signaux d'exposition personnalisés pour afficher les risques et les faiblesses spécifiques à l'entreprise

Accédez à la page Inventaire pour enrichir la découverte des assets avec des informations spécifiques à l'OT, telles que les versions de firmware, les fournisseurs, les modèles et les états opérationnels. Accédez aux renseignements OT que les outils de sécurité informatiques standard ne peuvent pas fournir :

Affichez les données de l'onglet Assets et interagissez avec elles :

Examinez vos assets AD pour comprendre la nature stratégique de l'interface. Cela devrait vous aider à choisir les fonctionnalités à utiliser dans Tenable Exposure Management et dans quelles circonstances les utiliser.

Familiarisez-vous avec la recherche globale d'assets, ses objets et ses propriétés. Ajoutez des requêtes personnalisées aux favoris pour les réutiliser ultérieurement.

Recherchez les appareils, les comptes utilisateur, les logiciels, les assets cloud, les applications SaaS, les réseaux et leurs faiblesses.

- Explorez la page des détails de l'asset pour consulter les propriétés de l'asset et toutes les vues contextuelles associées.

Affichez les données de l'onglet Faiblesses et interagissez avec elles :

Visualisez le contexte clé des faiblesses liées à une vulnérabilité ou à une mauvaise configuration pour prendre les décisions les plus efficaces en matière de remédiation.

Affichez les données de l'onglet Logiciel et interagissez avec elles :

Bénéficiez d'une visibilité totale sur les logiciels déployés au sein de votre entreprise pour mieux comprendre les risques associés.

Identifiez quels logiciels sont susceptibles d'être obsolètes et quels composants logiciels pourraient prochainement arriver en fin de vie (EoL).

Affichez les données de l'onglet Détections et interagissez avec elles :

Affichez les instances de faiblesses (vulnérabilités ou mauvaises configurations) apparaissant sur un asset, identifiées de manière unique par ID de plug-in, port et protocole.

Examinez les informations sur ces détections (descriptions, assets affectés, criticité, etc.) pour identifier les risques de sécurité potentiels, assurer la visibilité sur les ressources sous-utilisées et soutenir les efforts de conformité.

Accédez à la page Chemin d'attaque pour optimiser la priorisation des risques en exposant les chemins d'attaque à risque qui traversent la surface d'attaque, notamment les applications web, IT, OT, IoT, les identités et ASM, afin d'éviter tout impact significatif. Simplifiez la réduction des risques en identifiant des points d'étranglement afin de perturber les chemins d'attaque grâce à des conseils adaptés, et approfondissez votre expertise grâce aux informations exploitables de l'IA (non pris en charge dans les environnements FedRAMP).

Affichez l'onglet Dashboard pour obtenir une vue de haut niveau sur les assets vulnérables avec le nombre de chemins d'attaque menant à ces assets critiques, le nombre de techniques d'attaque ouvertes et leur sévérité, une matrice permettant d'afficher les chemins avec différents scores d'exposition de nœud source et des combinaisons de valeurs cibles ACR, ainsi qu'une liste de tendances concernant les chemins d'attaque.

Consultez la Top Attack Path Matrix (matrice des principaux chemins d'attaque) et cliquez sur la tuile Top Attack Paths (Chemins d'attaque principaux) pour afficher des informations supplémentaires sur les chemins menant à vos assets les plus précieux, c'est-à-dire ceux avec un classement ACR de 7 ou plus.

Vous pouvez ajuster ces indicateurs si nécessaire pour visualiser les données les plus critiques concernant les chemins d'attaque.

Dans l'onglet Top Attack Techniques (Principales techniques d'attaque), affichez toutes les techniques d'attaque présentes dans un ou plusieurs chemins d'attaque qui mènent à un ou plusieurs assets critiques en associant vos données à des analyses graphiques avancées et au cadre MITRE ATT&CK®. Vous pourrez ainsi créer des techniques d'attaque qui vous aideront à comprendre et à traiter les inconnues qui favorisent et amplifient l'impact des menaces sur vos assets et vos informations.

Dans l'onglet Top Attack Paths (Chemins d'attaque principaux), générez des requêtes de chemin d'attaque pour afficher vos assets dans le cadre de chemins d'attaque potentiels :

Vous pouvez ensuite afficher les données des requêtes de chemin d'attaque (Attack Path Queries) et des requêtes d'asset (Asset Queries) et interagir avec elles via la liste des résultats des requêtes et le graphe interactif.

Interagissez avec l'onglet MITRE ATT&CK Heatmap (Carte thermique MITRE ATT&CK), sélectionnez l'option de carte thermique ICS pour vous concentrer sur les tactiques et techniques ICS (systèmes de contrôle industriels)

Affichez les données de l'onglet Tags et interagissez avec elles :

Créez un tag dynamique pour vos assets OT, où :

Opérateur = type de système hôte

Valeur = PLC

Créez et gérez des tags pour mettre en évidence ou combiner différentes classes d'assets.

Affichez la page des détails du tag pour obtenir plus d'informations sur les tags associés à vos assets.