Détails des alertes Syslog et par e-mail

Lorsque vous activez Syslog ou les alertes par e-mail, Tenable Identity Exposure envoie des notifications lorsqu'il détecte une déviance, une attaque ou un changement.

Remarque : un certain temps d'intégration doit être respecté avant de pouvoir recevoir des alertes IoA. Ce délai est différent de celui observé pendant la phase de « test de la configuration » lorsque vous configurez Syslog et les alertes par e-mail. Par conséquent, la durée du test de la configuration ne doit pas servir de référence ; elle ne doit pas être comparée au moment où les alertes sont déclenchées par une attaque réelle.

En-tête d'alerte

Les en-têtes d'alerte Syslog (RFC-3164) utilisent le format d'événement commun (CEF), un format couramment employé par les solutions de gestion des informations et des événements de sécurité (SIEM).

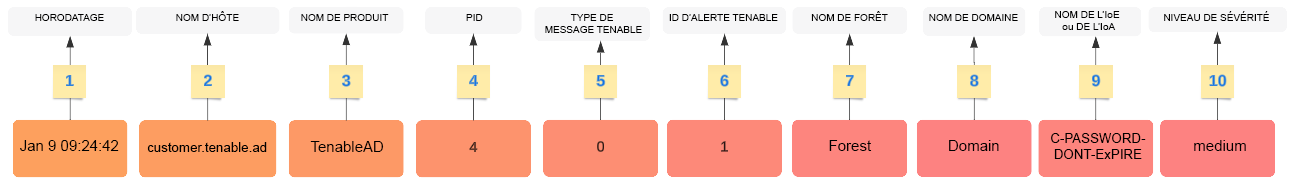

Exemple d'alerte pour un indicateur d'exposition (IoE)

En-tête d'alerte IoE

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "0" "1" "Alsid Forest" "emea.corp" "C-PASSWORD-DONT-EXPIRE" "medium" "CN=Gustavo Fring,OU=Los_Pollos_Hermanos,OU=Emea,DC=emea,DC=corp" "28" "1" "R-DONT-EXPIRE-SET" "2434" "TrusteeCn"="Gustavo Fring"Exemple d'alerte pour un indicateur d'attaque (IoA)

En-tête d'alerte IoA

<116>Jan 9 09:24:42 qradar.alsid.app AlsidForAD[4]: "2" "1337" "Alsid Forest" "emea.corp" "DC Sync" "medium" "yoda.alsid.corp" "10.0.0.1" "antoinex1x.alsid.corp" "10.1.0.1" "user"="Gustavo Fring" "dc_name"="MyDC"Informations sur les alertes

Éléments génériques

La structure d'en-tête comprend les éléments suivants, comme décrit dans le tableau.

| Élément | Description |

|---|---|

| 1 |

Horodatage — Date de la détection. Exemple : « 7 juin 05:37:03 » |

| 2 |

Nom d'hôte — Nom d'hôte de votre application. Exemple : « customer.tenable.ad » |

| 3 |

Nom du produit — Nom du produit qui a déclenché la déviance. Exemple : « TenableAD », « AutreProduitTenableAD » |

| 4 |

PID — ID (Tenable Identity Exposure) du produit. Exemple : [4] |

| 5 |

Type de message Tenable — Identifiant des sources d'événements. Exemple : « 0 » (= À chaque déviance), « 1 » (= En cas de changement), « 2 » (= À chaque attaque), « 3 » (= À chaque changement de l'état du système) |

| 6 |

ID de l'alerte Tenable — Identifiant unique de l'alerte. Exemple : « 0 », « 132 » |

| 7 |

Nom de la forêt — Nom de la forêt de l'événement connexe. Exemple : « Forêt Corp » |

| 8 |

Nom de domaine — Nom de domaine lié à l'événement. Exemple : « tenable.corp », « zwx.com » |

| 9 |

Nom de code deTenable — Nom de code de l'indicateur d'exposition (IoE) ou de l'indicateur d'attaque (IoA). Exemples : « C-PASSWORD-DONT-EXPIRE », « DC Sync ». |

| 10 |

Niveau de sévérité Tenable — Niveau de sévérité de la déviance associée. Exemple : « critique », « élevé », « moyen » |

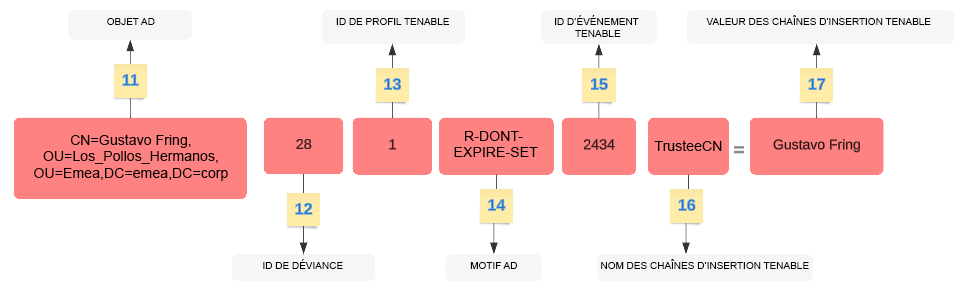

Éléments spécifiques aux IoE

| Élément | Description |

|---|---|

| 11 |

Objet AD — Nom distinctif de l'objet déviant. Exemple : « CN=s_infosec.scanner,OU=ADManagers,DC=domaine,DC=local » |

| 12 |

ID de déviance Tenable — Identifiant de la déviance. Exemple : « 24980 », « 132 », « 28 » |

| 13 |

ID de profil Tenable — Identifiant du profil sur lequel Tenable Identity Exposure a déclenché la déviance. Exemple : « 1 » (Tenable), « 2 » (sec_team) |

| 14 |

Nom du code de motif AD— Nom de code du motif de la déviance. Exemple : « R-DONT-EXPIRE-SET », « R-UNCONST-DELEG » |

| 15 |

ID d'événement Tenable — Identifiant de l'événement déclenché par la déviance. Exemple : « 40667 », « 28 » |

| 16 |

Nom des chaînes d'insertion Tenable — Nom de l'attribut que l'objet déviant a déclenché. Exemple : « Cn », « useraccountcontrol », « member », « pwdlastset » |

| 17 |

Valeur des chaînes d'insertion Tenable — Valeur de l'attribut que l'objet déviant a déclenché. Exemple : « s_infosec.scanner », « CN=Backup Operators,CN=Builtin,DC=domain,DC=local » |

Insertions de chaînes et guillemets doubles

|

|

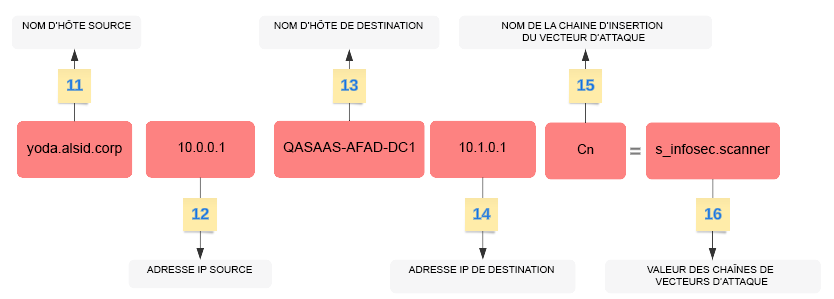

Éléments spécifiques IoA

| Élément | Description |

|---|---|

| 11 |

Nom d'hôte source — Nom de l'hôte attaquant. La valeur peut également être « Inconnue ». |

| 12 |

Adresse IP source — Adresse IP de l'hôte attaquant. Les valeurs peuvent être IPv4 ou IPv6. |

| 13 |

Nom d'hôte de destination — Nom de l'hôte attaqué. |

| 14 |

Adresse IP de destination — Adresse IP de l'hôte attaqué. Les valeurs peuvent être IPv4 ou IPv6. |

| 15 |

Nom des chaînes d'insertion de vecteur d'attaque — Nom de l'attribut que l'objet déviant a déclenché. |

| 16 |

Valeur des chaînes d'insertion de vecteur d'attaque — Valeur de l'attribut que l'objet déviant a déclenché. |

Encadrement des messages Syslog

-

Pour la configuration syslog UDP et TCP, Tenable Identity Exposure utilise la méthode d'encadrement non transparent selon la norme RFC-6587#3.4.2 pour délimiter les messages. Le caractère d'encadrement est LF (\n).

-

Pour TCP avec TLS, Tenable Identity Exposure utilise la méthode de comptage d'octets décrite dans la norme RFC-6587#3.4.1.

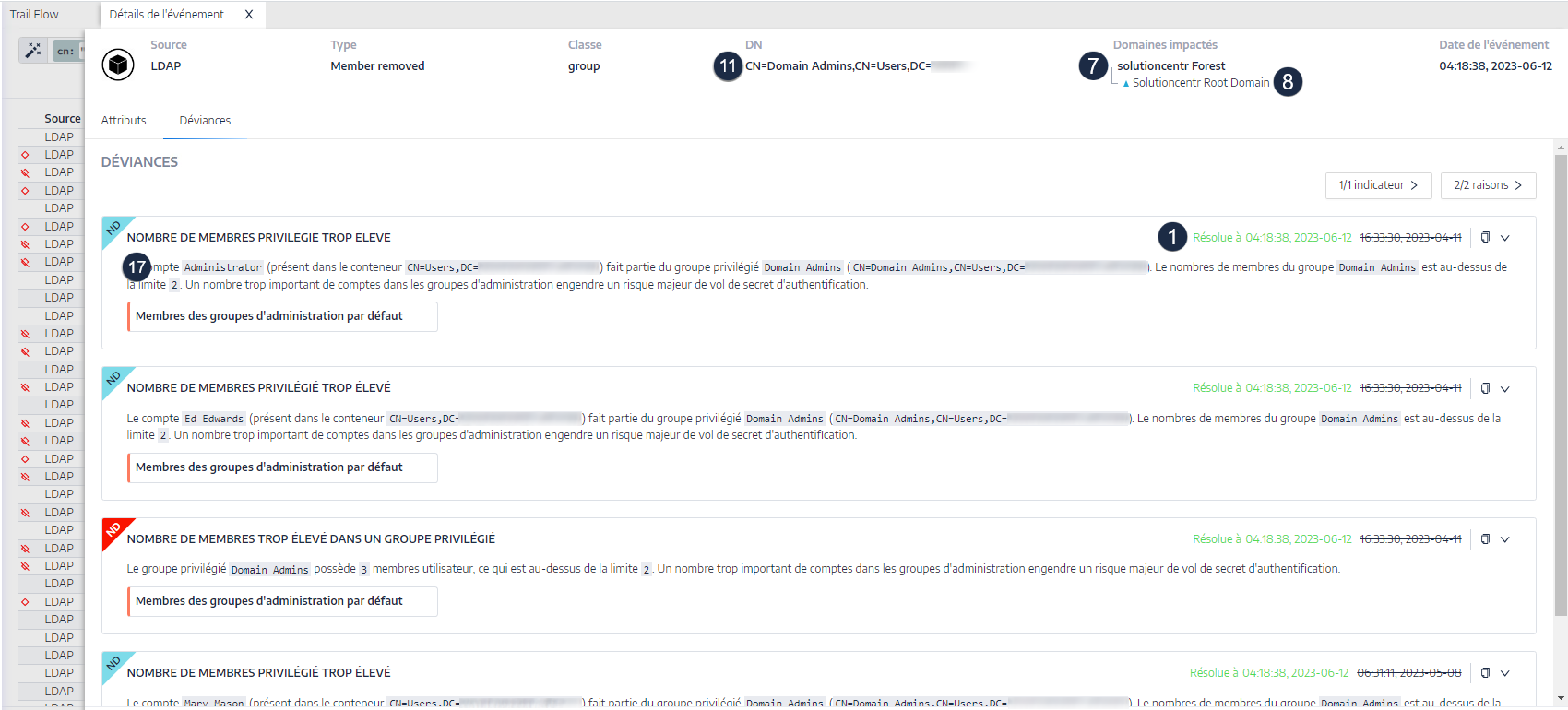

Exemples

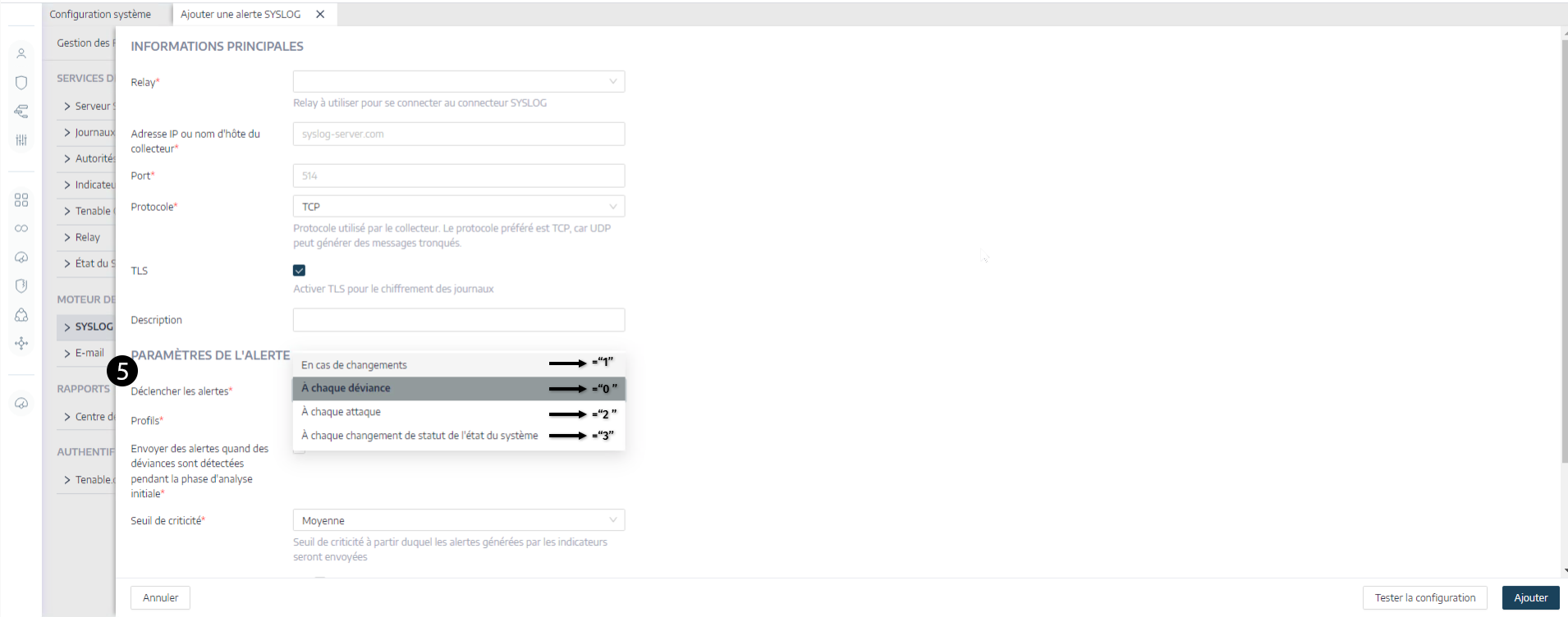

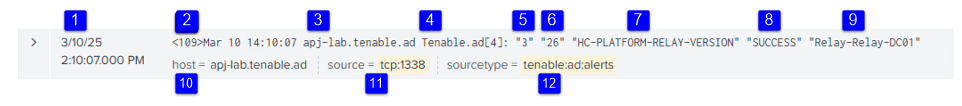

Cet exemple affiche la source de l'événement (5). Vous définissez ce paramètre dans la page de configuration Syslog. Pour plus d'informations, voir Alertes Syslog.

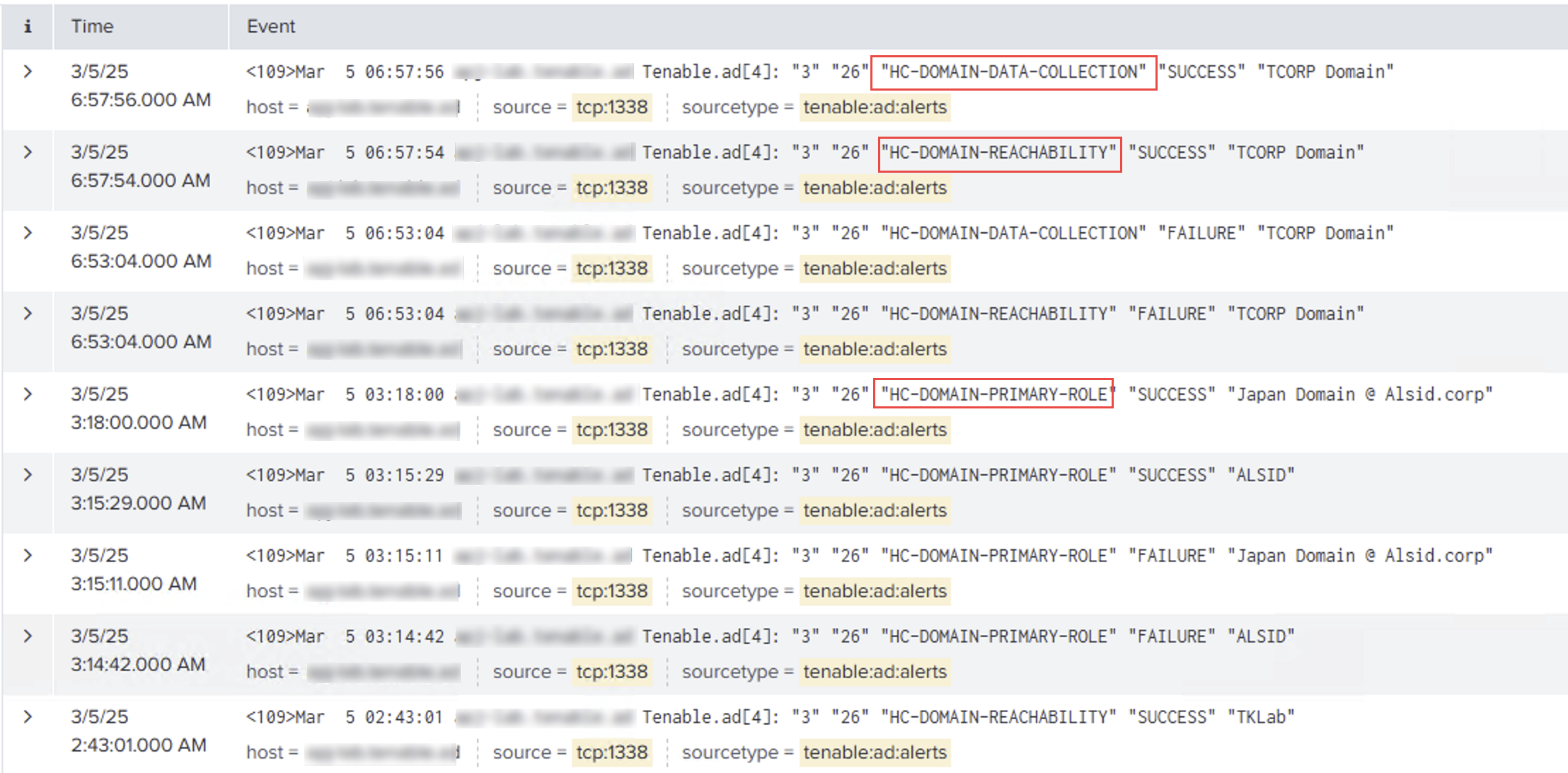

Cet exemple affiche les résultats des vérifications de l'état du système effectuées par Tenable Identity Exposure dans votre environnement. Pour plus d'informations, voir Vérifications de l'état du système.

La structure d'en-tête comprend les éléments suivants, comme décrit dans le tableau.

| Élément | Description |

|---|---|

| 1 |

Horodatage — Indique la date et l'heure auxquelles l'événement a été détecté. |

| 2 |

Priorité Syslog — Il s'agit de la valeur de priorité syslog, combinant les niveaux d'installation et de sévérité (RFC-3164) |

| 3 |

Nom d'hôte — Le nom d'hôte de l'application ou de l'appareil qui a généré l'alerte. |

| 4 |

Nom du produit et PID — Spécifie le nom du produit et son ID de processus. |

| 5 |

Type de message Tenable — Identifiant des sources d'événements. Exemple : « 0 » (= À chaque déviance), « 1 » (= En cas de changement), « 2 » (= À chaque attaque), « 3 » (= À chaque changement de l'état du système) |

| 6 |

ID de l'alerte Tenable — Identifiant unique de l'alerte. Exemple : « 0 », « 132 » |

| 7 |

Nom de code de la vérification de l'état du système — Indique la vérification de l'état du système spécifique effectuée. Pour plus d'informations, voir Vérifications de l'état du système. |

| 8 |

Statut de la vérification de l'état du système — Indique le résultat de la vérification de l'état du système. |

| 9 |

Nom du Relay ou Nom de domaine — Identifie le Relay ou le contrôleur de domaine associé à cette vérification de l'état du système. |

| 10-12 |

Champs de métadonnées :

|