Accès pour l'analyse privilégiée

La fonctionnalité facultative Analyse privilégiée nécessite des privilèges administratifs. Vous devez attribuer des autorisations au compte de service que Tenable Identity Exposure utilise.

Pour plus d'informations, voir Analyse privilégiée.

Pour attribuer des autorisations à l'aide de la ligne de commande :

-

Dans l'interface de ligne de commande du contrôleur de domaine, exécutez la commande suivante pour ajouter les deux autorisations :

Copierdsacls "<__DOMAIN_ROOT__>" /g "<__SERVICE_ACCOUNT__>:CA;Replicating Directory Changes" "<__SERVICE_ACCOUNT__>:CA;Replicating Directory Changes All"

Où :

<__DOMAIN_ROOT__> fait référence au nom distinctif de la racine du domaine. Exemple : DC=<DOMAIN>,DC=<TLD>

<__SERVICE_ACCOUNT__> désigne le compte de service que Tenable Identity Exposure utilise. Exemple : DOMAIN\tenablead.

Pour attribuer des autorisations à l'aide de l'interface graphique :

-

Depuis le menu Démarrer de Windows, ouvrez Utilisateurs et ordinateurs Active Directory.

-

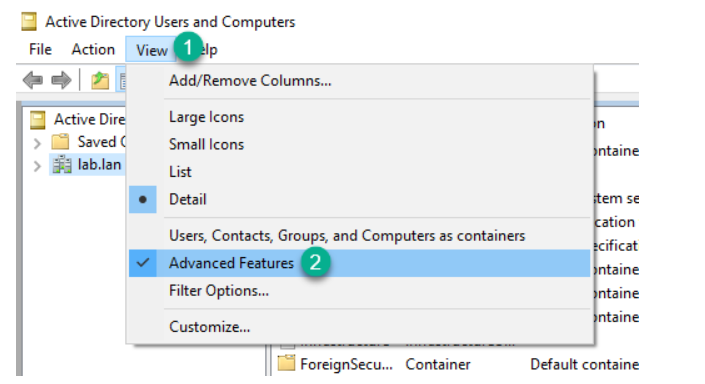

Dans le menu Affichage, sélectionnez Fonctions avancées.

-

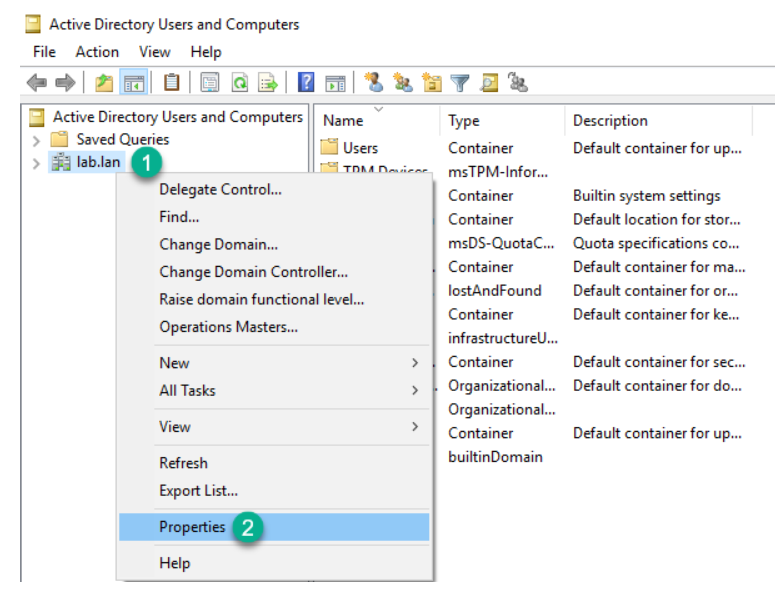

Cliquez avec le bouton droit sur la racine du domaine et sélectionnez Propriétés.

Le volet des propriétés de la racine du domaine apparaît.

-

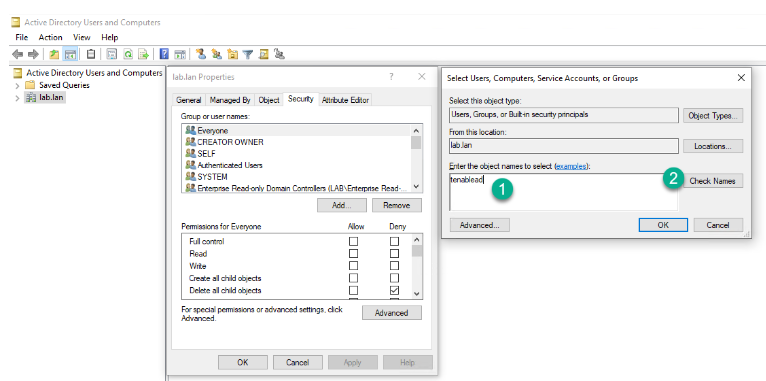

Cliquez sur l'onglet Sécurité et sur Ajouter.

-

Localisez le compte de service Tenable Identity Exposure :

Remarque : dans un environnement de forêt avec plusieurs domaines, le compte de service peut se trouver dans un domaine Active Directory différent. -

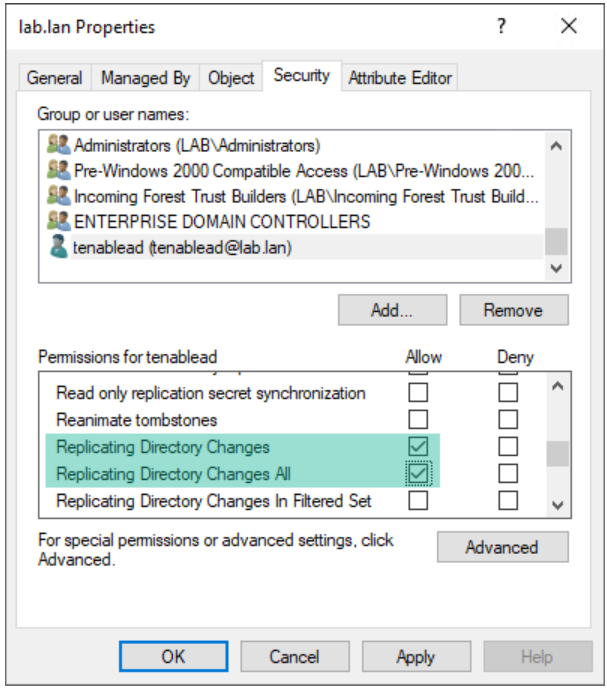

Faites défiler la liste et désélectionnez toutes les autorisations définies par défaut.

-

Dans la colonne Autoriser, activez les autorisations Réplication des modifications d'annuaire et Réplication de toutes les modifications de l'annuaire.

-

Cliquez sur OK.