Conditions requises pour Secure Relay

Secure Relay est un mode de transfert de vos données Active Directory de votre réseau vers Tenable Identity Exposure qui utilise le protocole TLS (Transport Layer Security) au lieu d'un VPN, comme illustré dans ce diagramme. La fonctionnalité Relay prend aussi en charge le proxy HTTP avec ou sans authentification si votre réseau nécessite un serveur proxy pour accéder à Internet.

Tenable Identity Exposure peut prendre en charge plusieurs Secure Relays que vous pouvez mapper aux domaines en fonction de vos besoins.

Exigences TLS

Pour utiliser TLS 1.2, votre serveur Relay doit prendre en charge au moins l'une des suites de chiffrement suivantes à partir du 24 janvier 2024 :

-

TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

-

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

-

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256

Suites de chiffrement

Assurez-vous également que votre configuration Windows correspond aux suites de chiffrement spécifiées pour assurer la compatibilité avec la fonctionnalité Relay.

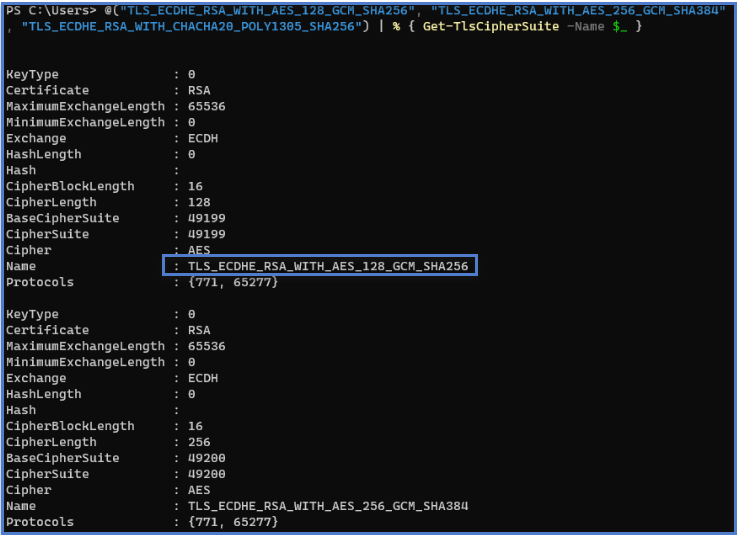

Pour vérifier les suites de chiffrement :

-

Dans PowerShell, exécutez la commande suivante :

Copier@("TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256", "TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384", "TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256") | % { Get-TlsCipherSuite -Name $_ } -

Vérifiez la sortie : TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256.

-

Une sortie vide indique qu'aucune des suites de chiffrement requises pour la connexion TLS du Relay n'est activée. Activez au moins une suite de chiffrement.

-

Vérifiez la courbe Elliptic Curve Cryptography (ECC) à partir du serveur du Relay. Cette vérification est obligatoire pour utiliser les suites de chiffrement Elliptic Curve Diffie-Hellman Ephemeral (ECDHE). Dans PowerShell, exécutez la commande suivante :

CopierGet-TlsEccCurve -

Vérifiez que vous disposez de la courbe 25519. Si ce n'est pas le cas, activez-la.

Paramètres de chiffrement

Pour vérifier les paramètres de chiffrement Windows :

-

Dans un outil IIS Crypto, vérifiez que les options suivantes sont activées :

-

Après avoir modifié les paramètres de chiffrement, redémarrez la machine.

Remarque : la modification des paramètres de chiffrement Windows affecte toutes les applications exécutées sur la machine et utilisant la bibliothèque TLS de Windows, connue sous le nom de « Schannel ». Par conséquent, assurez-vous que tout ajustement que vous effectuez n'entraîne pas d'effets secondaires non souhaités. Vérifiez que les configurations choisies sont compatibles avec les objectifs généraux de durcissement ou les mandats de conformité de l'organisation.

Ports requis

-

Pour une configuration classique sans serveur proxy, le Relay nécessite les ports suivants :

Pour une configuration avec un serveur proxy, le Relay nécessite les ports suivants :

Remarque : les flux réseau fonctionnent de la même manière pour les plateformes sur site et SaaS.

Conditions préalables pour les machines virtuelles

La machine virtuelle (VM) hébergeant le Secure Relay doit présenter les caractéristiques suivantes :

| Taille du client | Services Tenable Identity Exposure | Instance requise | Mémoire (par instance) | vCPU (par instance) | Topologie de disque | Espace disque disponible (par instance) |

|---|---|---|---|---|---|---|

| N'importe quelle taille |

|

1 | 8 Go de RAM | 2 vCPU | Partition pour les journaux distincte de la partition système | 30 GB |

La VM doit également présenter les caractéristiques suivantes :

-

Trafic HTTPS — Supprimez, désactivez, contournez ou ajoutez à la liste d'autorisations tout client capable de diriger le trafic HTTP/HTTPS vers la machine Secure Relay. Cette action bloque l'installation du Secure Relay et interrompt ou ralentit le trafic entrant dans la plateforme Tenable.

-

Un système d'exploitation Windows Server 2016+ (pas Linux)

-

Une résolution des requêtes DNS orientées Internet et un accès à Internet pour au moins cloud.tenable.com et *.tenable.ad (TLS 1.2).

-

Des privilèges d'administrateur local

-

Une configuration EDR, antivirus et GPO :

-

Quantité de processeur suffisante disponible sur la VM — Par exemple, la fonctionnalité temps réel de Windows Defender consomme une quantité considérable de processeur et peut saturer la machine.

-

Mises à jour automatiques :

-

Autorisez les appels vers *.tenable.ad, afin que la fonctionnalité de mise à jour automatique puisse télécharger un fichier exécutable Relay.

-

Vérifiez qu'aucune stratégie de groupe (GPO) ne bloque la fonction de mise à jour automatique.

-

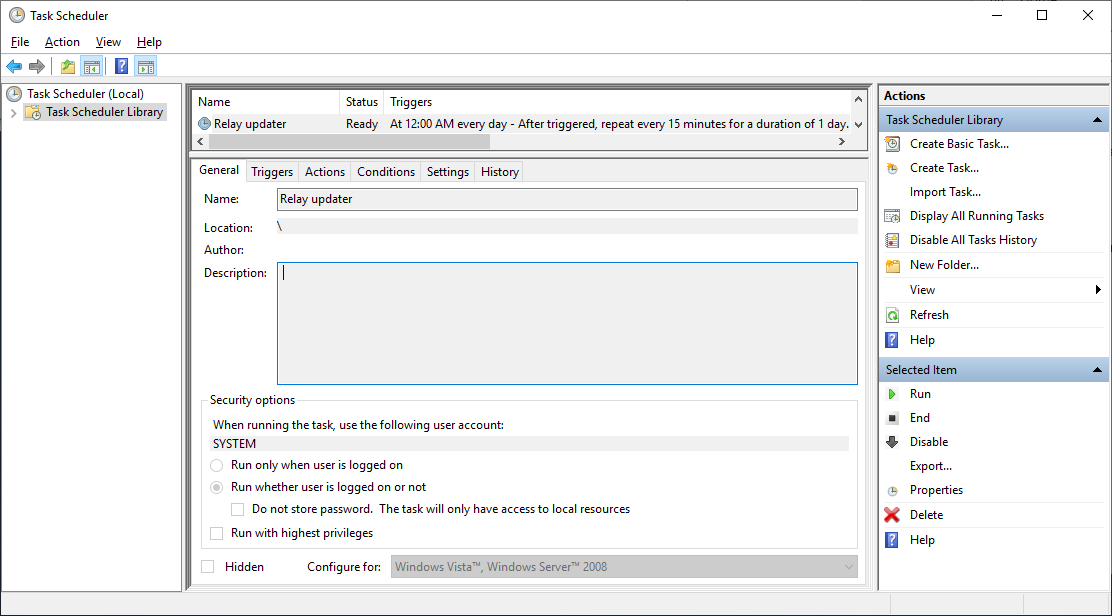

Ne supprimez ni ne modifiez la tâche planifiée « Relay updater » :

-

-

Fichiers et processus autorisés

| Windows |

|---|

| Fichiers |

| C:\Tenable\* |

| C:\tools\* |

| C:\ProgramData\Tenable\* |

| Processus |

| nssm.exe --> chemin : C:\tools\nssm.exe |

| Tenable.Relay.exe --> chemin : C:\Tenable\Tenable.ad\SecureRelay\Tenable.Relay.exe |

| envoy.exe --> chemin : C:\Tenable\Tenable.ad\SecureRelay\envoy.exe |

| updater.exe --> chemin : C:\Tenable\Tenable.ad\updater.exe |

| powershell.exe --> Chemin : C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe (peut être différent selon la version du système d'exploitation) |

| Tâches planifiées |

| C:\Windows\System32\Tasks\Relay updater |

| C:\Windows\System32\Tasks\Manual Renew Apikey |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\CompressLogsSecureRelay |

| C:\Windows\System32\Tasks\Tenable\Tenable.ad\SecureRelay\RemoveLogsSecureRelay |

| Clé de registre |

| Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Tenable\Tenable.ad Secure Relay |