Incidents liés aux indicateurs d'attaque

La liste d'incidents Indicateurs d'attaques (IoA) fournit des informations détaillées sur des attaques spécifiques sur votre infrastructure Active Directory (AD). Cela vous permet de prendre les mesures nécessaires en fonction du niveau de sévérité des IoA.

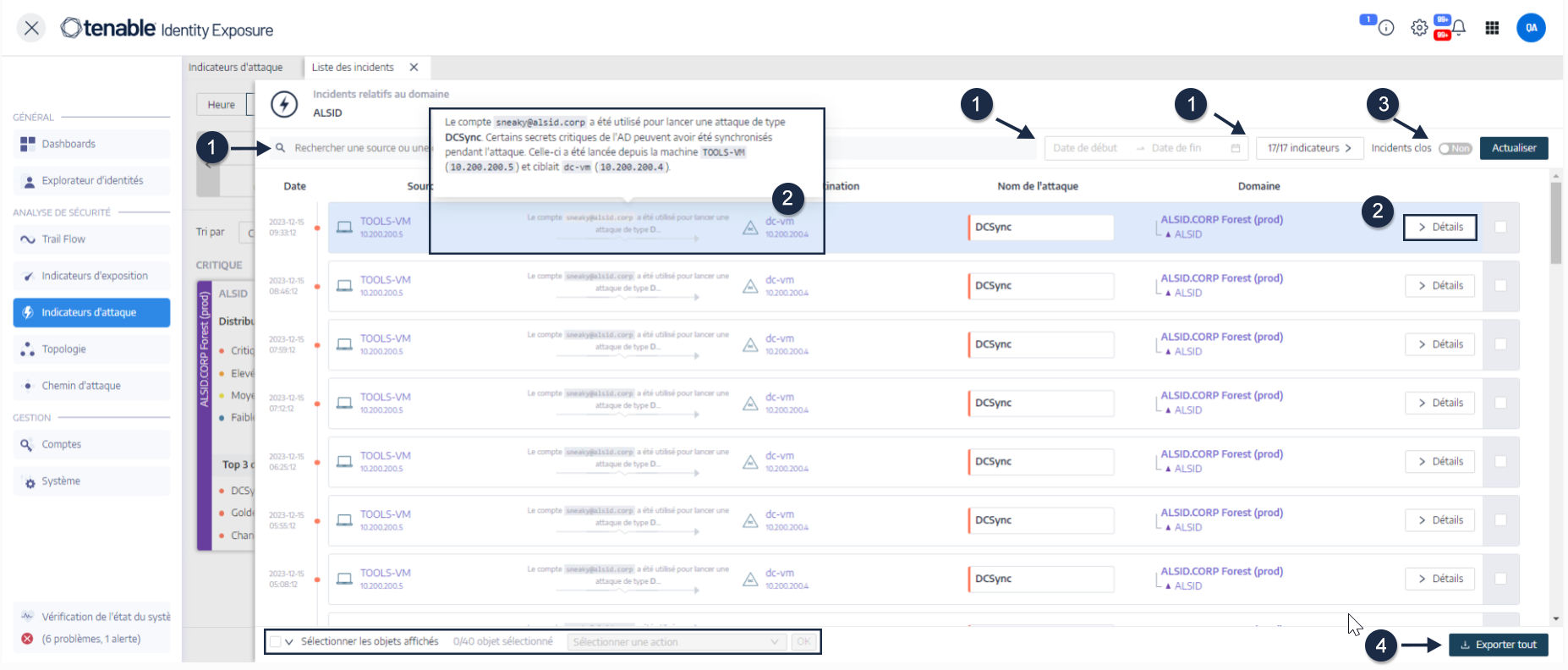

Pour afficher les incidents d'attaque :

-

Dans Tenable Identity Exposure, cliquez sur Indicateurs d'attaque dans le volet de navigation.

Le volet Indicateurs d'attaque apparaît.

-

Cliquez sur une tuile de domaine.

Le volet Liste des incidents affiche la liste des incidents survenus sur le domaine.

-

Dans cette liste, vous pouvez effectuer les actions suivantes :

-

Définir des critères de recherche pour rechercher des incidents spécifiques (1).

-

Accéder à des explications détaillées sur les attaques affectant l'infrastructure (2).

-

Fermer ou rouvrir un incident (3).

-

Télécharger un rapport montrant tous les incidents (4).

-

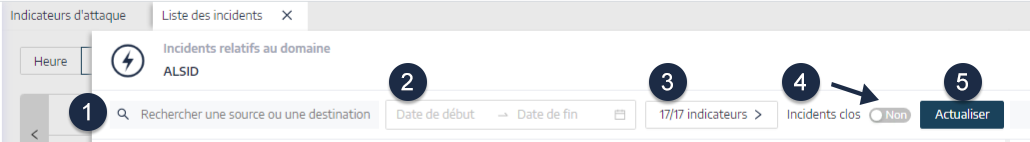

Pour rechercher un incident :

-

Dans la zone de recherche, saisissez le nom d'une source ou d'une destination.

-

Cliquez sur le sélecteur de date pour sélectionner les dates de début et de fin de l'incident.

-

Cliquez sur n/n Indicateurs pour sélectionner les indicateurs associés.

-

Cliquez sur le curseur Incidents clos pour activer l'option Oui, afin de limiter la recherche aux incidents clos.

-

Cliquez sur Actualiser.

Tenable Identity Exposure met à jour la liste avec les incidents correspondants.

Pour clore un incident :

-

Au bas du volet, cliquez sur le menu déroulant et sélectionnez Clore les incidents sélectionnés.

-

Cliquez sur OK.

Un message demande de confirmer la clôture.

-

Cliquez sur Confirmer.

Un message confirme que Tenable Identity Exposure a clos l'incident et ne l'affiche plus.

Pour rouvrir un incident :

-

Dans le volet Liste des incidents, cliquez sur le curseur Incidents clos pour activer l'option Oui.

Tenable Identity Exposure met à jour la liste des incidents clos.

-

Sélectionnez l'incident à rouvrir.

-

Au bas du volet, cliquez sur le menu déroulant et sélectionnez Rouvrir l'incident sélectionné.

-

Cliquez sur OK.

Un message confirme que Tenable Identity Exposure a rouvert l'incident.

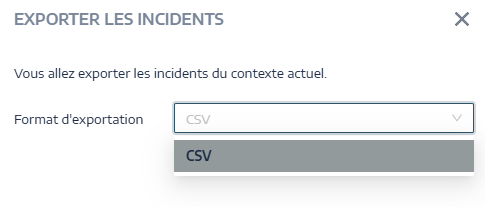

Pour exporter des incidents :

-

Dans le volet Liste des incidents, cliquez sur le bouton Exporter tout en bas.

Le panneau latéral Exporter les incidents s'ouvre.

-

Dans la zone de liste déroulante Séparateur, sélectionnez un séparateur pour les données exportées : virgule ou point-virgule.

Tenable Identity Exposure exporte les données au format CSV pour permettre leur téléchargement.

Détails de l'incident

Chaque entrée de la liste des incidents affiche les informations suivantes :

-

Date : date à laquelle l'incident déclenchant l'IoA s'est produit. Tenable Identity Exposure affiche le plus récent en haut de la chronologie.

-

Source : la source à l'origine de l'attaque et son adresse IP.

-

Vecteur d'attaque : explication de ce qui s'est passé pendant l'attaque.

Astuce : survolez le vecteur d'attaque pour afficher plus d'informations sur l'IoA. -

Destination : cible de l'attaque et son adresse IP.

-

Nom de l'attaque : nom technique de l'attaque.

-

Domaine : domaines touchés par l'attaque.

Astuce : Tenable Identity Exposure peut afficher un maximum de cinq volets lorsque vous cliquez sur plusieurs éléments interactifs (liens, boutons d'action, etc.) dans la liste des incidents. Pour fermer tous les volets simultanément, cliquez n'importe où sur la page.

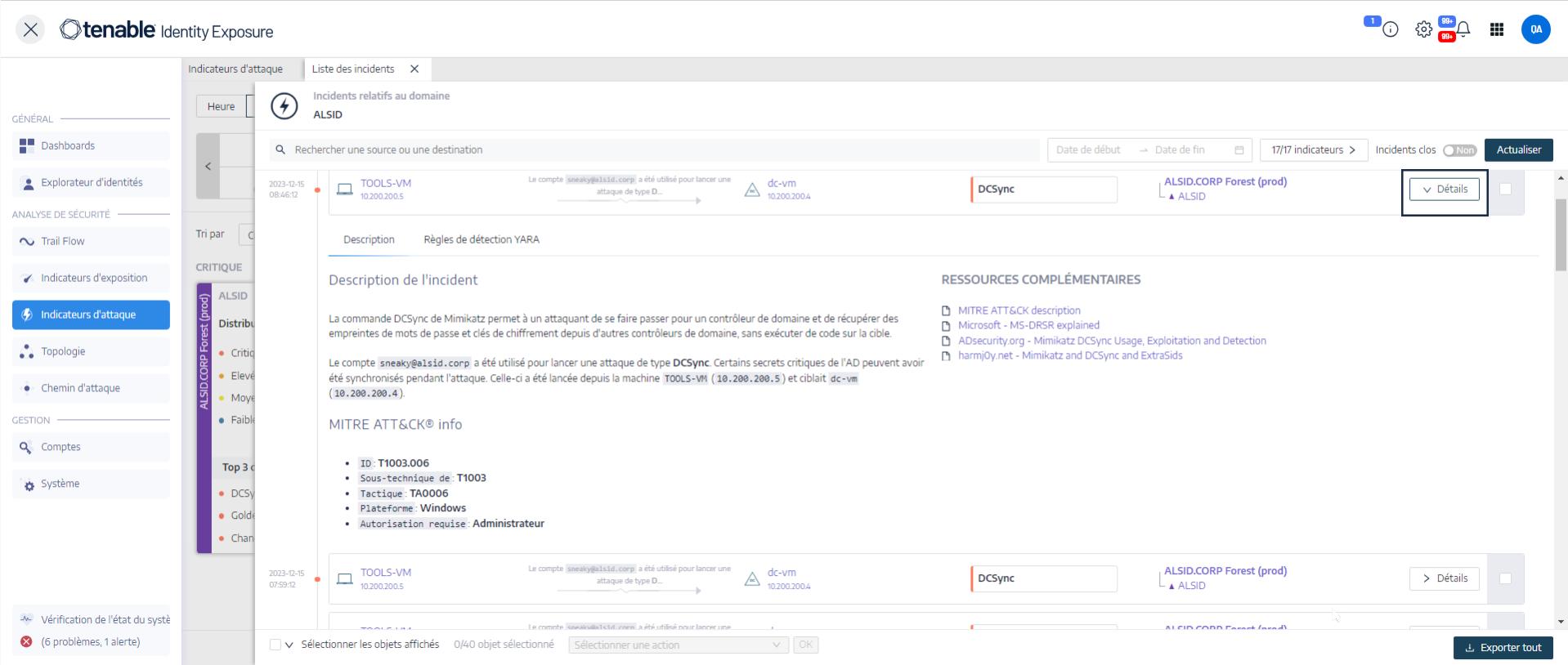

Détails de l'attaque

Dans la liste des incidents, vous pouvez explorer une attaque et prendre les mesures nécessaires pour y remédier.

Pour afficher les détails d'une attaque :

-

Dans la liste des incidents, sélectionnez un incident pour afficher ses détails.

-

Cliquez sur Détails.

Tenable Identity Exposure affiche les détails associés à l'attaque :

Description

L'onglet Description contient les sections suivantes :

Description de l'incident : décrit brièvement l'attaque.

Informations MITRE ATT&CK : fournit des informations techniques extraites de la base de connaissances Mitre Att&ck (tactiques et techniques adverses et connaissances générales). Mitre Att&ck est un cadre qui classe les attaques adverses et décrit les actions entreprises par les attaquants après la compromission d'un réseau. Il fournit également des identifiants standard pour les vulnérabilités de sécurité, dotant ainsi la communauté de cyber-sécurité d'un langage commun.

Ressources complémentaires : fournit des liens vers des sites web, des articles et des livres blancs qui proposent des informations plus détaillées sur l'attaque.

Règles de détection YARA

L'onglet Règles de détection YARA décrit les règles YARA que Tenable Identity Exposure utilise pour détecter les attaques AD au niveau du réseau, afin de renforcer la chaîne de détection de Tenable Identity Exposure.

Remarque : YARA est le nom d'un outil principalement utilisé dans la recherche et la détection des logiciels malveillants. Il s'appuie sur des règles pour créer des descriptions de familles de logiciels malveillants sur la base de modèles textuels ou binaires. Une description est essentiellement un nom de règle YARA, et ces règles se composent de chaînes combinées par une expression booléenne (source : wikipedia.org).Voir aussi