Indicateurs d'attaque

Les indicateurs d'attaque (IoA) de Tenable Identity Exposure permettent à votre organisation de détecter les tentatives de compromission de vos infrastructures Active Directory par les techniques d'exploitation les plus avancées et de prendre immédiatement les mesures qui s'imposent, notamment :

-

3 principaux incidents : une présentation unifiée des IoA affiche une chronologie en temps réel avec les trois principaux incidents qui ont affecté votre infrastructure AD, ainsi que la répartition des attaques, le tout au sein d'une interface unique.

-

Détails sur l'IoA : au sein de Tenable Identity Exposure, le panneau de l'IoA fournit des informations sur les attaques qui ont eu lieu au sein de votre infrastructure AD.

-

Incidents impliquant l'IoA : la liste des incidents IoA donne des détails complets sur des attaques spécifiques ciblant votre infrastructure AD. Ces informations vous permettent de répondre de manière appropriée en fonction du niveau de sévérité de l'IoA.

Les indicateurs d'attaque sont dotés d'une série de fonctionnalités conçues pour renforcer vos capacités d'investigation :

-

Recherche et filtrage : explorez facilement l'IoA en utilisant la frise chronologique ou appliquez des filtres basés sur la forêt, le domaine et le niveau de criticité pour des résultats ciblés et efficaces.

-

Fonction d'exportation : permet l'exportation des données d'IoA aux formats PDF, CSV ou PPTX.

-

Modifier le type de graphique : donne la possibilité de modifier le type de graphique en permettant d'afficher soit la distribution de la sévérité des attaques, soit les trois principales attaques avec leurs nombres d'occurrences respectifs.

-

Action sur les incidents IoA : permet de sélectionner un incident à fermer ou à rouvrir.

Tenable Identity Exposure détecte et attribue des niveaux de sévérité aux attaques :

| Niveau | Description |

|---|---|

| Critique – Rouge | Détection d'une attaque post-exploitation prouvée dont la domination de domaine est une condition préalable. |

| Élevé – Orange | Détection d'une attaque majeure qui permet à un attaquant d'atteindre la domination de domaine. |

| Moyen – Jaune | L'IoA est liée à une attaque qui pourrait conduire à une élévation dangereuse des privilèges ou permettre l'accès à des ressources sensibles. |

| Faible – Bleu | Alertes sur les comportements suspects liés aux actions de reconnaissance ou aux incidents à faible impact. |

Identifiez les IoA critiques et à fort impact qui correspondent à vos risques et problèmes de sécurité spécifiques.

Pour atténuer le risque de faux positifs et éviter que des attaques légitimes soient ignorées, il est essentiel de calibrer les IoA en fonction de votre environnement. Cela implique les mesures suivantes :

-

Ajustement des seuils : calibrez la sensibilité des IoA pour réduire les faux positifs en veillant à ce que les alertes soient significatives et exploitables.

-

Ajout de comptes et d'activités à la liste blanche : excluez les activités légitimes découlant du déclenchement des IoA, améliorez la précision des alertes et simplifiez les investigations.

-

Mise en corrélation des IoA : analysez les relations entre les différents IoA pour identifier des schémas d'attaque plus larges.

-

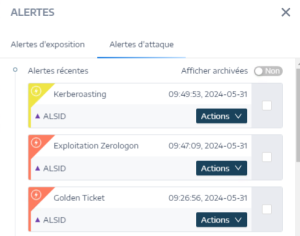

Lors de l'activation d'un IoA, sélectionnez « Indicateurs d'attaque » dans le volet de navigation ou cliquez sur l'icône de cloche située dans le coin supérieur droit de la page d'accueil.

-

Chaque indicateur vous fournira des informations détaillées sur l'incident et vous permettra de prendre les mesures appropriées après examen des points suivants :

-

Moment de l'attaque

-

Description de l'attaque

-

Source de l'attaque

-

Cible de l'attaque

-

Informations MITRE ATT&CK®

-

Règles de détection YARA

-

Ressources complémentaires

-

-

Sélectionnez « Détails » pour accéder à la description, comme illustré dans cet exemple, qui porte sur l'énumération des administrateurs locaux.

-

L'onglet Description fournit des informations sur des attaques spécifiques contre votre infrastructure Active Directory (AD).

-

L'onglet Règles de détection YARA fournit des informations sur les règles YARA utilisées par Tenable Identity Exposure pour détecter les attaques Active Directory au niveau du réseau, améliorant ainsi les capacités de détection globales de Tenable Identity Exposure.

-

Collaborez avec l'administrateur Active Directory ou la partie prenante concernée pour examiner et résoudre l'incident, décider de le fermer ou de le rouvrir, et prendre des mesures pour empêcher qu'il se reproduise.

-

S'il s'agit d'une attaque reconnue ou autorisée, vous avez la possibilité de personnaliser l'IoA en conséquence pour éviter qu'il ne la signale à l'avenir.

Voir aussi

-

Indicators of Attack

-

Customize an Indicator