Notes de version Tenable Vulnerability Management 2025

Conseil : vous pouvez vous abonner pour recevoir des alertes lors des mises à jour de la documentation Tenable.

Ces notes de version sont répertoriées dans l'ordre chronologique inverse.

16 décembre 2025

Les options suivantes ne sont pas prises en charge dans les environnements Tenable FedRAMP Moderate. Pour plus d'informations, voir l'offre de produits Tenable FedRAMP.

Tenable a le plaisir d'annoncer la prochaine installation des services de mobilisation : des intégrations de tickets dans Tenable Vulnerability Management pour ServiceNow ITSM. Unifiez les équipes et simplifiez les workflows de remédiation en créant automatiquement ou manuellement des tickets bidirectionnels dans ServiceNow via les initiatives de réponse aux expositions. Cette fonctionnalité réduit les temps de réponse en synchronisant vos détections de sécurité avec les tickets dans ServiceNow.

Pour plus d'informations, voir :

-

Une visite guidée de Tenable Mobilization

-

Create an Initiative (Créer une initiative) dans le Guide de l'utilisateur Tenable Vulnerability Management

-

Guide de référence rapide de Mobilization

10 décembre 2025

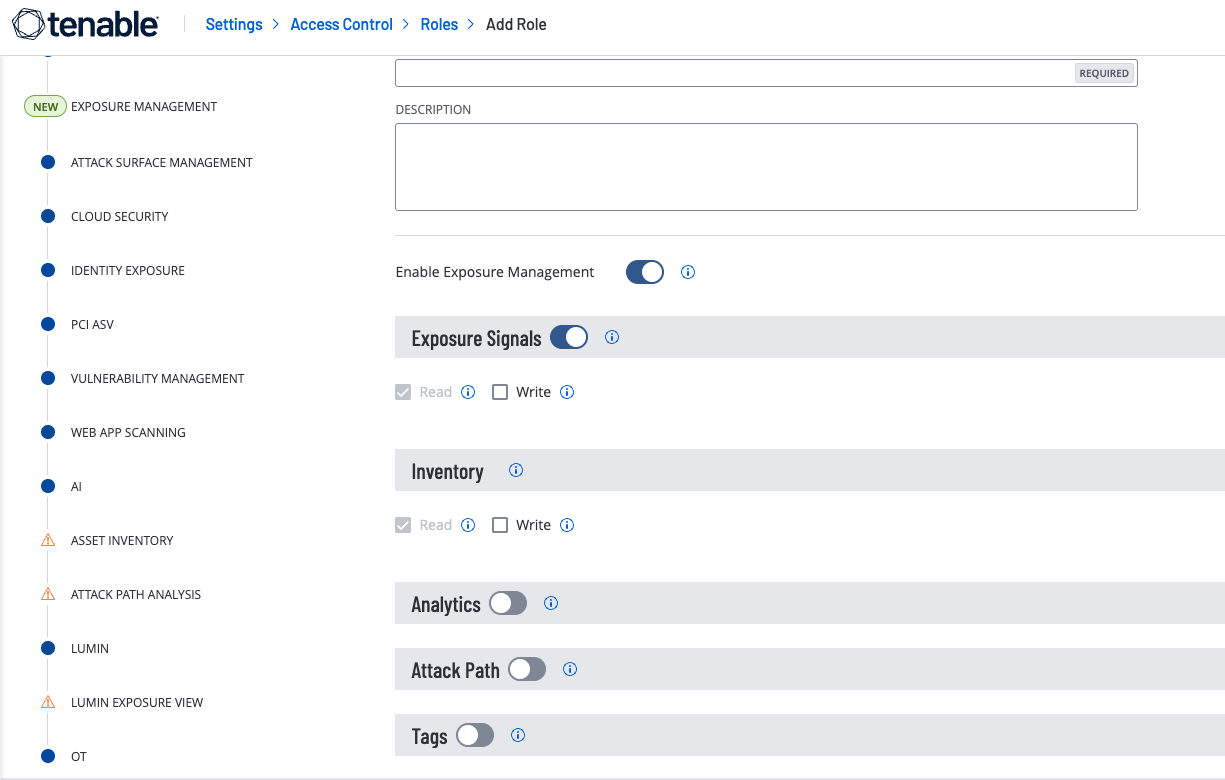

Tenable a le plaisir d'annoncer la publication des mises à jour suivantes pour le contrôle d'accès basé sur les rôles (RBAC) :

-

Ajout d'un nouveau rôle en lecture seule pour Tenable Exposure Management et Tenable Vulnerability Management qui permet aux utilisateurs d'afficher et d'explorer en détail les informations sans affecter les données.

-

Nouveau rôle personnalisé pour Tenable Exposure Management qui regroupe l'accès en un seul endroit. Cela permet de contrôler plus finement les accès aux différentes zones du produit.

Informations clés :

-

La section Inventaire est activée par défaut dans Tenable Exposure Management.

-

Désactivation d'un élément de navigation :

-

Supprime le widget de la page d'accueil

-

Supprime les champs et les données associés de la section Inventaire

-

Supprime l'onglet de la page Détails de l'asset

-

-

Principaux privilèges :

-

Lecture – Les utilisateurs peuvent afficher et explorer les données en détail. Ils ne peuvent pas créer, mettre à jour, supprimer, ni exporter de données, et tous les éléments liés à l'action sont effacés de l'interface utilisateur.

-

Écriture – Les utilisateurs peuvent créer, mettre à jour, supprimer ou exporter des données.

-

-

Nouvelle application de tags pour Tenable Exposure Management

-

Les tags créés dans Tenable Exposure Management sont disponibles sur la page Autorisations.

-

-

Exclut le chemin d'attaque – Pour accéder à la section Chemin d'attaque de Tenable Exposure Management, vous devez activer l'autorisation Peut visualiser pour tous les assets. Notez que cela remplace et désactive la possibilité d'appliquer des autorisations de tags spécifiques pour cet utilisateur dans d'autres parties de Tenable Exposure Management.

Pour plus d'informations, voir Roles (Rôles) dans leGuide de l'utilisateur Tenable Vulnerability Management.

4 décembre 2025

Tenable a le plaisir d'annoncer la publication de la version initiale des services de mobilisation, en commençant par les intégrations de tickets dans Tenable Vulnerability Management pour Jira Cloud. Unifiez les équipes et simplifiez les workflows de remédiation en créant automatiquement ou manuellement des tickets bidirectionnels dans Jira Cloud via les initiatives de réponse aux expositions. Cette fonctionnalité réduit les temps de réponse en synchronisant vos détections de sécurité avec les tickets dans Jira Cloud.

Pour plus d'informations, voir :

-

Une visite guidée de Tenable Mobilization

-

Create an Initiative (Créer une initiative) dans le Guide de l'utilisateur Tenable Vulnerability Management

-

Guide de référence rapide de Mobilization

3 décembre 2025

Tenable a mis à jour Tenable Vulnerability Management en introduisant les fonctionnalités suivantes :

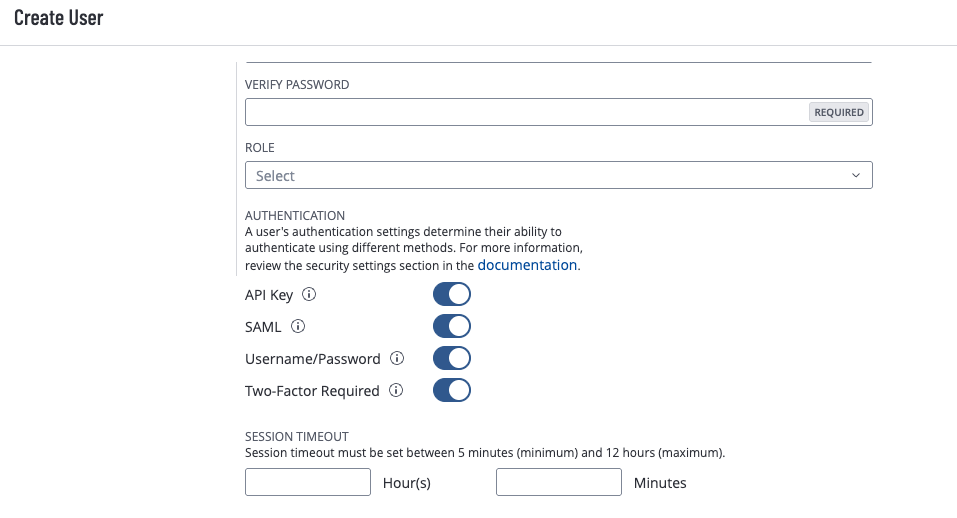

Délai d'expiration de session configurable

Les administrateurs peuvent désormais définir des délais d'expiration de session lors de la création de nouveaux utilisateurs ou de la mise à jour des utilisateurs existants (individuellement ou en bloc). La valeur par défaut reste 30 minutes, mais les délais d'expiration peuvent désormais être configurés de 5 minutes à 12 heures.

Pour plus d'informations, voir Create a User Account (Créer un compte utilisateur) dans le Guide de l'utilisateur Tenable Vulnerability Management.

Marquage dynamique des tags d'assets basés sur des requêtes dans Explorer

Sur la page Explorer > Assets, les utilisateurs peuvent convertir les requêtes existantes en tags dynamiques, en utilisant le même workflow que celui actuellement disponible dans la section Tags de Tenable Vulnerability Management.

Pour plus d'informations, voir Create an Asset Tag (Créer un tag d'asset) dans le Guide de l'utilisateur Tenable Vulnerability Management.

29 octobre 2025

Tenable a mis à jour Tenable Vulnerability Management pour permettre la création et la configuration de profils de scanner. Les profils de scanner permettent de configurer une plage de paramètres pour un groupe spécifique de scanners Tenable Nessus liés.

Vous pouvez utiliser des profils de scanner pour :

-

Attribuer une version spécifique de scanner à des fins de test ou de normalisation.

-

Contrôler comment et quand les scanners reçoivent les mises à jour des plug-ins.

-

Déterminer quels plug-ins Tenable Vulnerability Management installe sur les scanners liés lors de la mise à jour quotidienne des plug-ins.

Vous pouvez gérer des profils de scanner dans l'onglet Profils sous Capteurs > Scanners Nessus dans l'interface utilisateur de Tenable Vulnerability Management.

Pour plus d'informations, voir Scanner Profiles (Profils de scanner) dans le Guide de l'utilisateur Tenable Vulnerability Management.

22 octobre 2025

Nous avons le plaisir d'annoncer le lancement de la réévaluation basée sur des requêtes, une amélioration majeure de Tenable Vulnerability Management. Cette fonctionnalité améliore la précision et les possibilités d'automatisation, et elle vous donne davantage de contrôle sur vos exceptions de vulnérabilité. Cette version fournit les outils dont vous avez besoin pour fluidifier vos opérations de sécurité et gérer en toute confiance votre posture de risque.

Bénéficiez d'une précision granulaire grâce à la réévaluation basée sur des requêtes.

Vous pouvez désormais créer des exceptions de vulnérabilité hautement détaillées avec un degré de contrôle sans précédent. Cette amélioration est essentielle pour garantir la précision de vos exceptions et vous donner pleinement confiance dans vos données de vulnérabilité.

-

Critères élargis : créez des règles à l'aide de 14 nouveaux critères qui permettent d'exercer un contrôle affiné sur les vulnérabilités acceptées.

-

Les critères pris en charge sont les suivants : Tags d'assets, CVE, Noms de domaine complets (FQDN), Réseau(x), ID de plug-in, Nom(s) de plug-in, ID de l'asset, UUID de l'asset, Résultats de l'audit de l'hôte, Adresses IPv4/IPv6, Port(s) et Protocole(s).

Simplifiez la gestion et évitez les conflits.

La nouvelle expérience de gestion des règles est conçue pour éliminer les lourdeurs administratives et vous aider à éviter des politiques contradictoires ou ambiguës en toute confiance.

-

Détection intelligente des conflits : la nouvelle page de gestion des règles signale dès le départ les règles connexes, ce qui permet de visualiser les chevauchements potentiels et d'éliminer les résultats de politique contradictoires et ambigus avant qu'ils ne prennent effet.

-

Expérience utilisateur moderne : gérez vos règles sur une page ordonnée et intuitive. Nous vous avons entendus, le mode sombre est désormais disponible !

Automatisez votre workflow avec une nouvelle API de réévaluation.

Éliminez les tâches manuelles et automatisez entièrement la création et le déploiement de vos règles de réévaluation.

-

API de réévaluation : utilisez la nouvelle API de réévaluation pour automatiser la création, la modification et le déploiement de règles dans l'ensemble de votre environnement.

-

Intégration transparente : cette fonction vous permet d'intégrer la gestion des exceptions directement à vos workflows de sécurité et de tickets existants, améliorant ainsi la vitesse des opérations.

Pour plus d'informations, voir Recast Rules (Règles de réévaluation) dans le Guide de l'utilisateur Tenable Vulnerability Management.

17 octobre 2025

Tenable a ajouté l'utilisation de la licence Tenable OT Security à la page Informations de licence dans Tenable Vulnerability Management. Les clients Tenable OT Security disposent ainsi d'une vue plus précise et complète de la consommation totale d'adresses IP sous licence.

Pour plus d'informations, voir License Information (Informations de licence) dans le Guide de l'utilisateur Tenable Vulnerability Management.

15 octobre 2025

Tenable a mis à jour Tenable Vulnerability Management pour permettre la création et la configuration de profils de scanner. Les profils de scanner permettent de configurer une plage de paramètres pour un groupe spécifique de scanners Tenable Nessus liés.

Vous pouvez utiliser des profils de scanner pour :

-

Attribuer une version spécifique de scanner à des fins de test ou de normalisation.

-

Contrôler comment et quand les scanners reçoivent les mises à jour des plug-ins.

-

Déterminer quels plug-ins Tenable Vulnerability Management installe sur les scanners liés lors de la mise à jour quotidienne des plug-ins.

Vous pouvez gérer des profils de scanner dans l'onglet Profils sous Capteurs > Scanners Nessus dans l'interface utilisateur de Tenable Vulnerability Management.

Pour plus d'informations, voir Scanner Profiles (Profils de scanner) dans le Guide de l'utilisateur de Tenable Vulnerability Management (accès anticipé).

8 octobre 2025

Tenable a ajouté le paramètre Accélérer les mises à jour des plug-ins aux profils d'agent dans Tenable Vulnerability Management. Lorsqu'elle est activée, cette fonctionnalité contourne le cycle de vérification des agents standard pour déployer immédiatement de nouveaux ensembles de plug-ins et accélérer ainsi la détection des menaces émergentes, afin de réduire le risque global de votre organisation.

Pour plus d'informations, voir Agent Profiles (Profils d'agents).

24 septembre 2025

Vous pouvez configurer des scans avec agent dans Tenable Vulnerability Management pour qu'ils s'exécutent par tag d'asset, groupe d'agents ou une combinaison des deux. Cette amélioration offre davantage de flexibilité et de contrôle lors du ciblage d'ensembles d'agents spécifiques.

Les scans basés sur des tags sont disponibles pour les scans avec agent planifiés (en d'autres termes, les scans avec agent configurés avec une fenêtre de scan). Tenable ajoutera la prise en charge des scans avec agent déclenchés dans une prochaine version.

Pour plus d'informations, voir Basic Settings (Paramètres de base) dans le Guide de l'utilisateur de Tenable Vulnerability Management.

10 septembre 2025

Vous pouvez configurer des scans avec agent dans Tenable Vulnerability Management pour qu'ils s'exécutent par tag d'asset, groupe d'agents ou une combinaison des deux. Cette amélioration offre davantage de flexibilité et de contrôle lors du ciblage d'ensembles d'agents spécifiques.

Les scans basés sur des tags sont disponibles pour les scans avec agent planifiés (en d'autres termes, les scans avec agent configurés avec une fenêtre de scan). Tenable ajoutera la prise en charge des scans avec agent déclenchés dans une prochaine version.

Pour plus d'informations, voir Basic Settings (Paramètres de base) dans le Guide de l'utilisateur Tenable Vulnerability Management (accès anticipé).

5 septembre 2025

Tenable a le plaisir d'annoncer la mise à jour de Tenable Lumin, qui permet d'utiliser le modèle de notation mis à jour pour les applications Tenable One.

Vous pouvez voir ces changements dans l'interface utilisateur de Tenable Lumin, par exemple dans la section Actions recommandées, où les métriques CES et AES utilisent désormais le nouveau modèle de notation.

Consultez la documentation (en anglais) pour plus d'informations sur le nouveau système de notation.

22 juillet 2025

Tenable a le plaisir d'annoncer la disponibilité générale de la version améliorée de Tenable Vulnerability Priority Rating (VPR) dans les nouvelles vues Explorer et dans la section Vulnerability Intelligence de Tenable Vulnerability Management. Grâce à ces mises à jour, vous allez :

-

Gagner en précision pour vous concentrer sur les véritables priorités : alors que les scores CVSS estiment la priorité de 60 % des CVE comme élevée ou critique, notre classement VPR d'origine réduisait déjà cette proportion à 3 %. La nouvelle version du classement affine encore le tri pour que vos équipes se concentrent sur les 1,6 % de vulnérabilités critiques qui représentent un réel danger pour vos activités. Pour cela, elle s'appuie sur un éventail encore plus large de renseignements sur les menaces et de sources de données en temps réel, afin de prédire l'exploitation à court terme en environnement réel.

-

Exploiter des informations et des explications générées par l'IA : nos nouveaux renseignements générés par LLM apportent des clarifications immédiates pour vous aider à comprendre rapidement l'importance d'une exposition et son exploitation malveillante par les attaquants. Ils délivrent des conseils clairs et exploitables pour atténuer les menaces et réduire les risques. Voir Vulnerability Intelligence pour plus d'informations.

-

Prioriser en fonction du contexte sectoriel et régional : les nouvelles métadonnées apportent de précieuses informations de contexte pour vous aider à savoir si une vulnérabilité est particulièrement ciblée dans votre secteur ou votre région.

-

Profiter d'outils sophistiqués de requête et de filtrage : le modèle VPR amélioré est facilement accessible à des fins de filtrage et d'interrogation dans les nouvelles vues Explorer pour accélérer vos investigations et vos workflows de réponse.

Le VPR original et la version améliorée « VPR (Bêta) » vont coexister pendant un certain temps dans Tenable Vulnerability Management. L'échéance de l'obsolescence du VPR d'origine sera communiquée à l'avance.

Pour plus d'informations, voir :

13 juin 2025

Tenable a ajouté le modèle de Scan interne PCI avec Nessus Agent. Ce modèle vous permet d'effectuer un scan de vulnérabilités authentifié PCI DSS 4.0 et peut être utilisé pour satisfaire aux exigences de scan interne PCI DSS 4.0 des programmes de gestion continue des vulnérabilités qui répondent aux exigences de conformité PCI. PCI DSS 4.0 offre la possibilité d'utiliser un objectif d'approche personnalisé, vous offrant ainsi la vue la plus complète des vulnérabilités PCI locales de vos systèmes.

Le Scan interne PCI avec Nessus Agent enrichit l'éventail des capacités de scan PCI de Tenable. Utilisé en tandem avec le Scan réseau PCI interne existant (DSS 11.3.1.2), ce modèle vous permet d'obtenir une couverture interne complète de vos systèmes.

Pour en savoir plus, voir Scan Templates (Modèles de scans) dans le Guide de l'utilisateur Tenable Vulnerability Management.

12 juin 2025

Tenable a le plaisir d'annoncer la publication du mode sans échec de l'agent dans Tenable Vulnerability Management. Lorsque Agent Tenable rencontre une erreur, l'agent passe désormais automatiquement en mode sans échec. Lorsque l'agent est en mode sans échec, il ne peut pas compiler des plug-ins ni exécuter des scans, mais il maintient la connexion avec Tenable Vulnerability Management afin que votre organisation puisse voir qu'une erreur s'est produite, travailler à remédier l'erreur et restaurer l'agent à distance.

Remarque : les agents utilisant une version antérieure à 10.9.0 ne peuvent pas passer en mode sans échec.

Pour en savoir plus, voir Agent Safe Mode (Mode sans échec de l'agent) dans le Guide de l'utilisateur Tenable Vulnerability Management.

5 juin 2025

Tenable a le plaisir de vous informer que le Flux de données Tenable (TDS) prend désormais en charge la diffusion en continu des données des résultats d'audit de l'hôte Tenable Vulnerability Management et des données de détections, de tags et d'assets Tenable Web App Scanning.

En plus des nouvelles charges de travail, Tenable a ajouté de nouveaux champs dans la charge de travail des détections Tenable Vulnerability Management, tels que Date de réapparition et Temps nécessaire à la correction.

Enfin, le regroupement des fichiers écrits dans les buckets AWS S3 est désormais basé sur l'horodatage. Cela réduit le nombre de fichiers écrits, ce qui a pour effet d'améliorer la consommation et de faire baisser la latence. Avant cette mise à jour, le regroupement était déterminé par l'ID du scan et l'horodatage, contraignant Tenable Vulnerability Management à écrire un plus grand nombre de fichiers.

Pour plus d'informations, voir la documentation sur le Flux de données Tenable (en anglais) dans le Guide de l'utilisateur Tenable Vulnerability Management.

20 mai 2025

Tenable a le plaisir d'annoncer la publication anticipée du mode sans échec de l'agent dans Tenable Vulnerability Management. Lorsque Agent Tenable rencontre une erreur, l'agent passe désormais automatiquement en mode sans échec. Lorsque l'agent est en mode sans échec, il ne peut pas compiler des plug-ins ni exécuter des scans, mais il maintient la connexion avec Tenable Vulnerability Management afin que votre organisation puisse voir qu'une erreur s'est produite, travailler à remédier l'erreur et restaurer l'agent à distance.

Remarque : les agents utilisant une version antérieure à 10.9.0 ne peuvent pas passer en mode sans échec.

Pour en savoir plus, voir Agent Safe Mode (Mode sans échec de l'agent) dans le Guide de l'utilisateur de Tenable Vulnerability Management (accès anticipé).

14 mai 2025

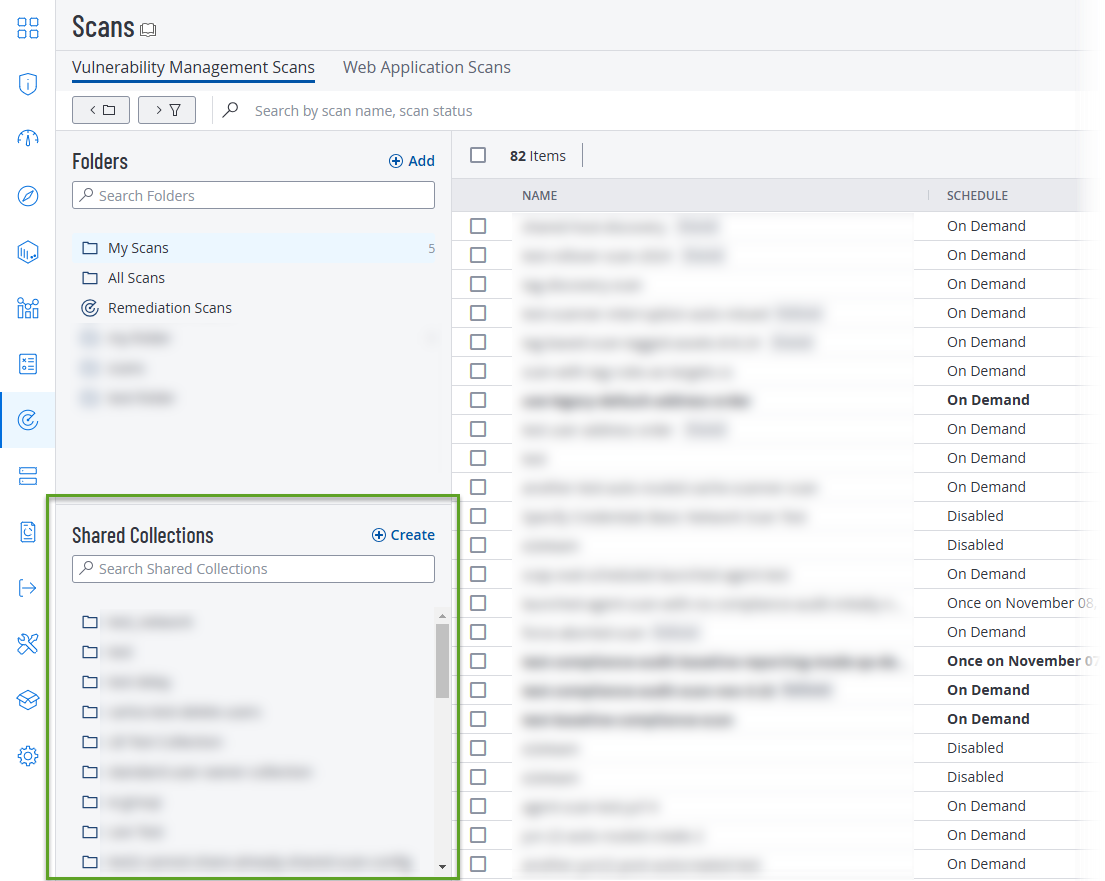

Tenable a ajouté des collections partagées au menu Scans. Les collections partagées vous permettent de partager rapidement et facilement les configurations de scans avec des groupes spécifiques et d'autres utilisateurs de Tenable Vulnerability Management.

Vous pouvez utiliser le menu Scans pour créer, modifier et supprimer une collection partagée, pour ajouter des configurations de scans aux collections partagées ou pour en retirer.

Pour en savoir plus, voir Shared Collections (Collections partagées) dans le Guide de l'utilisateur de Tenable Vulnerability Management.

13 mai 2025

Tenable a le plaisir de vous informer que le Flux de données Tenable (TDS) prend désormais en charge la diffusion en continu des données des résultats d'audit de l'hôte Tenable Vulnerability Management et des données de détections, de tags et d'assets Tenable Web App Scanning.

En plus des nouvelles charges de travail, Tenable a ajouté de nouveaux champs dans la charge de travail des détections Tenable Vulnerability Management, tels que Date de réapparition et Temps nécessaire à la correction.

Pour plus d'informations, voir la documentation sur le Flux de données Tenable (en anglais) dans le Guide de l'utilisateur Tenable Vulnerability Management (accès anticipé).

12 mai 2025

Tenable a le plaisir d'annoncer la prise en charge de la version 4.0 du système commun d'évaluation des vulnérabilités (CVSSv4) dans Tenable Vulnerability Management.

Pour prendre en charge cette mise à jour, de nouveaux filtres et colonnes apparaissent aux emplacements suivants (à noter que les pages d'aide référencées ci-dessous sont en anglais) :

-

Dans la console Détections.

-

Dans Explorer, sur la nouvelle page Détections.

-

Sur la page Vue d'ensemble de Vulnerability Intelligence, dans les onglets CVE, Détectionset Mes assets affectés.

-

Dans Réponse aux expositions, sous Mes détections et assets affectés et Combinaisons

Pour en savoir plus sur le système CVSSv4, voir Common Vulnerability Scoring System Version 4.0 (Version 4.0 du système commun d'évaluation des vulnérabilités) sur le site web FIRST.

8 mai 2025

Tenable a le plaisir d'annoncer que des améliorations significatives ont été apportées à votre produit cloud Espace de travail ! Nous avons repensé l'espace de travail pour vous offrir une meilleure visibilité et un meilleur accès aux produits Tenable :

-

Vue d'ensemble améliorée du produit – Vous pouvez désormais voir facilement les produits que vous avez achetés et une gamme d'autres produits à explorer.

-

Informations détaillées sur les produits – Accédez à plus de détails pour obtenir une démonstration du produit et acquérir ainsi une connaissance approfondie de chaque produit.

-

Utilisation des produits – Nous avons ajouté une fonctionnalité d'utilisation qui affiche le pourcentage d'utilisation que vous faites des produits auxquels vous avez souscrit. Cette fonctionnalité vous permet de vous diriger rapidement vers la page Informations de licence.

-

Visibilité du statut de l'essai – Si vous évaluez actuellement un produit ou l'avez fait au cours de l'année passée, vous verrez désormais le statut de l'essai (En cours d'essai ou Essai expiré) directement dans votre espace de travail.

Ces changements sont conçus pour vous aider à tirer le meilleur parti de vos solutions Tenable et à découvrir de nouvelles façons d'améliorer votre posture de sécurité. Pour en savoir plus, accédez à la page « Espace de travail » via n'importe quelle application cloud Tenable.

7 mai 2025

Tenable a le plaisir d'annoncer que les mises à jour et améliorations suivantes ont été apportées aux dashboards et aux widgets de Tenable Vulnerability Management :

-

Modification de widgets personnalisés – Une fois modifiés, les widgets personnalisés se mettent désormais à jour de manière transparente sur tous les dashboards où ils ont été utilisés.

-

Modification d'un dashboard partagé – Lors de la mise à jour d'un dashboard partagé, une nouvelle boîte de dialogue permet de le repartager facilement avec d'autres utilisateurs.

-

Widgets personnalisés dans les rapports personnalisés – Vous pouvez désormais ajouter des widgets personnalisés aux rapports personnalisés.

-

Améliorations de la propriété des dashboards – Lorsque vous supprimez un utilisateur dans « Contrôle d'accès », ses dashboards sont désormais transférés à un nouveau propriétaire.

Pour en savoir plus, voir la documentation sur les dashboards et les rapports (en anglais) dans le Guide de l'utilisateur Tenable Vulnerability Management.

30 avril 2025

Tenable a le plaisir de présenter Explorer, une version mise à jour des assets et des détections. Explorer offre toutes les fonctionnalités que vous utilisez actuellement, ainsi que de nombreuses autres fonctions, le tout dans un design simplifié qui met en évidence des informations cruciales sur votre surface d'attaque.

Bien qu'Explorer soit publié en tant qu'aperçu et destiné à fonctionner conjointement avec les assets et les détections pendant une période de transition, vous pouvez commencer à l'utiliser immédiatement à la place des pages classiques.

Outre son design modernisé, Explorer possède de nouvelles fonctionnalités :

-

Groupement des ressources – Regroupez les assets ou les détections et affichez-les sous forme de listes déroulantes > conçues comme des tableaux croisés dynamiques.

-

Générateur de requêtes – Utilisez le même générateur de requêtes (Query Builder) convivial que celui des sections « Réponse aux expositions » et « Vulnerability Intelligence » pour créer, enregistrer et partager des listes personnalisées au moyen de filtres déjà connus, ainsi que de nouveaux filtres.

-

Nouveaux types d'assets – Sur la nouvelle page des assets, affichez les assets selon leur profil ou leur système d'exploitation, comme indiqué dans Asset Types (Types d'assets).

-

Nouveaux filtres d'assets – Sur la nouvelle page des assets, filtrez par classe d'appareils, sous-catégorie d'appareils et catégorie de système d'exploitation, comme décrit dans Asset Filters (Filtres d'assets).

-

Ajouter des assets aux scans – Sur la nouvelle page des assets, ajoutez des assets aux scans existants (documentation en anglais).

-

Détections par catégorie – Sur la nouvelle page des détections, affichez les détections par VPR, sévérité ou état, ou pour les résultats de l'audit de l'hôte, par résultat de l'audit. Pour plus d'informations, voir Findings Types (Types de détections).

-

Vulnérabilités logicielles – Sur la nouvelle page des détections, affichez des informations sur les vulnérabilités liées aux logiciels dans de nouvelles colonnes (documentation en anglais) : Produit, Fournisseur, Type de produit, Version, Chemin d'accès, Type de correctif et Correctif. De plus, vous pouvez également regrouper les vulnérabilités par produit.

Pour une couverture complète de ces fonctionnalités, voir Explore (Explorer) dans le Guide de l'utilisateur de Tenable Vulnerability Management (en anglais) ou contactez votre représentant Tenable.

9 avril 2025

Tenable a ajouté des collections partagées au menu Scans. Les collections partagées vous permettent de partager rapidement et facilement les configurations de scans avec des groupes spécifiques et d'autres utilisateurs de Tenable Vulnerability Management.

Vous pouvez utiliser le menu Scans pour créer, modifier et supprimer une collection partagée, pour ajouter des configurations de scans aux collections partagées ou pour en retirer.

Pour en savoir plus, voir Collections partagées dans le Guide de l'utilisateur de Tenable Vulnerability Management (accès anticipé).

Tenable a le plaisir d'annoncer de nouvelles métriques pour le classement ACR (Asset Criticality Rating) et le score AES (Asset Exposure Score) basées sur des algorithmes perfectionnés. Les métriques apparaissent sous forme de nouveaux filtres et colonnes à côté des anciens sur la page Assets, dans Réponse aux expositions et dans Vulnerability Intelligence. En juin, elles remplaceront les anciennes métriques du classement ACR et du score AES.

Le tableau suivant définit les nouvelles métriques.

| Métrique de score | Définition |

|---|---|

| Classement ACR (Bêta) |

Le classement ACR (Asset Criticality Rating) défini par Tenable utilise un nouvel algorithme qui répartit les assets dans différentes classes par type d'activité et par fonction d'appareil. Cette métrique évalue l'importance d'un asset pour votre organisation de 1 à 10 ; plus la note est élevée, plus l'asset est critique. Pour plus d'informations, voir Scoring (Score) et Asset Criticality Rating (Classement ACR [Asset Criticality Rating]). |

| Score AES (Bêta) |

Le score AES (Asset Exposure Score) défini par Tenable utilise un nouvel algorithme. Cette métrique évalue le classement VPR (Vulnerability Priority Rating) et le classement ACR (Asset Criticality Rating) d'un asset, puis attribue un nombre de 1 à 1 000 ; plus le nombre est élevé, plus l'asset est exposé. Pour plus d'informations, voir Scoring (Beta) (Score [Bêta]). |

Pour plus d'informations, voir Host Assets (Assets de l'hôte) et Asset Filters (Filtres d'assets) dans le Guide de l'utilisateur Tenable Vulnerability Management. Notez que les nouvelles colonnes sont masquées par défaut ; pour les afficher, suivez les étapes de la section Use Tables (Utiliser les tableaux).

19 mars 2025

La fonctionnalité « Vulnerability Intelligence » vous permet désormais d'exporter un PDF avec des détails sur chaque entrée CVE à partager avec votre organisation. Vous pouvez également planifier des exportations, les envoyer par e-mail et les protéger par mot de passe.

Pour en savoir plus, consultez Export CVE Details (Exporter les détails d'une CVE) dans le Guide de l'utilisateur Tenable Vulnerability Management ou contactez votre représentant Tenable.

17 mars 2025

Tenable a le plaisir d'annoncer la prise en charge de la version 4.0 du système commun d'évaluation des vulnérabilités (CVSSv4) dans Tenable Vulnerability Management.

Pour prendre en charge cette mise à jour, de nouveaux filtres et colonnes apparaissent aux emplacements suivants (à noter que les pages d'aide référencées ci-dessous sont en anglais) :

-

Dans la console Détections.

-

Dans Explorer, sur la nouvelle page Détections.

-

Sur la page Vue d'ensemble de Vulnerability Intelligence, dans les onglets CVE, Détectionset Mes assets affectés.

-

Dans Réponse aux expositions, sous Mes détections et assets affectés et Combinaisons

Pour en savoir plus sur le système CVSSv4, voir Common Vulnerability Scoring System Version 4.0 (Version 4.0 du système commun d'évaluation des vulnérabilités) sur le site web FIRST.

18 février 2025

Créez un connecteur Google Cloud Platform avec authentification par fédération d'identité de charge de travail (Workload Identity Federation) pour détecter les assets Google Cloud Platform et les importer vers Tenable Vulnerability Management. Pour plus d'informations, voir Create a GCP Connector with Workload Identity Federation Authentication (Créer un connecteur GCP avec authentification par fédération d'identité de charge de travail.)

29 janvier 2025

Tenable a apporté les améliorations suivantes aux widgets personnalisés pour les données d'audit de l'hôte :

-

Vous pouvez désormais choisir les nouveaux types de graphiques ci-dessous pour les widgets d'audit de l'hôte personnalisés :

-

Barre multi-séries

-

Colonne multi-séries

-

Barre empilée

-

Colonne empilée

-

Matrice

-

Pour en savoir plus, voir Create a Custom Widget (Créer un widget personnalisé) dans le Guide de l'utilisateur Tenable Vulnerability Management ou contactez votre représentant Tenable.

15 janvier 2025

Vous pouvez désormais afficher toutes les adresses IPV4 d'un asset affecté sur la console Détections comme suit :

-

Dans une nouvelle colonne Toutes les adresses IP4v4.

-

Sur la page Détails de l'asset, sous Informations sur l'asset.

-

Lorsque vous utilisez des filtres de détections.

Pour en savoir plus, voir Vulnerability Details (Détails de la vulnérabilité) dans le Guide de l'utilisateur Tenable Vulnerability Management.

9 janvier 2025

Tenable a le plaisir de présenter une nouvelle méthode d'exportation des données de vulnérabilité : le flux de données Tenable. Grâce à cette nouvelle fonctionnalité, vous connectez un bucket AWS S3 à Tenable Vulnerability Management, qui envoie ensuite en continu vos données de vulnérabilité à votre bucket AWS au format JSON. Cette fonctionnalité est une alternative aux API d'exportation Tenable.

Une fois configuré, le flux de données Tenable envoie les types de fichiers suivants :

| Type de fichier | Description |

|---|---|

| Charge de travail des assets |

Assets nouveaux, mis à jour ou supprimés. |

| Charge de travail des détections |

Détections nouvelles ou mises à jour. |

| Charge de travail des tags | Tags d'assets nouveaux, mis à jour ou supprimés. |

| Manifeste | Journaux d'événements pour les fichiers de charge de travail envoyés à votre bucket AWS. |

Pour une documentation complète, voir Tenable Data Stream (Flux de données Tenable) dans le Guide de l'utilisateur Tenable Vulnerability Management.

Tenable Vulnerability Management prend désormais en charge la possibilité de réévaluer les données d'audit de l'hôte à l'aide de rôles personnalisés. Cela signifie que les utilisateurs de rôles personnalisés peuvent réévaluer/accepter les détections de Tenable Vulnerability Management, Tenable Web App Scanning et de l'audit de l'hôte.

Pour plus d'informations, voir Custom Roles (Rôles personnalisés) dans le Guide de l'utilisateur Tenable Vulnerability Management.