Authentification à l'aide de LDAP

Tenable Identity Exposure vous permet de vous authentifier à l'aide du protocole Lightweight Directory Access Protocol (LDAP).

Pour activer l'authentification LDAP, vous devez disposer des éléments suivants :

-

Un compte de service pré-configuré avec un utilisateur et un mot de passe pour accéder à Active Directory.

-

Un groupe Active Directory pré-configuré.

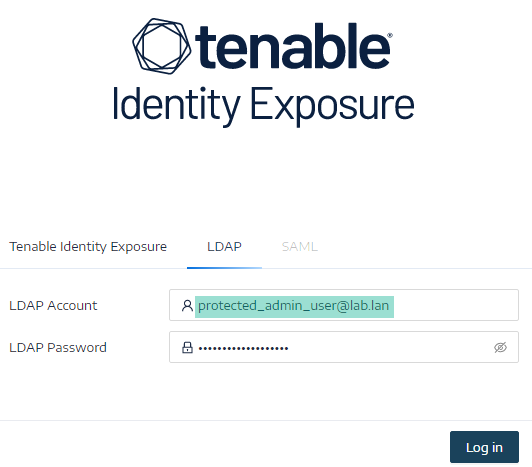

Après avoir configuré l'authentification LDAP, l'option LDAP apparaît dans un onglet sur la page de connexion.

Pour configurer l'authentification LDAP :

-

Dans Tenable Identity Exposure, cliquez sur Systèmes > Configuration.

Le volet Configuration apparaît.

-

Dans la section Authentification, cliquez sur LDAP.

-

Cliquez sur le curseur Activer l'authentification LDAP pour activer l'option « activé ».

Un formulaire d'informations LDAP apparaît.

-

Fournissez les informations suivantes :

Dans la zone Adresse du serveur LDAP, saisissez l'adresse IP du serveur LDAP commençant par ldap:// et se terminant par le nom de domaine et le numéro de port.

Remarque : si vous utilisez un serveur LDAPS, saisissez son adresse commençant par ldaps:// et se terminant par le nom de domaine et le numéro de port. Utilisez cette procédure pour effectuer la configuration de LDAPS.

Dans la zone Compte de service utilisé pour interroger le serveur LDAP, saisissez le nom distinctif (DN), SamAccountName ou UserPrincipalName que vous utilisez pour accéder au serveur LDAP.

Dans la zone Mot de passe du compte de service, saisissez le mot de passe du compte de service.

Dans la zone Préfixe LDAP pour la recherche, saisissez l'annuaire LDAP que Tenable Identity Exposure utilise pour rechercher les utilisateurs qui tentent de se connecter, commençant par DC= ou OU=. Il peut s'agir d'un répertoire racine ou d'une unité d'organisation spécifique.

Dans la zone Filtre de recherche LDAP, saisissez l'attribut que Tenable Identity Exposure utilise pour filtrer les utilisateurs. L'attribut sAMAccountname={{login}} est un attribut standard pour l'authentification dans Active Directory. La valeur de login est celle que fournit l'utilisateur au moment de l'authentification.

-

Pour activer les liaisons SASL, effectuez l'une des actions suivantes :

-

Si vous utilisez SamAccountName pour le compte de service, cliquez sur le curseur Activer les liaisons SASL pour le passer sur activé.

-

Si vous utilisez le Nom distinctif ou UserPrincipalName pour le compte de service, laissez les options Activer les liaisons SASL désactivées.

Remarque importante pour Windows Server 2025 :Windows Server 2025 présente une limitation à cause de laquelle une configuration LDAP avec les liaisons SASL désactivées ne fonctionne que si LDAPS est activé.

Pour que la configuration fonctionne comme prévu :

Si vous utilisez l'UPN ou le DN pour le compte de service Tenable, vous pouvez activer les liaisons SASL dans la configuration LDAP pour obtenir le comportement attendu.

Si vous préférez garder les liaisons SASL désactivées, vous devez activer LDAPS pour que LDAP fonctionne correctement.

-

-

Sous la section Profil et rôles par défaut, cliquez sur Ajouter un groupe LDAP pour spécifier les groupes autorisés à s'authentifier.

Un formulaire d'information sur les groupes LDAP apparaît.

-

Dans la zone Nom du groupe LDAP, saisissez le nom distinctif du groupe (exemple : CN=TAD_User,OU=Groupes,DC=Tenable,DC=ad)

-

Dans la zone déroulante Profil par défaut, sélectionnez le profil du groupe autorisé.

-

Dans la zone Rôles par défaut, sélectionnez les rôles du groupe autorisé.

-

-

Si nécessaire, cliquez sur l'icône + pour ajouter un nouveau groupe autorisé.

-

Cliquez sur Enregistrer.

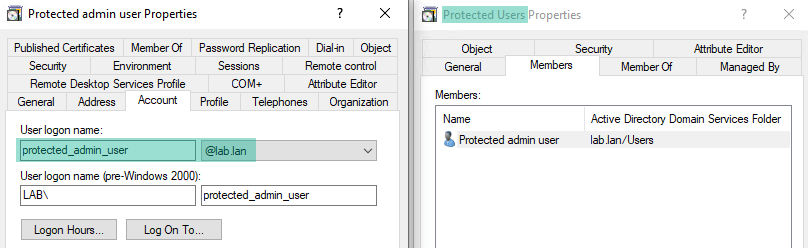

Pour utiliser LDAP avec les membres du groupe « Protected Users » dans AD :

Étant donné que les membres du groupe Protected Users ne peuvent pas utiliser NTLM, vous devez veiller à configurer correctement l'authentification LDAP pour utiliser Kerberos à la place.

-

Conditions préalables : vous devez déjà avoir configuré un nom principal d'utilisateur (UPN) dans Microsoft Active Directory. Le format de nom d'utilisateur est similaire à une adresse e-mail. Il est généralement de la forme [email protected], où « nom_utilisateur » est le nom du compte de l'utilisateur et « domaine.com » est le domaine où le compte est situé.

-

Connectez-vous à Tenable Identity Exposure avec vos identifiants.

-

Configurez les options LDAP suivantes :

-

Utilisez le nom de domaine complet (FQDN) pour l'adresse du serveur LDAP (assurez-vous que Secure Relay peut le résoudre).

-

Utilisez un compte de service au format UPN (par exemple [email protected]).

-

Définissez (userprincipalname={{login}}) comme filtre de recherche LDAP.

-

Définissez les liaisons SASL sur « on ».

-

-

Connectez-vous à Tenable Identity Exposure à l'aide d'identifiants LDAP en tant que membre du groupe « Protected Users » avec la syntaxe Nom principal d'utilisateur.

Pour ajouter un certificat émis par une autorité de certification (CA) de confiance personnalisée pour LDAPS :

-

Dans Tenable Identity Exposure, cliquez sur Systèmes.

-

Cliquez sur l'onglet Configuration pour afficher le volet de configuration.

-

Dans la section Services de l'application, cliquez sur Autorités de certification de confiance.

-

Dans la zone Certificats CA supplémentaires, collez le certificat CA de confiance encodé PEM de votre entreprise que Tenable Identity Exposure doit utiliser .

-

Cliquez sur Enregistrer.

Problèmes d'authentification LDAP

Une fois que vous avez terminé et enregistré la configuration, l'option LDAP doit apparaître sur la page de connexion. Pour confirmer que la configuration est valide, vous devez pouvoir vous connecter à l'aide d'un compte LDAP.

Messages d'erreur

Deux messages d'erreur peuvent s'afficher à ce stade :

-

Une erreur s'est produite lors du processus d'authentification. Veuillez réessayer.

-

Dans ce cas, le problème concerne la configuration.

-

Vérifiez une fois de plus la configuration complète.

-

Vérifiez que le serveur qui héberge Tenable Identity Exposure peut accéder au serveur LDAP.

-

Vérifiez que le compte utilisé pour la recherche peut activer une liaison avec le serveur LDAP.

-

Pour plus d'informations, consultez les journaux d'application.

-

-

Compte ou mot de passe incorrect.

-

Vérifiez que la touche de verrouillage des majuscules n'est pas activée, puis saisissez à nouveau le nom d'utilisateur et le mot de passe testés.

-

Cela peut être dû à un problème lié au filtre de groupe, au filtre de recherche ou aux champs de préfixe pour la recherche.

-

Essayez de supprimer temporairement tout filtrage de groupe. Pour plus d'informations, consultez les journaux d'application.

-

Pour plus d'informations sur les profils et les rôles de sécurité, voir :