Authentification Kerberos

Tenable Identity Exposure s'authentifie sur le ou les contrôleurs de domaine configurés à l'aide des identifiants que vous avez fournis. Ces DC acceptent l'authentification NTLM ou Kerberos. NTLM est un ancien protocole qui présente des problèmes de sécurité documentés. Microsoft et toutes les normes de cyber-sécurité invitent désormais à ne pas l'utiliser. En revanche, Kerberos est un protocole plus robuste et largement recommandé. Windows tente toujours d'utiliser Kerberos en premier et ne recourt à NTLM que si Kerberos n'est pas disponible.

Tenable Identity Exposure est compatible avec NTLM et Kerberos à quelques exceptions près. Tenable Identity Exposure utilise de préférence le protocole Kerberos lorsque toutes les conditions requises sont remplies. Cette section décrit les exigences et explique comment configurer Tenable Identity Exposure pour utiliser Kerberos.

L'utilisation de NTLM au lieu de Kerberos est également la raison pour laquelle le durcissement SYSVOL interfère avec Tenable Identity Exposure. Pour plus d'informations, voir Interférence du durcissement SYSVOL avec Tenable Identity Exposure.

Compatibilité avec les modes de déploiement de Tenable Identity Exposure

| Mode de déploiement | Prise en charge de Kerberos |

|---|---|

| Sur site | Oui |

| SaaS-TLS (ancien) | Oui |

| SaaS avec Secure Relay pour Tenable Identity Exposure | Oui |

| SaaS avec VPN | Non — Vous devez faire passer l'installation en mode de déploiement Secure Relay pour Tenable Identity Exposure . |

Exigences techniques

-

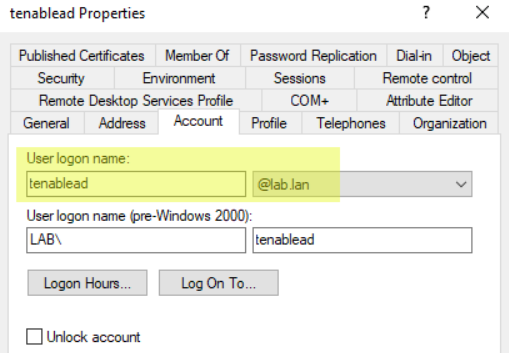

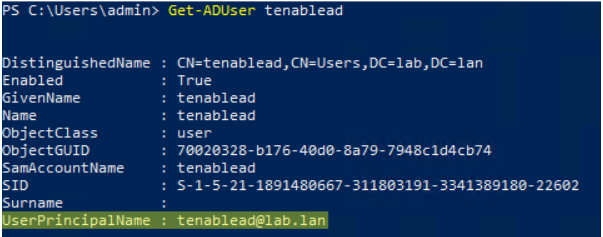

Le compte de service AD configuré dans Tenable Identity Exposure doit avoir un nom principal d'utilisateur (UPN). Voir Configuration des comptes et des domaines de service pour obtenir des instructions.

-

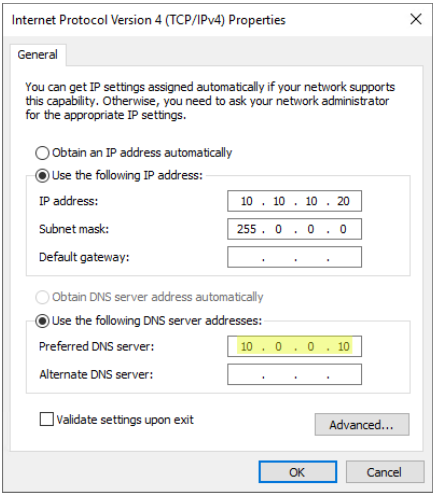

La configuration DNS et le serveur DNS doivent permettre de résoudre toutes les entrées DNS nécessaires — Vous devez configurer le Directory Listener ou la machine Relay de manière à utiliser des serveurs DNS qui connaissent les contrôleurs de domaine. Si le Directory Listener ou la machine Relay sont joints à un domaine, ce que Tenable Identity Exposure ne recommande pas, vous devriez déjà respecter cette exigence. Le moyen le plus simple consiste à utiliser le contrôleur de domaine lui-même comme serveur DNS préféré, car il exécute généralement également DNS. Par exemple :

Remarque : si le Directory Listener ou la machine Relay sont connectés à plusieurs domaines, et potentiellement dans plusieurs forêts, vérifiez que les serveurs DNS configurés peuvent résoudre toutes les entrées DNS requises pour tous les domaines. Sinon, vous devez configurer plusieurs Directory Listeners ou machines Relay. -

Accessibilité du « serveur » Kerberos (KDC) — Nécessite une connectivité réseau du Directory Listener ou du Relay vers les contrôleurs de domaine sur le port TCP/88. Si le Directory Listener ou le Relay sont joints à un domaine, ce que Tenable ne recommande pas, vous devriez déjà respecter cette exigence. Chaque forêt Tenable Identity Exposure configurée nécessite une connectivité réseau Kerberos avec au moins un contrôleur dans son domaine correspondant contenant le compte de service, ainsi qu'au moins un contrôleur dans chaque domaine connecté.

Pour plus d'informations sur les exigences, voir Matrice de flux réseau.

Remarque : le Directory Listener ou la machine Relay n'a pas besoin d'être joint à un domaine pour utiliser Kerberos.

Configuration des comptes et des domaines de service

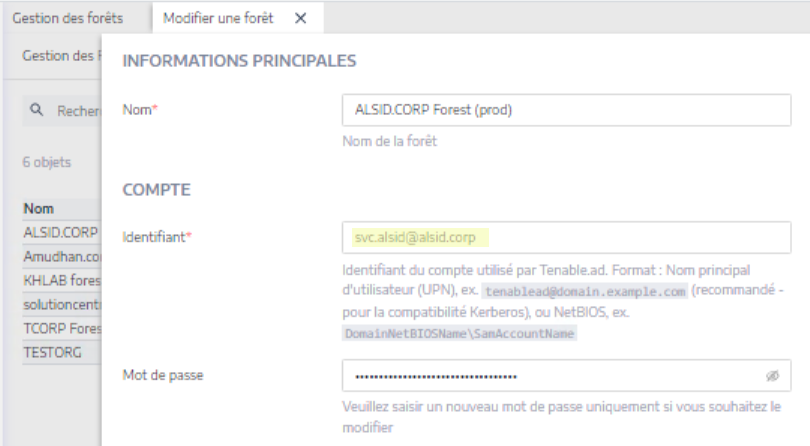

Pour configurer le compte de service AD et le domaine AD dans Tenable Identity Exposure pour utiliser Kerberos :

-

Utilisez le format Nom principal d'utilisateur (UPN) pour la connexion. Dans cet exemple, l'attribut UPN est « [email protected] ».

Remarque : l'UPN ressemble à une adresse e-mail et est même souvent, mais pas toujours, identique à l'adresse e-mail de l'utilisateur.

-

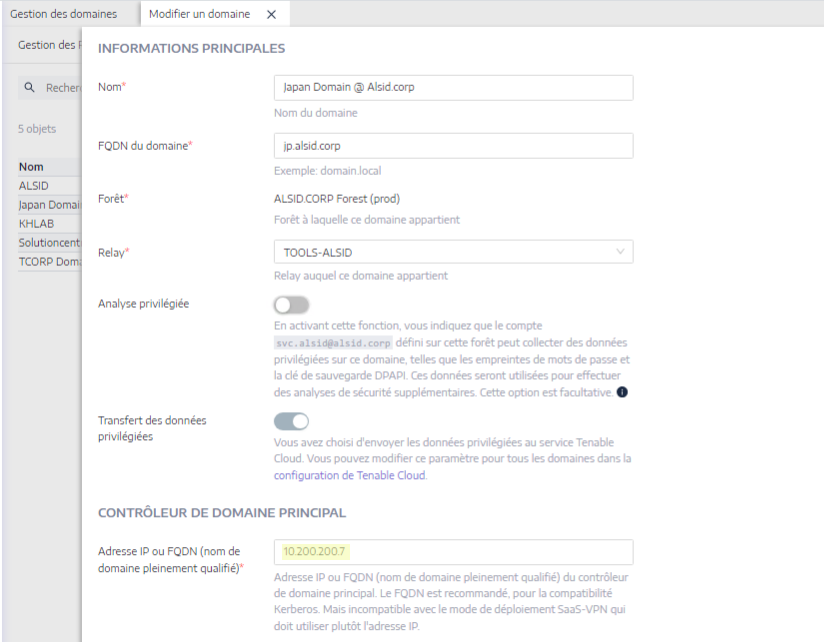

Utiliser le nom de domaine complet (FQDN) Dans la configuration du domaine dans Tenable Identity Exposure, définissez le FQDN du contrôleur de domaine principal (PDC) au lieu de son adresse IP.

Résolution des problèmes

Il est nécessaire d'exécuter plusieurs étapes de configuration pour que Kerberos fonctionne correctement. Sinon, Windows, et par extension Tenable Identity Exposure, reviennent silencieusement à l'authentification NTLM.

DNS

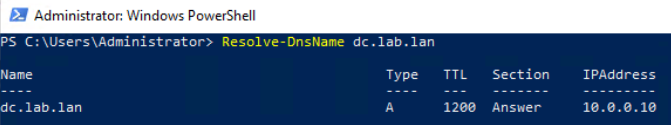

Vérifiez que le ou les serveurs DNS utilisés sur le Directory Listener ou la machine Relay peuvent résoudre le FQDN de PDC fourni, tels que :

Kerberos

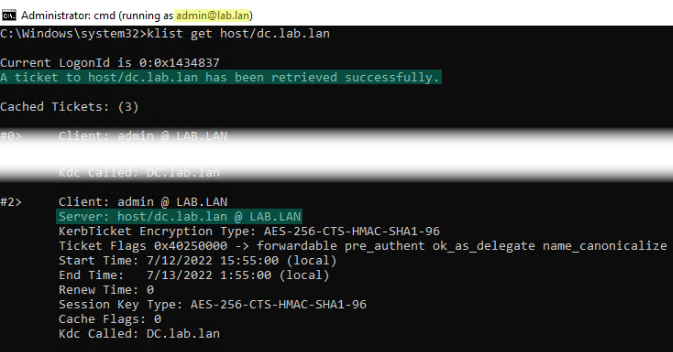

Pour vérifier que Kerberos fonctionne avec les commandes que vous exécutez sur le Directory Listener ou la machine Relay :

-

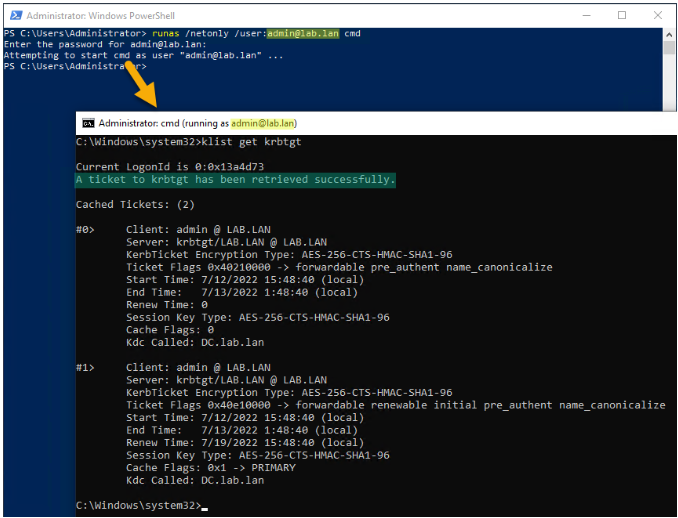

Vérifiez que le compte de service AD configuré dans Tenable Identity Exposure peut obtenir un TGT :

Dans un terminal de ligne de commande ou PowerShell, exécutez « runas /netonly /user:<UPN> cmd » et saisissez le mot de passe. Soyez particulièrement prudent lorsque vous saisissez ou collez le mot de passe, car aucune vérification n'est effectuée du fait de l'indicateur « /netonly ».

À la deuxième invite de commande, exécutez « klist get krbtgt » pour demander un ticket TGT.

L'exemple suivant montre un résultat correct :

Voici les codes d'erreur potentiels :

0xc0000064 : « User logon with misspelled or bad user account » (Connexion utilisateur avec un compte utilisateur mal orthographié ou incorrect) -> Vérifiez l'identifiant (c'est-à-dire la partie avant « @ » dans l'UPN).

0xc000006a : « User logon with misspelled or bad password » (Connexion utilisateur avec un mot de passe mal orthographié ou incorrect) -> Vérifiez le mot de passe.

0xc000005e : « There are currently no logon servers available to service the logon request. » (Il n'existe actuellement aucun serveur de connexion disponible pour répondre à la demande de connexion.) -> Vérifiez que la résolution DNS fonctionne, que le serveur peut contacter le ou les KDC retournés, etc.

Autres codes d'erreur : voir la documentation de Microsoft relative aux événements 4625.