Interférence du durcissement SYSVOL avec Tenable Identity Exposure

SYSVOL est un dossier partagé situé sur chaque contrôleur de domaine (DC) dans un domaine Active Directory. Il contient les dossiers et les fichiers des stratégies de groupe (GPO). Le contenu de SYSVOL se réplique sur tous les DC et est accessible via des chemins UNC (Universal Naming Convention) tels que \\<exemple.com>\SYSVOL ou \\<DC_IP_or_FQDN>\SYSVOL.

Le durcissement SYSVOL désigne l'utilisation du paramètre « Chemins d'accès UNC renforcés », également dénommé « chemins UNC renforcés », « Durcissement de chemin UNC », « Chemins renforcés », etc. Cette fonctionnalité répond à la vulnérabilité MS15-011 (KB 3000483) dans la stratégie de groupe. De nombreuses normes de cyber-sécurité, les critères CIS par exemple, imposent de mettre en œuvre cette fonctionnalité.

Lorsque vous appliquez ce paramètre de durcissement aux clients SMB (Server Message Block), il augmente la sécurité des machines jointes au domaine pour veiller à ce que le contenu de GPO obtenu de SYSVOL n'a pas été falsifié par un attaquant sur le réseau. Cependant, dans certains cas, ce paramètre peut également interférer avec le fonctionnement de Tenable Identity Exposure.

Suivez les conseils de cette section de dépannage si vous constatez que des chemins UNC renforcés perturbent la connectivité entre Tenable Identity Exposure et le partage SYSVOL.

Environnements affectés

Les options de déploiement Tenable Identity Exposure suivantes peuvent rencontrer ce problème :

-

Sur site

-

SaaS avec Secure Relay

L'option de déploiement suivante n'est pas affectée :

-

SaaS avec VPN

Le durcissement SYSVOL étant un paramètre côté client, il fonctionne sur les machines qui se connectent au partage SYSVOL et non pas aux contrôleurs de domaine.

Windows active ce paramètre par défaut et il peut interférer avec Tenable Identity Exposure.

Certaines organisations souhaitent également activer ce paramètre et l'appliquer en utilisant le paramètre GPO associé ou en définissant directement la clé de registre correspondante.

-

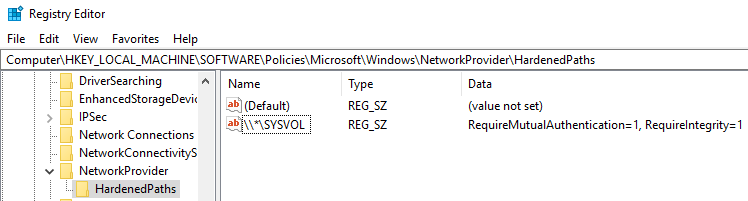

Les clés de registre liées aux chemins renforcés UNC se trouvent dans « HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths » :

-

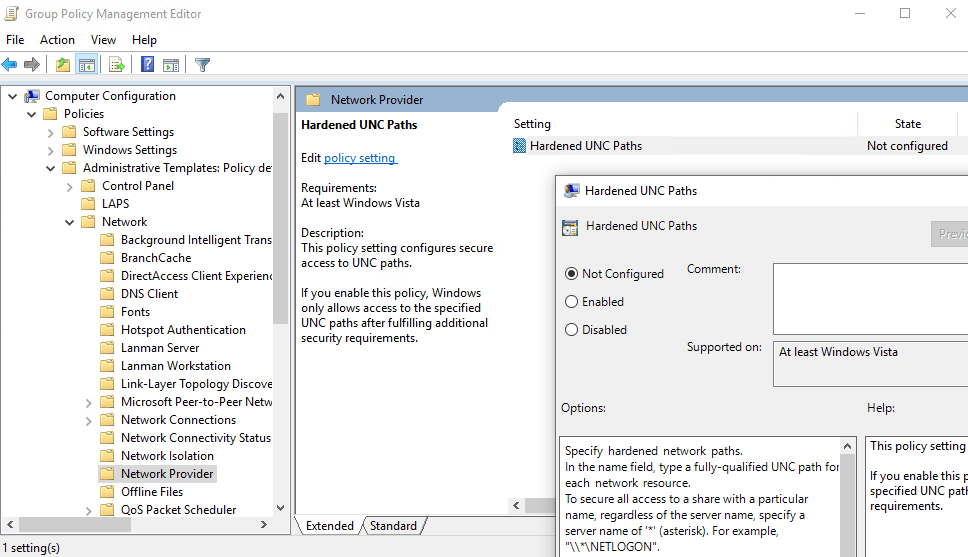

Le paramètre GPO correspondant se trouve dans « Configuration ordinateur\Modèles d'administration\Réseau\Fournisseur réseau\Chemins d'accès UNC renforcés » :

L'application du durcissement SYSVOL se produit lorsque les paramètres « RequireMutualAuthentication » et « RequireIntegrity » d'un chemin UNC faisant référence à SYSVOL, par exemple « \\*\SYSVOL », ont la valeur « 1 ».

Signes de problèmes de durcissement SYSVOL

Lorsque vous suspectez que le durcissement SYSVOL interfère avec Tenable Identity Exposure, vérifiez les éléments suivants :

Pour vérifier les problèmes de durcissement :

-

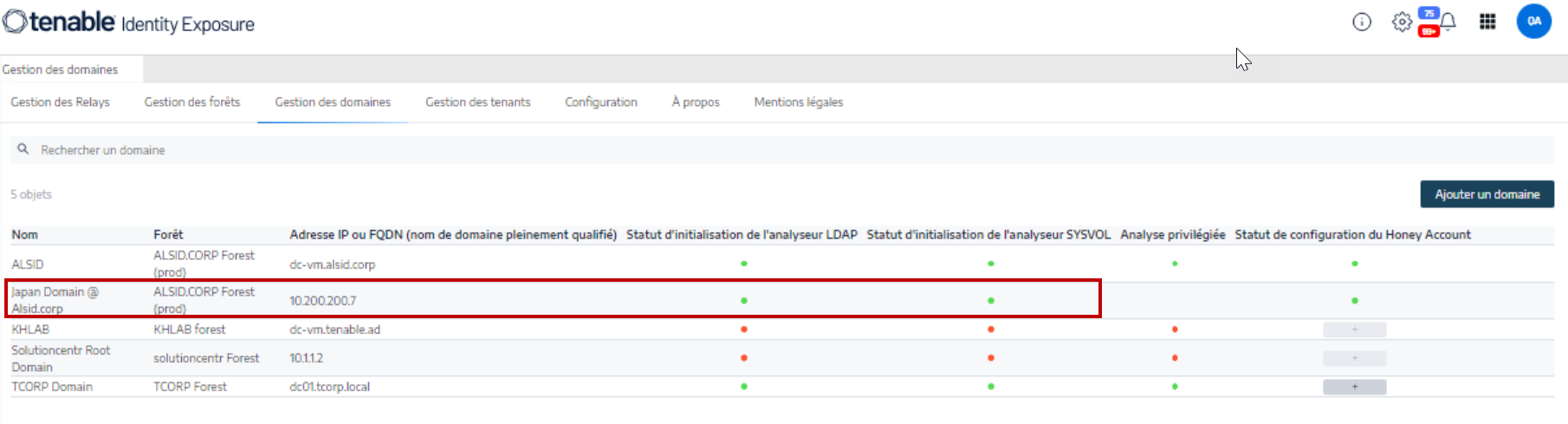

Dans Tenable Identity Exposure, accédez à Système > Gestion des domaines pour afficher le statut d'initialisation LDAP et SYSVOL de chaque domaine.

Un domaine ayant une connectivité normale affiche un indicateur vert, tandis qu'un domaine ayant des problèmes de connectivité peut afficher un indicateur d'exploration indéfiniment.

-

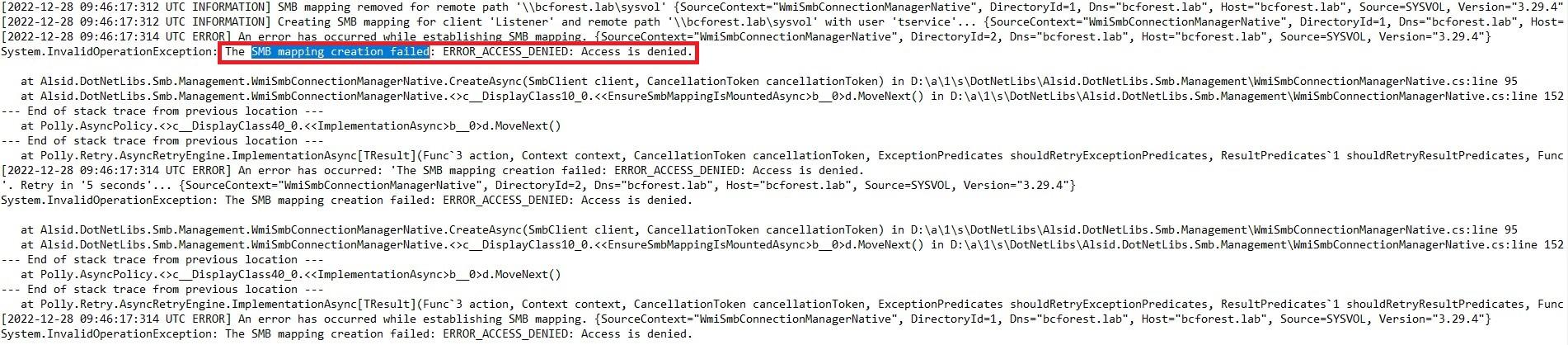

Sur le Directory Listener ou la machine Relay, ouvrez le dossier des journaux : <Dossier d'installation>\DirectoryListener\logs.

-

Ouvrez le fichier journal Ceti et recherchez la chaîne « SMB mapping creation failed » (Échec de la création du mappage SMB) ou « Access is denied » (accès refusé). Les journaux d'erreurs contenant cette phrase indiquent que le durcissement UNC est probablement en place sur le Directory Listener ou la machine Relay.

Options de remédiation

Il existe deux options de remédiation possibles : Passage à l'authentification Kerberos ou Désactivation du durcissement SYSVOL.

Passage à l'authentification Kerberos

Il s'agit de l'option privilégiée, car elle évite de désactiver la fonction de durcissement.

Le durcissement SYSVOL n'interfère avec Tenable Identity Exposure que lors de la connexion au(x) contrôleur(s) de domaine surveillé(s) à l'aide de l'authentification NTLM. En effet, NTLM n'est pas compatible avec le paramètre « RequireMutualAuthentication=1 ». Tenable Identity Exposure prend également en charge Kerberos. Il n'est pas nécessaire de désactiver le durcissement SYSVOL si vous configurez et utilisez correctement Kerberos. Pour plus d'informations, voir Authentification Kerberos.

Désactivation du durcissement SYSVOL

Si vous ne pouvez pas passer à l'authentification Kerberos, vous avez également la possibilité de désactiver le durcissement SYSVOL.

Windows active le durcissement SYSVOL par défaut. Il n'est donc pas suffisant de supprimer la clé de registre ou le paramètre GPO. Vous devez explicitement le désactiver et appliquer ce changement uniquement sur la machine qui héberge le Directory Listener (sur site) ou le Relay (SaaS avec Secure Relay). Cela n'affecte pas les autres machines, et il n'est jamais nécessaire de désactiver le durcissement SYSVOL sur les contrôleurs de domaine eux-mêmes.

Les programmes d'installation Tenable Identity Exposure utilisés sur la machine qui héberge le Directory Listener (sur site) ou le Relay (SaaS avec Secure Relay) désactivent déjà le durcissement SYSVOL localement. Cependant, une GPO ou un script de votre environnement peut supprimer ou remplacer la clé de registre.

Il existe deux cas possibles :

-

Si le Directory Listener ou la machine Relay ne sont pas joints à un domaine — Vous ne pouvez pas utiliser une GPO pour configurer la machine. Vous devez désactiver le durcissement SYSVOL dans le registre (voir Registre : interface utilisateur graphique ou Registre : PowerShell).

-

Si le Directory Listener ou la machine Relay sont joints à un domaine (ce que Tenable Identity Exposure ne recommande pas) — Vous pouvez appliquer le paramètre directement ou dans le registre (voir Registre : interface utilisateur graphique ou Registre : PowerShell) ou utiliser une GPO. Quelle que soit la méthode choisie, vous devez vous assurer qu'une GPO ou un script ne puisse pas écraser la clé de registre. Vous pouvez le faire de deux manières :

-

Examinez attentivement toutes les GPO qui s'appliquent sur cette machine.

-

Appliquez la modification et attendez un peu, ou forcez l'application des GPO à l'aide de la commande « gpupdate /force » et vérifiez que la clé de registre a conservé sa valeur.

-

Après avoir redémarré le Directory Listener ou la machine Relay, l'indicateur d'exploration du domaine modifié doit devenir vert :

Registre : interface utilisateur graphique

Pour désactiver le durcissement SYSVOL dans le registre à l'aide de l'interface graphique :

-

Connectez-vous au Directory Listener ou à la machine Relay avec des droits d'administration.

-

Ouvrez l'éditeur de registre et accédez à : HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths.

-

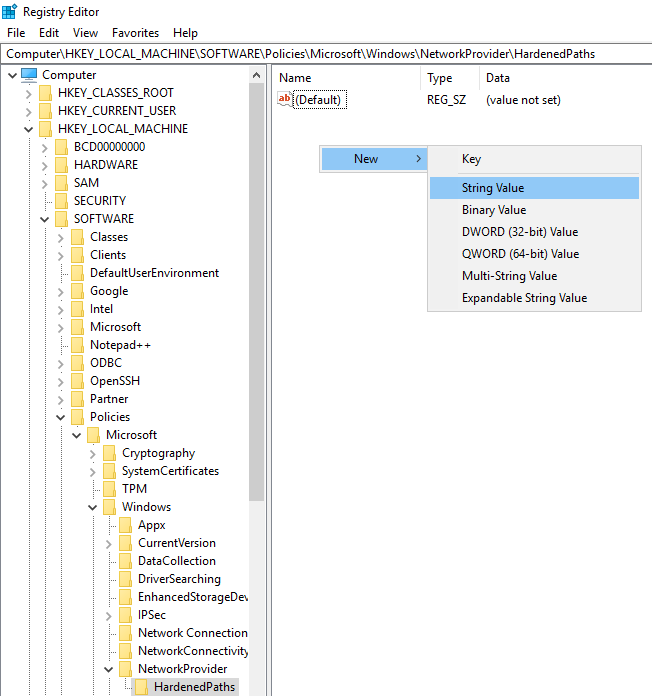

Créez comme suit la clé « \\*\SYSVOL » si elle n'existe pas déjà :

-

Double-cliquez sur la clé « \\*\SYSVOL » (nouvellement créée ou existante) pour ouvrir la fenêtre Modification de la chaîne.

-

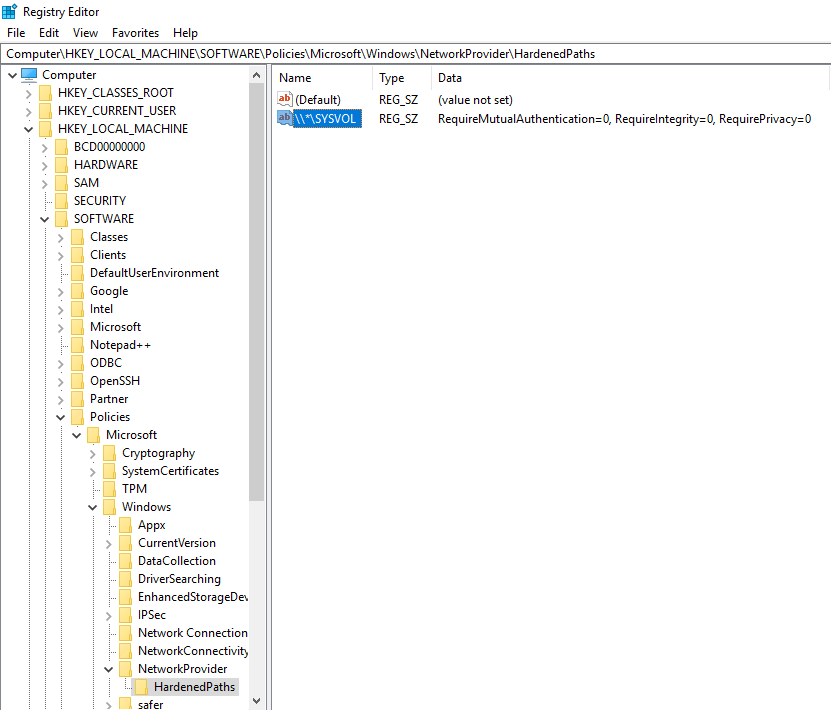

Dans le champ de données Valeur, saisissez la valeur suivante : RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0

-

Cliquez sur Enregistrer.

Le résultat se présente comme suit :

-

Redémarrez l'ordinateur.

Registre : PowerShell

Pour désactiver le durcissement SYSVOL dans le registre en utilisant PowerShell :

-

Collectez les valeurs actuelles des clés de registre des chemins durcis UNC pour référence en utilisant la commande PowerShell suivante :

CopierGet-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -

Définissez la valeur recommandée :

CopierNew-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -Name "\\*\SYSVOL" -Value "RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0" -

Redémarrez l'ordinateur.

GPO

Condition préalable : vous devez vous connecter en tant qu'utilisateur Active Directory avec les droits nécessaires pour créer des GPO sur le domaine et pour les lier à l'unité d'organisation qui contient le Tenable Identity Exposure Directory Listener ou la machine Relay.

Pour désactiver le durcissement SYSVOL à l'aide d'une GPO :

-

Ouvrez la console de gestion des stratégies de groupe.

-

Créez une GPO.

-

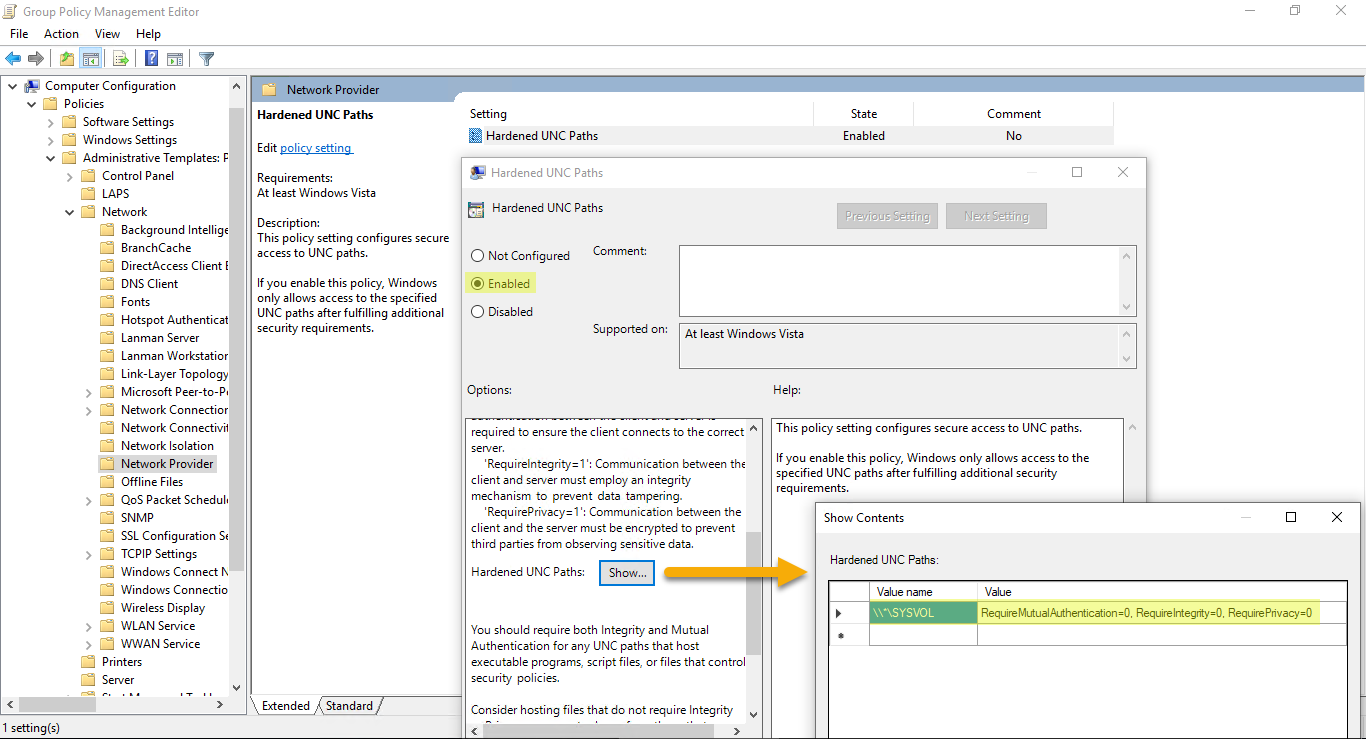

Modifiez la GPO et accédez à l'emplacement suivant : Configuration ordinateur\Modèles d'administration\Réseau\Fournisseur réseau\Chemins d'accès UNC renforcés.

-

Activez ce paramètre et créez un chemin UNC durci avec :

-

Nom de la valeur =\\*\SYSVOL

-

Valeur = RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0

Le résultat se présente comme suit :

-

-

Cliquez sur OK pour confirmer.

-

Liez cette GPO à l'unité d'organisation qui contient le Tenable Identity Exposure Directory Listener ou la machine Relay. Vous pouvez également utiliser la fonction de filtrage de groupe de sécurité pour vérifier que cette GPO s'applique uniquement à cette machine.

Exceptions spécifiques de chemin UNC

Les procédures précédentes désactivent le durcissement SYSVOL en utilisant un chemin UNC générique : « \\*\SYSVOL ». Vous pouvez également le désactiver uniquement pour une adresse IP ou un FQDN spécifique. Cela signifie que vous pouvez garder les paramètres de chemins durcis UNC activés (avec la valeur « 1 ») pour « \\*\SYSVOL » et avoir une exception correspondant à chaque adresse IP ou FQDN d'un contrôleur de domaine configuré dans Tenable Identity Exposure.

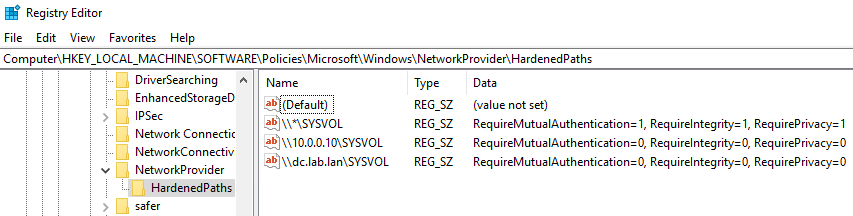

L'image suivante montre un exemple de durcissement SYSVOL activé pour tous les serveurs (« * »), à l'exception de « 10.0.0.10 » et « dc.lab.lan », qui sont des contrôleurs de domaine que nous avons configurés dans Tenable Identity Exposure :

Vous pouvez ajouter ces paramètres supplémentaires à l'aide du registre ou des GPO en suivant les méthodes décrites ci-dessus.

Risques liés à la désactivation du durcissement SYSVOL

Le durcissement SYSVOL étant une fonctionnalité de sécurité, sa désactivation peut soulever des inquiétudes légitimes.

-

Machines non jointes à un domaine — La désactivation du durcissement SYSVOL ne présente aucun risque. Étant donné que ces machines n'appliquent pas de GPO, elles ne reçoivent pas de contenu du partage SYSVOL à exécuter.

-

Machines jointes à un domaine (Directory Listener ou machine Relay), ce que Tenable Identity Exposure ne recommande pas — S'il existe un risque potentiel d'attaque par une interception entre le Directory Listener ou la machine Relay et les contrôleurs de domaine, la désactivation du durcissement SYSVOL présente un risque. Dans ce cas, Tenable Identity Exposure recommande de passer plutôt à l'authentification Kerberos.

La désactivation affecte le Directory Listener ou la machine Relay, mais pas les autres ordinateurs de domaine ni les contrôleurs de domaine.