Déploiement des indicateurs d'attaque

Les indicateurs d'attaque (IoA) de Tenable Identity Exposure permettent de détecter les attaques contre votre infrastructure Active Directory (AD). Chaque IoA nécessite des stratégies d'audit spécifiques que le script d'installation active automatiquement. Pour la liste complète des IoA Tenable Identity Exposure et savoir comment les implémenter, consultez le Guide de référence des indicateurs d'attaque Tenable Identity Exposure sur le portail des téléchargements Tenable.

Indicateurs d'attaque et Active Directory

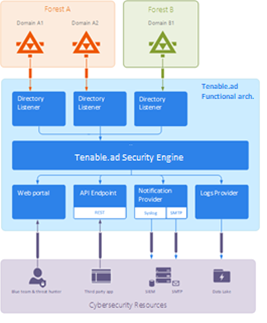

Tenable Identity Exposure fonctionne de manière non intrusive et surveille une infrastructure Active Directory sans déployer d'agents, avec une modification de configuration minime de votre environnement.

Tenable Identity Exposure utilise un compte utilisateur standard sans autorisations administratives pour se connecter aux API standard et exécuter sa fonction de surveillance de la sécurité.

Tenable Identity Exposure utilise les mécanismes de réplication d'Active Directory pour récupérer les informations pertinentes, ce qui ne consomme que peu de bande passante entre le PDC de chaque domaine et le Directory Listener de Tenable Identity Exposure.

Pour détecter efficacement les incidents de sécurité à l'aide des indicateurs d'attaque, Tenable Identity Exposure utilise les informations de suivi des événements de Windows (ETW) et les mécanismes de réplication disponibles sur chaque contrôleur de domaine. Pour collecter ces informations, vous déployez une stratégie de groupe (GPO) dédiée à l'aide d'un script de Tenable Identity Exposure comme décrit dans Installer des indicateurs d'attaque.

Cette GPO active un observateur de journaux d'événements à l'aide des API Windows EvtSubscription dans tous les contrôleurs de domaine qui écrivent sur le volume système (SYSVOL) pour bénéficier du moteur de réplication AD et de la capacité de Tenable Identity Exposure à écouter les événements SYSVOL. La GPO crée un fichier dans SYSVOL pour chaque contrôleur de domaine et vide son contenu régulièrement.

Pour lancer la surveillance de la sécurité, Tenable Identity Exposure doit contacter les API d'annuaire standard de Microsoft.

Contrôleur de domaine

Tenable Identity Exposure nécessite uniquement une communication avec l'émulateur de contrôleur de domaine principal (PDCe) à l'aide des protocoles réseau décrits dans la matrice de flux réseau.

Lorsque plusieurs domaines ou forêts sont surveillés, Tenable Identity Exposure doit atteindre le PDCe de chaque domaine. Pour optimiser les performances, Tenable recommande d'héberger Tenable Identity Exposure sur un réseau physique proche du PDCe à surveiller.

Compte utilisateur

Tenable Identity Exposure s'authentifie dans l'infrastructure surveillée à l'aide d'un compte utilisateur non-administrateur pour accéder au flux de réplication.

Un simple utilisateur Tenable Identity Exposure peut accéder à toutes les données collectées. Tenable Identity Exposure n'accède pas aux attributs secrets tels que les identifiants, les empreintes de mot de passe ou les clés Kerberos.

Tenable recommande de créer un compte de service membre du groupe « Utilisateurs de domaine » comme suit :

-

Le compte de service doit se trouver dans le domaine surveillé principal.

-

Le compte de service doit se trouver dans n'importe quelle unité d'organisation (UO), de préférence dans celle où vous créez d'autres comptes de service de sécurité.

-

Le compte de service doit être un membre standard d'un groupe d'utilisateurs (par exemple, membre du groupe par défaut Utilisateurs de domaine AD).

Avant de commencer

-

Vérifiez les limites et les impacts potentiels de l'installation des IoA, comme décrit dans Modifications techniques et impact potentiel.

-

Vérifiez que les modules PowerShell pour Active Directory et GroupPolicy sont installés et disponibles sur le DC.

Pour ce faire, exécutez la commande PowerShell suivante sur la machine cible (DC) où vous prévoyez de déployer le module IoA :

Copierif (-not (Get-Module -ListAvailable -Name GroupPolicy)) {

Write-Error "The GroupPolicy module is not installed or not available on this machine. This is a requirement for this script and the IOAs to run, please install it and run this script again."

} -

Vérifiez que la fonctionnalité RSAT-DFS-Mgmt-Con des outils de système de fichiers distribués est activée sur le DC, afin que le script de déploiement puisse vérifier le statut de la réplication, car il ne peut pas créer de GPO pendant que le DC est en cours de réplication.

-

Tenable Identity Exposure recommande d'installer/mettre à niveau les IoA pendant les heures creuses pour limiter les interruptions de votre plateforme.

-

Partage SMB dédié — Si vous utilisez le partage SMB dédié au lieu de SYSVOL pour stocker les fichiers journaux d'événements :

-

Vous devez activer SMBv2 ou une version supérieure pour installer et exécuter le module IoA. SMBv1 est un ancien protocole que Tenable Identity Exposure ne prend pas en charge pour des raisons de sécurité.

-

Cette exigence s'applique également à ses conditions normales de fonctionnement. Si vous installez le module sous la configuration correcte et que vous revenez ensuite à SMBv1 uniquement, le module IoA se désactive jusqu'à ce que vous restauriez la configuration SMB appropriée (SMBv2 ou une version supérieure).

Pour vérifier votre configuration SMB sur vos contrôleurs de domaine, suivez les instructions de la documentation officielle de Microsoft.

-

Vos contrôleurs de domaine doivent pouvoir communiquer avec votre PDCe (émulateur de contrôleur de domaine principal) à l'aide du protocole SMB.

-

L'apparition d'une quelconque erreur dans votre console indique que cette exigence n'est pas validée dans votre environnement actuel.

-

Vérifier les autorisations — Pour installer des IoA, vous devez disposer d'un rôle utilisateur ayant les autorisations suivantes :

-

Dans Entités de type Données, accès en « Lecture » à :

-

Tous les indicateurs d'attaque

-

Tous les domaines

-

-

Dans Entités de type Interface, accès à :

-

Gestion > Système > Configuration

-

Gestion > Système > Configuration > Services de l'application > Indicateurs d'attaque

-

Gestion > Système > Configuration > Services de l'application > Indicateurs d'attaque > Télécharger le fichier d'installation

-

-

Pour plus d'informations sur les autorisations basées sur le rôle, voir Définir les autorisations d'un rôle.

Voir aussi

- Script d'installation des indicateurs d'attaque

- Modifications techniques et impact potentiel

-

Programme d'installation de Microsoft Sysmon, un outil système Windows dont certains indicateurs d'attaque de Tenable Identity Exposure ont besoin pour obtenir des données système pertinentes.