Configuration de Microsoft Entra ID en tant que fournisseur d'identité

Outre Active Directory, Tenable Identity Exposure prend en charge Microsoft Entra ID (anciennement Azure AD ou AAD) pour étendre la portée des identités dans une organisation. Cette fonctionnalité utilise de nouveaux indicateurs d'exposition qui se concentrent sur les risques spécifiques à Microsoft Entra ID.

Pour intégrer Microsoft Entra ID à Tenable Identity Exposure, suivez scrupuleusement ce processus d'intégration :

-

Respecter les Conditions préalables

-

Vérifier les Autorisations

Conditions préalables

Vous avez besoin d'un compte Tenable Cloud pour vous connecter à « cloud.tenable.com » et utiliser la fonction de prise en charge de Microsoft Entra ID. Ce compte Tenable Cloud utilise la même adresse e-mail que celle de votre e-mail de bienvenue. Si vous ne connaissez pas l'adresse e-mail à utiliser pour « cloud.tenable.com », veuillez contacter le service d'assistance. Tous les clients disposant d'une licence valide (sur site ou SaaS) peuvent accéder à Tenable Cloud sur « cloud.tenable.com ». Ce compte vous permet de configurer des scans Tenable pour Microsoft Entra ID et de collecter les résultats de ces scans.

Autorisations

La prise en charge de Microsoft Entra ID nécessite de collecter des données auprès de Microsoft Entra ID : utilisateurs, groupes, applications, principaux de service, rôles, autorisations, politiques, journaux, etc. Ces données sont collectées à l'aide de l'API Microsoft Graph et des identifiants des principaux de service conformément aux recommandations de Microsoft.

-

Vous devez vous connecter à Microsoft Entra ID en tant qu'utilisateur disposant des autorisations nécessaires pour accorder le consentement d'administrateur à l'échelle du tenant sur Microsoft Graph, qui doit avoir le rôle administrateur global ou d'administrateur de rôle privilégié (ou tout autre rôle personnalisé avec les autorisations appropriées), selon Microsoft.

-

Pour accéder à la configuration et à la visualisation des données pour Microsoft Entra ID, votre rôle utilisateur Tenable Identity Exposure doit disposer des autorisations appropriées. Pour plus d'informations, voir Définir les autorisations d'un rôle.

Nombre de licences

Tenable ne compte pas les identités dupliquées dans la licence uniquement lorsque la fonction Synchronisation de Tenable Cloud est activée. Sans cette fonctionnalité, Tenable ne peut pas rapprocher les comptes de Microsoft Entra ID et d'Active Directory. Tenable compte donc chacun d'eux séparément.

-

Sans la synchronisation de Tenable Cloud, un utilisateur unique possédant à la fois un compte AD et un compte Entra ID compte comme deux utilisateurs distincts du point de vue de la licence.

-

Lorsque la synchronisation de Tenable Cloud est activée, le système regroupe plusieurs comptes en une seule identité, ainsi un utilisateur ayant plusieurs comptes n'est compté qu'une seule fois.

Configurer les paramètres Microsoft Entra ID

Utilisez les procédures suivantes (adaptées de la documentation Microsoft Démarrage rapide : Inscrire une application avec la plateforme d'identités Microsoft) pour configurer tous les paramètres requis dans Microsoft Entra ID.

-

Créer une application :

Créer une application :

-

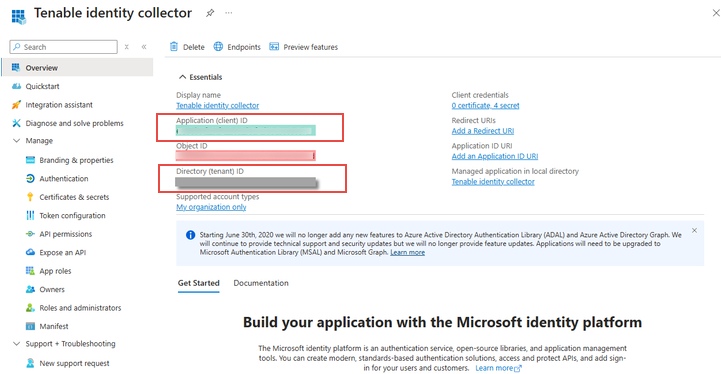

Dans le portail d'administration Azure, ouvrez la page Inscriptions d'application.

-

Cliquez sur Nouvelle inscription.

-

Donnez un nom à l'application (par exemple, « Tenable Identity Collector »). Pour les autres options, vous pouvez laisser les valeurs par défaut telles qu'elles.

-

Cliquez sur Inscrire.

-

Sur la page Présentation de cette application nouvellement créée, notez l'« ID de l'application (client) » et l'« ID de l'annuaire (tenant) », qui vous serviront plus tard au cours de l'étape Pour ajouter un nouveau tenant Microsoft Entra ID :.

Attention : sélectionnez l'ID de l'application et non l'ID d'objet pour que la configuration fonctionne.

-

-

Ajouter des informations d'identification à l'application :

Ajouter des informations d'identification à l'application :

-

Dans le portail d'administration Azure, ouvrez la page Inscriptions d'application.

-

Cliquez sur l'application que vous avez créée.

-

Dans le menu de gauche, cliquez sur Certificats et secrets.

-

Cliquez sur Nouveau secret de client.

-

Dans la zone Description, donnez un nom pratique à ce secret et une valeur d'expiration conforme à vos politiques. N'oubliez pas de renouveler ce secret quand sa date d'expiration approche.

-

Enregistrez la valeur secrète dans un emplacement sécurisé, car Azure ne l'affiche qu'une seule fois et vous devez la recréer si vous la perdez.

-

-

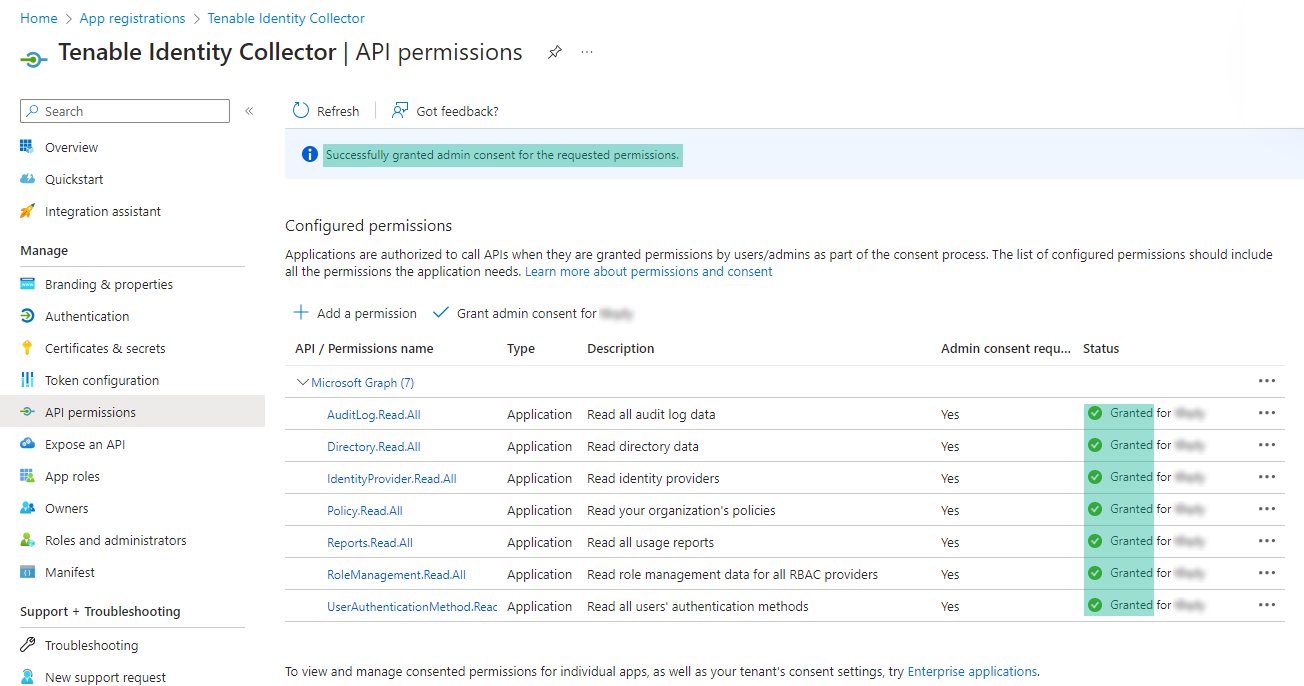

Attribuer des autorisations à l'application :

Attribuer des autorisations à l'application :

-

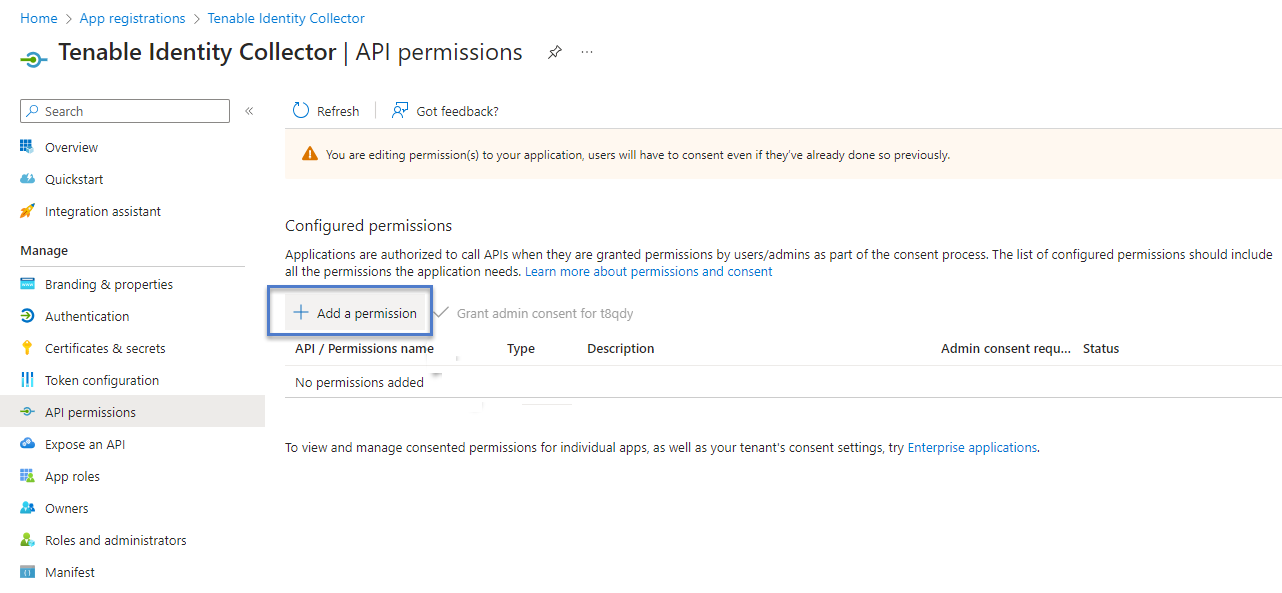

Dans le portail d'administration Azure, ouvrez la page Inscriptions d'application.

-

Cliquez sur l'application que vous avez créée.

-

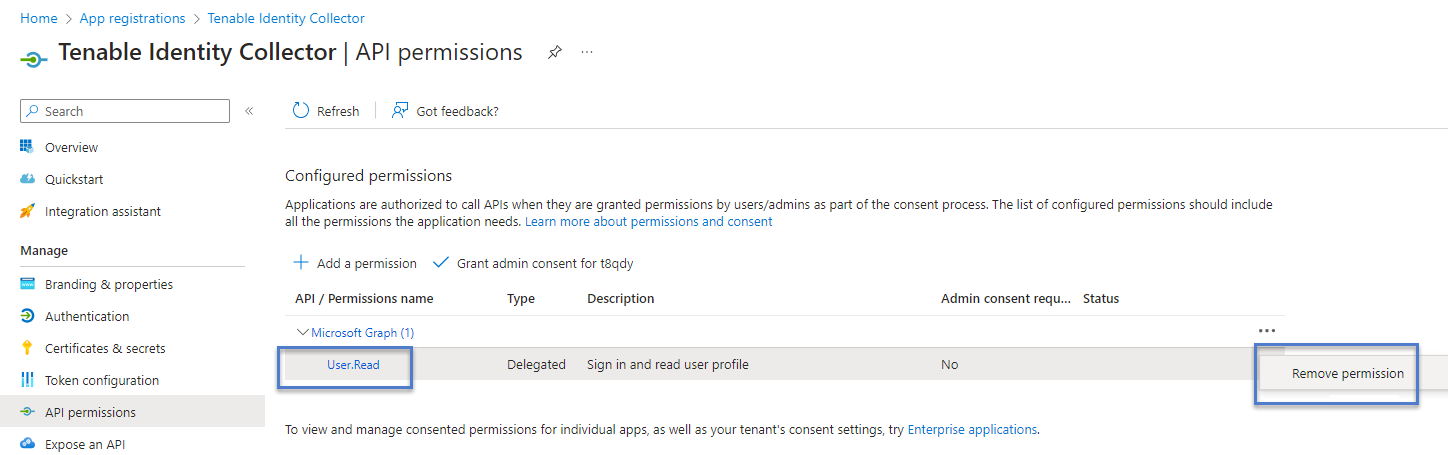

Dans le menu de gauche, cliquez sur Autorisations des API

- Supprimer l'autorisation existante User.Read :

-

Cliquez sur Ajouter une autorisation :

-

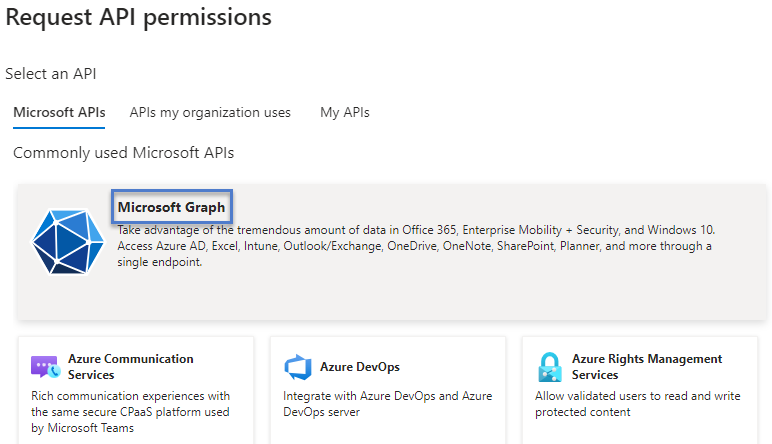

Sélectionnez Microsoft Graph :

-

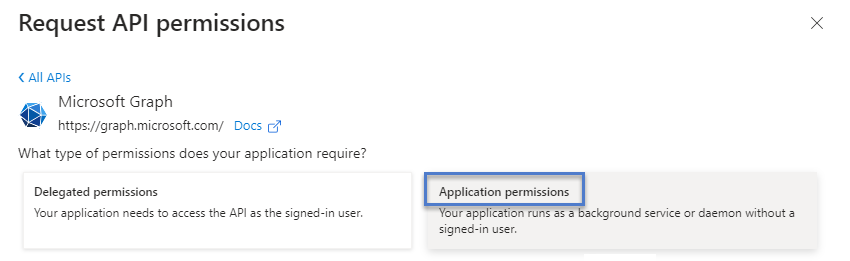

Sélectionnez Autorisations de l'application et non pas « Autorisations déléguées ».

-

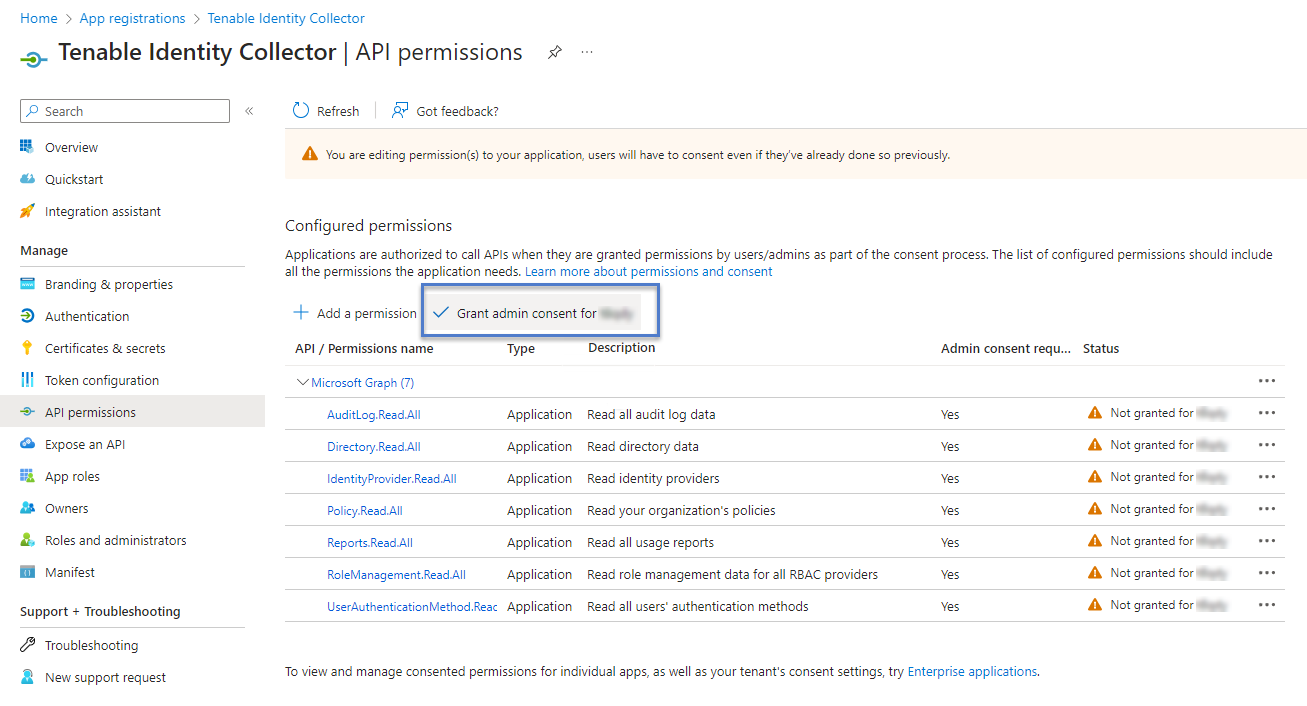

Utilisez la liste ou la barre de recherche pour rechercher et sélectionner toutes les autorisations suivantes :

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

Cliquez sur Ajouter des autorisations.

-

Cliquez sur Accorder le consentement administrateur <nom du tenant> et cliquez sur Oui pour confirmer :

-

-

Après avoir configuré tous les paramètres requis dans Microsoft Entra ID :

-

Dans Tenable Vulnerability Management, créez un nouvel identifiant de type « Microsoft Azure ».

-

Sélectionnez la méthode d'authentification « Clé » et saisissez les valeurs que vous avez récupérées dans la procédure précédente : ID de tenant, ID d'application et Secret de client.

-

Activer la prise en charge de Microsoft Entra ID

-

Pour utiliser Microsoft Entra ID, vous devez activer la fonctionnalité dans les paramètres Tenable Identity Exposure.

-

Voir Activation de la prise en charge de « Identités 360 », « Centre d'exposition » et « Microsoft Entra ID » pour obtenir des instructions.

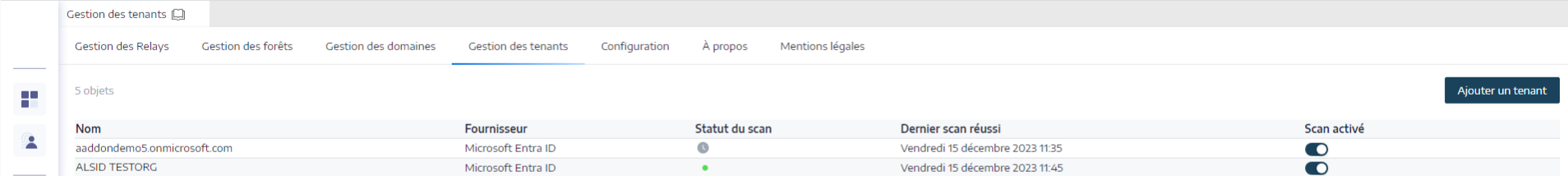

Activer les scans de tenant

L'ajout d'un tenant lie Tenable Identity Exposure au tenant Microsoft Entra ID pour effectuer des scans sur le tenant.

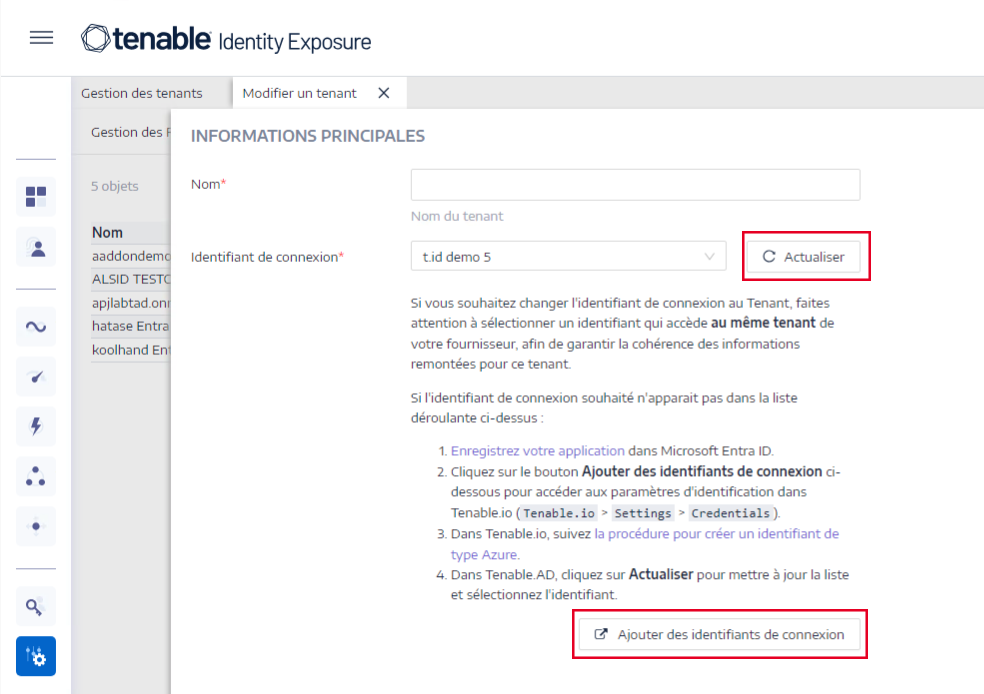

Pour ajouter un nouveau tenant Microsoft Entra ID :

-

Sur la page de configuration, cliquez sur l'onglet Fournisseurs d'identité.

La page Gestion des tenants apparaît.

-

Cliquez sur Ajouter un tenant.

La page Ajouter un tenant apparaît.

-

Dans la zone Nom du tenant, saisissez un nom.

-

Dans la zone Identifiants, cliquez sur la liste déroulante pour sélectionner un identifiant.

-

Si votre identifiant ne figure pas dans la liste, vous pouvez effectuer l'une ou l'autre des opérations suivantes :

-

Créez un identifiant dans Tenable Vulnerability Management (Tenable Vulnerability Management > Paramètres > Identifiants). Pour plus d'informations, voir la procédure de création d'un identifiant de type Azure dans Tenable Vulnerability Management.

-

Vérifiez que vous disposez de l'autorisation « Peut utiliser » ou « Peut modifier » pour l'identifiant dans Tenable Vulnerability Management. Si vous ne disposez pas de ces autorisations, Tenable Identity Exposure n'affiche pas l'identifiant dans la liste déroulante.

-

-

Cliquez sur Actualiser pour mettre à jour la liste déroulante des identifiants.

-

Sélectionnez l'identifiant que vous avez créé.

-

Cliquez sur Ajouter.

Un message confirme que Tenable Identity Exposure a ajouté le tenant qui apparaît désormais dans la liste de la page Gestion des tenants.

Pour activer les scans pour le tenant :

Remarque : les scans de tenant ne sont pas exécutés en temps réel et il faut compter au moins 45 minutes avant que les données Microsoft Entra ID soient visibles dans l'Explorateur d'identités, selon la taille du tenant.

-

Sélectionnez un tenant dans la liste et cliquez sur le curseur pour activer l'option Scan activé.

Tenable Identity Exposure demande un scan sur le tenant ; les résultats apparaissent sur la page Indicateur d'exposition.

Remarque : le délai minimum obligatoire entre deux scans est de 30 minutes et se produit au moins une fois par jour. Selon la taille du tenant, les données de la plupart des clients sont actualisées plusieurs fois par jour.