Personnaliser les requêtes Trail Flow

Le Trail Flow permet d'étendre les fonctionnalités Tenable Identity Exposure au-delà de la surveillance par défaut des indicateurs d'exposition et des indicateurs d'attaque. Vous pouvez créer des requêtes personnalisées pour récupérer rapidement des données et également utiliser la requête comme une alerte personnalisée que Tenable Identity Exposure peut envoyer à votre système de gestion des informations et des événements de sécurité (SIEM).

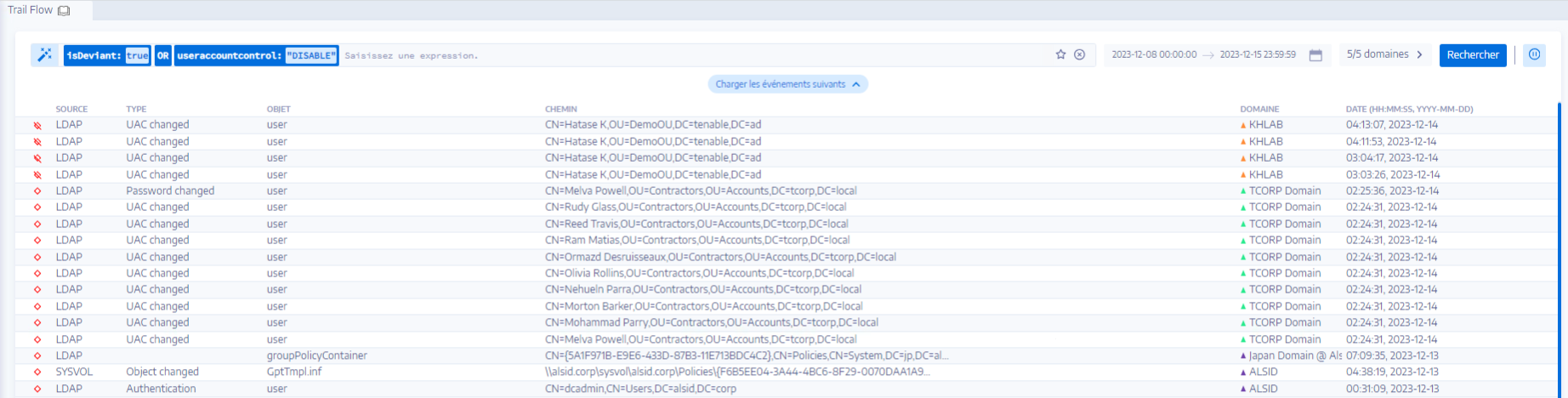

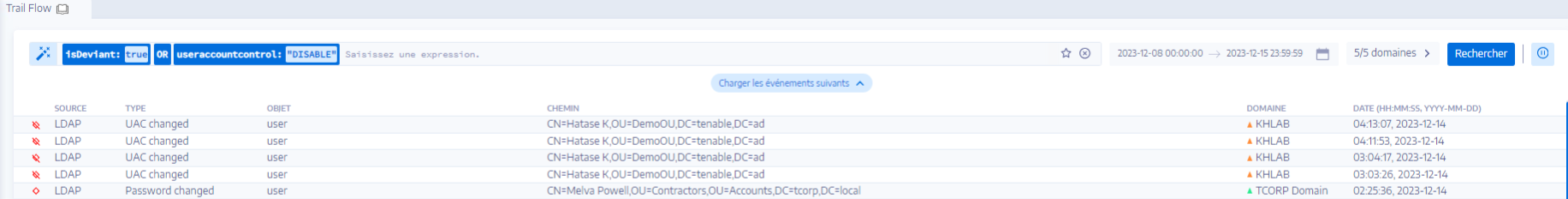

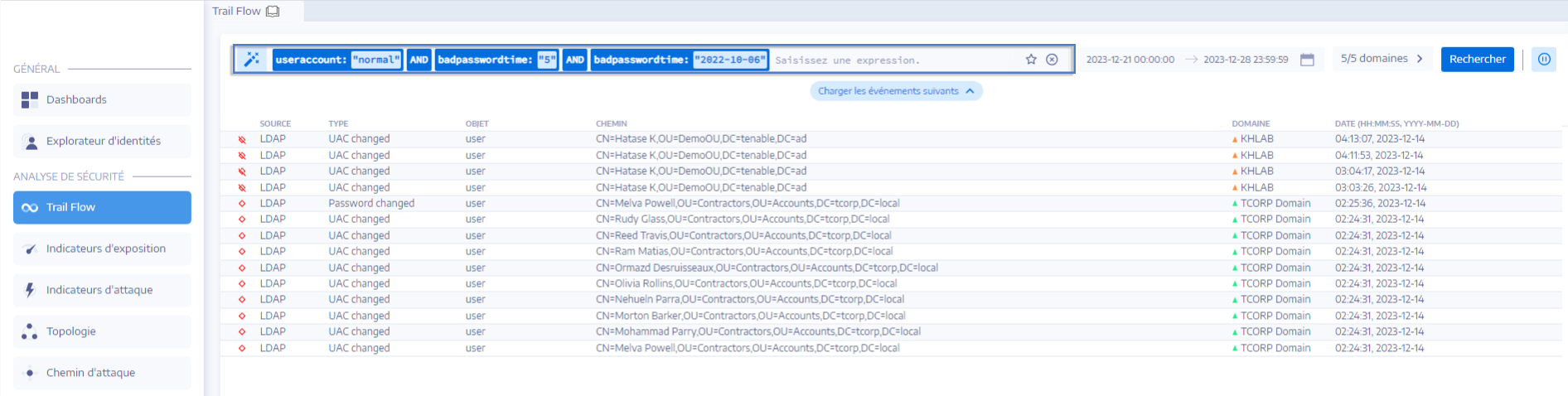

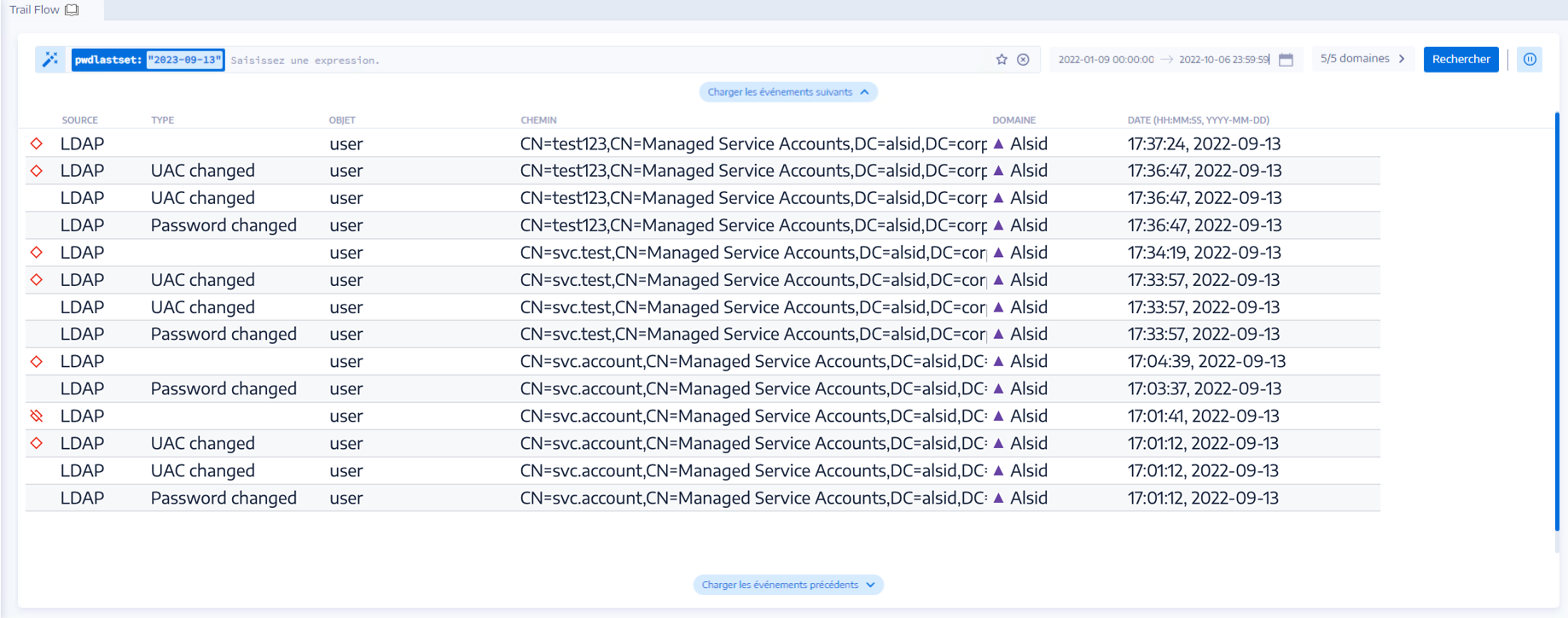

Les exemples suivants montrent des requêtes personnalisées pratiques dans Tenable Identity Exposure.

| Cas d'utilisation | Description | |

|---|---|---|

| Fichiers binaires de démarrage et d'arrêt de GPO et surveillance du chemin d'accès SYSVOL global | Surveille les scripts dans le chemin d'initialisation de l'amorçage et/ou le chemin d'accès de réplication SYSVOL global. Les attaquants utilisent généralement ces scripts pour tromper les services AD natifs, afin de faire proliférer rapidement les ransomwares dans un environnement.

|

|

| Modifications de la configuration d'une GPO | Surveille les modifications apportées aux configurations des GPO. Les attaquants utilisent généralement cette méthode pour rétrograder les paramètres de sécurité, afin de faciliter la persistance et/ou la prise de contrôle de compte. | |

| Échec de l'authentification et de la réinitialisation du mot de passe |

Surveille les tentatives d'authentification qui ont échoué à plusieurs reprises et qui ont abouti à un verrouillage, ce qui peut constituer un signal d'alerte annonciateur de tentatives d'attaque par force brute. Remarque : vous devez définir la stratégie de verrouillage et les variables de date/heure. Pour plus d'informations, voir Authentification à l'aide d'un compte Tenable Identity Exposure.

|

|

| Autorisations d'objet ajoutées, supprimées ou modifiées |

Surveille les modifications non autorisées des droits de l'ACL et des groupes d'autorisations d'objets associés. Les attaquants abusent de cette méthode pour élever les autorisations. Remarque : vous devez définir la variable date/heure.

|

|

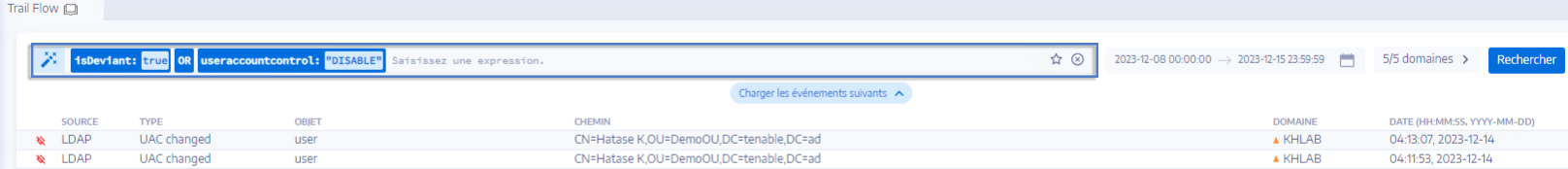

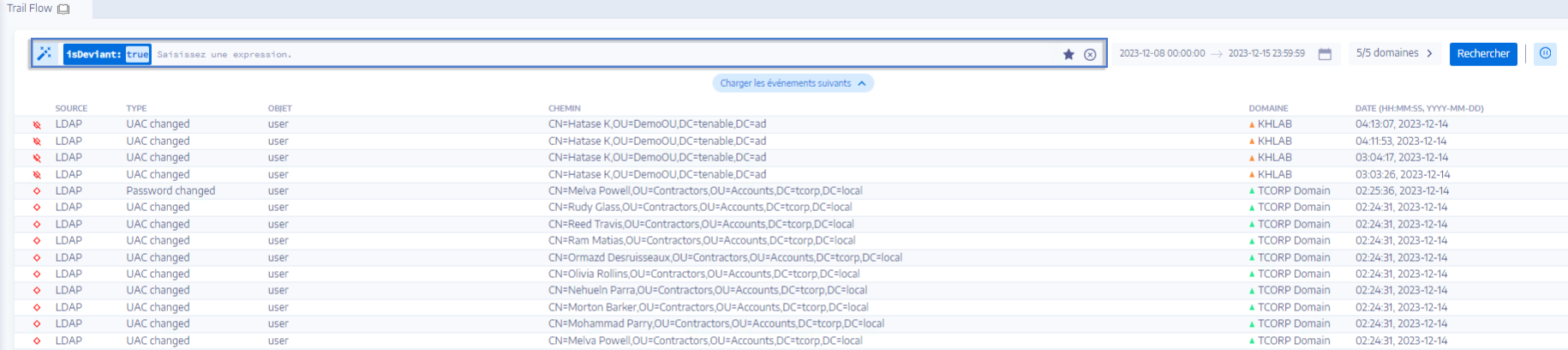

| Modifications apportées aux administrateurs entraînant une déviance |

Les groupes d'administration intégrés et les groupes personnalisés sont des groupes sensibles qui nécessitent de surveiller attentivement les déviances ou les modifications de configuration pouvant introduire des risques. Cette requête permet d'examiner rapidement les modifications récentes qui auraient pu affecter négativement les paramètres de sécurité au sein du groupe d'administrateurs. |

|

Voir aussi