Notes de version Tenable Identity Exposure 2023

Tenable Identity Exposure 3.61 (27/12/2023)

-

Trail Flow – Tenable Identity Exposure reçoit rapidement des événements d'Active Directory dès que des modifications surviennent. Cependant, pour les changements à haute fréquence dans les grands groupes, il applique un délai de 10 minutes pour agréger les événements avant de notifier le reste du système, évitant ainsi des problèmes de performances.

La version 3.61 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure a amélioré les performances du processus d'exportation des IoA. | S/O |

| L'IoE Faiblesses détectées lors de l'analyse des mots de passe présente désormais de meilleures performances dans le cadre du contrôle de sécurité complet, qui a lieu après le redémarrage d'un service ou après la fin d'une analyse Active Directory. | S/O |

| Tenable Identity Exposure a résolu le problème des étiquettes trop longues qui affectent l'affichage du menu développé des applications, en particulier dans les langues localisées. | S/O |

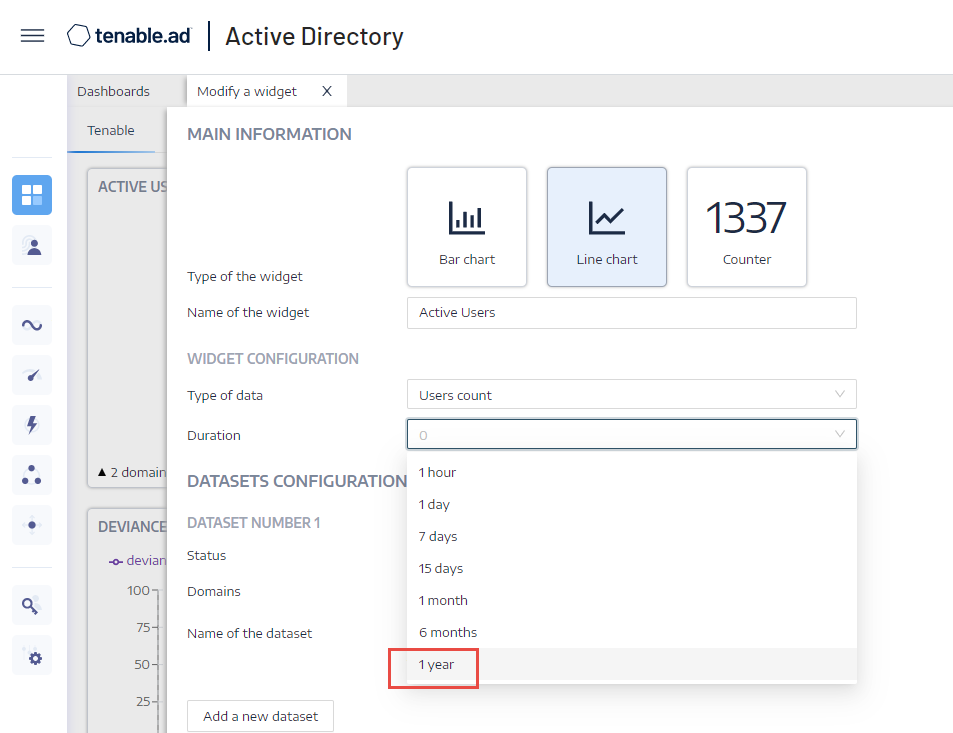

| Tenable Identity Exposure a résolu les erreurs de création de dashboard liées à des problèmes de modèle dans des langues localisées. | S/O |

| Tenable Identity Exposure a rectifié les problèmes potentiels d'effacement de certificat de confiance résultant des mises à jour de diverses configurations système, telles que les paramètres du serveur SMTP. | S/O |

| Tenable Identity Exposure affiche désormais correctement le Relay sélectionné sur la page de configuration LDAP. | S/O |

Tenable Identity Exposure 3.60 (13/12/2023)

-

Authentification MFA manquante pour un compte non privilégié – L'authentification multifacteur (MFA) protège efficacement les comptes contre les mots de passe faibles ou compromis. Les bonnes pratiques et les normes de sécurité recommandent d'activer l'authentification MFA, même pour les comptes non privilégiés. Les comptes pour lesquels aucune méthode MFA n'a été enregistrée ne peuvent pas en bénéficier. Un nouvel indicateur d'exposition (IoE) signale les comptes qui ne disposent pas de méthode MFA enregistrée et vous informe si vous forcez l'authentification MFA sans avoir enregistré de méthode. En effet, ce cas de figure peut permettre à des attaquants disposant d'un mot de passe d'enregistrer leurs propres méthodes MFA et de créer un risque de sécurité.

-

Autoriser les mises à jour dynamiques DNS non sécurisées – Un nouvel indicateur d'exposition (IoE) identifie la configuration non sécurisée des mises à jour des zones DNS dynamiques ; cette configuration peut conduire à une modification non authentifiée des enregistrements DNS, les rendant vulnérables aux enregistrements DNS malveillants.

La version 3.60 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure affiche désormais correctement la liste des alertes en japonais. | S/O |

| Le terminal d'API public /profiles/:profileId/attacks ayant le paramètre order=ASC renvoie désormais des résultats par ordre croissant. | S/O |

| Si le Trail Flow est inactif pendant 10 minutes, Tenable Identity Exposure le suspend pour économiser des ressources. | S/O |

| La terminologie utilisée dans la traduction française de la fonction de vérification de l'état du système est désormais cohérente. | S/O |

| Lors de la modification d'un rôle, le fait de décocher « read by default » (Autoriser la lecture par défaut) ou « edit by default » (Autoriser la modification par défaut) pour une entité sans données ne déclenche plus d'erreur pendant le processus d'enregistrement. | S/O |

| La valeur du « Délai avant l'envoi d'alertes » par défaut sur l'indicateur d'attaque (IoA) DCSync est passée de 10 minutes à 1 heure. Tenable Identity Exposure recommande d'appliquer ce changement aux profils personnalisés existants pour mettre plus efficacement les applications légitimes sur liste d'autorisation. | S/O |

| L'IoE Stratégies de mots de passe faibles appliquées aux utilisateurs a été amélioré pour mieux gérer les cas extrêmes liés aux limites des options. | S/O |

Tenable Identity Exposure 3.59 (29/11/2023)

-

Intégrité des property sets – Un nouvel indicateur d'exposition (IoE) recherche la présence d'une mauvaise configuration ou d'une porte dérobée provenant d'acteurs malveillants dans les property sets et leurs attributs dans le schéma AD. Bien qu'aucun vecteur d'attaque public connu ne soit actuellement associé à l'utilisation des property sets, cet IoE se concentre principalement sur l'identification des mauvaises configurations ou des particularités des produits tiers qui utilisent cette fonctionnalité.

-

Secure Relay – La clé API est renouvelée automatiquement pour chaque version SaaS.

La version 3.59 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure a rétabli la distribution d'e-mails de rapport auprès du sous-ensemble de clients concernés par ce problème. | S/O |

| Lors de la configuration des rôles, le fait de décocher « Autoriser la lecture par défaut » ou « Autoriser la modification par défaut » pour une entité sans données ne génère plus d'erreur lors de l'enregistrement. | S/O |

| Les indicateurs d'exposition Entra ID calculent désormais avec précision le nombre total de détections et les dernières pages affichent les détections les plus récentes au lieu d'une page blanche. | S/O |

| Tenable Identity Exposure a résolu un problème de contrôle d'accès basé sur les rôles (RBAC) et permet désormais aux utilisateurs privilégiés de configurer des indicateurs d'attaque. | S/O |

| Les améliorations apportées aux algorithmes de traversée du chemin d'attaque ont entraîné des améliorations significatives du temps de réponse et de l'efficacité de l'utilisation de la mémoire. | S/O |

Tenable Identity Exposure 3.58 (01/11/2023)

-

Compte Entra privilégié synchronisé avec AD (Hybride) – Un nouvel indicateur d'exposition vérifie les comptes hybrides, en particulier ceux synchronisés à partir d'Active Directory qui ont des rôles privilégiés dans Entra ID. Ces comptes posent un risque de sécurité, car ils permettent aux attaquants qui compromettent AD de basculer vers Entra ID. Dans Entra ID, les comptes privilégiés doivent être des comptes « cloud seulement ».

-

Analyse de sécurité Entra ID – Tenable Identity Exposure a amélioré la pertinence de l'analyse de sécurité Entra ID en incorporant la propriété Microsoft isPrivileged pour déterminer le statut privilégié d'un rôle. Cette amélioration se traduit par une analyse plus précise, qui augmente ainsi le nombre de détections de sécurité, car elle classe désormais un plus large éventail de rôles comme étant privilégiés.

-

Authentification via le Relay – Les utilisateurs de Secure Relay peuvent désormais configurer l'authentification LDAP en sélectionnant l'un de leurs Relays. Le Relay choisi se connecte au serveur LDAP pour authentifier l'utilisateur.

La version 3.58 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure détecte désormais les nouvelles versions de l'attaque PetitPotam suite au correctif Microsoft. | S/O |

| Tenable Identity Exposure a amélioré les règles de corrélation DCSync. | S/O |

Tenable Identity Exposure 3.57 (18/10/2023)

-

Paramétrages dangereux sur des serveurs WSUS – Un nouvel indicateur d'exposition vérifie que les Windows Server Update Services (WSUS), un produit Microsoft utilisé pour déployer les mises à jour Windows des postes de travail et des serveurs, ne contiennent pas d'erreurs de configuration pouvant entraîner une élévation de privilèges à partir de simples comptes.

-

Recherche – La page Système > Forêts ou Domaines inclut désormais une nouvelle fonction de recherche pour vous aider à localiser et à accéder à des configurations spécifiques de forêts et de domaines dans les grands environnements.

La version 3.57 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| L'observateur d'événements des indicateurs d'attaque fonctionne à nouveau sur les versions de Windows Server antérieures à 2016. | S/O |

| Tenable Identity Exposure prend désormais en considération la mise à jour des identifiants pour Azure AD dans les futurs scans. | S/O |

| Tenable Identity Exposure a amélioré la fiabilité de Secure Relay lors de l'application d'indicateurs d'attaque avec des infrastructures Active Directory étendues. | S/O |

Tenable Identity Exposure 3.56 (04/10/2023)

-

Trail Flow et les fonctions tiroir de l'interface utilisateur sont désormais conformes au nouveau design Tenable.

La version 3.56 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| La réception d'un enregistrement DNS vide ne retient plus la plateforme sur l'objet AD correspondant. | S/O |

|

Pour les indicateurs d'exposition suivants, le profil « Tenable » par défaut faisait passer l'option permettant de conserver les comptes désactivés dans l'analyse de la valeur « vrai » à la valeur « faux » :

|

S/O |

| Tenable Identity Exposure ne signale plus les comptes supprimés comme problématiques dans les descripteurs de sécurité. Même si le descripteur de sécurité ne respecte pas les bonnes pratiques d'hygiène, il ne présente pas de risque pour la sécurité. | S/O |

| L'API Tenable Identity Exposure ne permet plus l'ajout d'autorisations à des entités inconnues. | S/O |

| Une nouvelle option est désormais disponible pour l'IoE « Délégation de confiance dangereuse ». Celle-ci permet de préciser que la vérification est inutile car les systèmes d'exploitation des contrôleurs de domaine sont à jour. | S/O |

| La logique de l'indicateur d'attaque « Zerologon » a été modifiée pour réduire l'apparition de faux positifs. Pour revenir au comportement précédent, vous devez activer l'option « Avancé » dans le profil de sécurité. | S/O |

Tenable Identity Exposure 3.55 (20/09/2023)

La version 3.55 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Les indicateurs d'exposition (IoE) ne contiennent plus de références à des objets supprimés. | S/O |

| Le moteur d'indicateurs d'attaque (IoA) prend désormais en charge les adresses IPv6 mappées en IPv4. | S/O |

| L'IoE GPO non liées, désactivées ou orphelines gère désormais plus efficacement les scénarios avec des GPO supprimées. | S/O |

| Désormais, le Relay s'arrête lorsqu'il reçoit un ordre de la plateforme SaaS, même s'il ne peut pas se connecter à un serveur d'alerte. Lorsqu'il redémarre, le Relay traite toutes les alertes non envoyées. | S/O |

Mises à jour de la plateforme Tenable Identity Exposure Tenable One (20/09/2023)

La page Espace de travail apparaît lorsque vous vous connectez à Tenable. De plus, les administrateurs peuvent définir quels rôles personnalisés peuvent accéder à quelles applications Tenable One.

-

Pour définir une application par défaut sur la page Espace de travail, cliquez sur

sur la tuile de l'application et sélectionnez Définir comme page de connexion par défaut. Cette application apparaît désormais lorsque vous vous connectez.

sur la tuile de l'application et sélectionnez Définir comme page de connexion par défaut. Cette application apparaît désormais lorsque vous vous connectez. -

Pour retirer une application par défaut sur la page Espace de travail, cliquez sur

sur la tuile de l'application et sélectionnez Supprimer la page de connexion par défaut. La page Espace de travail apparaît désormais lorsque vous vous connectez.

sur la tuile de l'application et sélectionnez Supprimer la page de connexion par défaut. La page Espace de travail apparaît désormais lorsque vous vous connectez. -

(Tenable One uniquement) Pour contrôler quels rôles personnalisés peuvent accéder à quelles applications Tenable One, utilisez de nouveaux paramètres de rôle. Pour plus d'informations, voir Create a Custom Role (Créer un rôle personnalisé).

Tenable Identity Exposure 3.54 (11/09/2023)

La version 3.54 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure a traité et résolu des problèmes liés à l'installation de Secure Relay. | S/O |

| Trail Flow peut à présent gérer efficacement les clients qui ont des historiques d'événements volumineux. | S/O |

| La colonne de date des détections d'Entra ID (anciennement Azure AD) indique à présent clairement le format date/heure. | S/O |

| Tenable Identity Exposure a corrigé plusieurs fuites de mémoire dans le service du collecteur. | S/O |

| Le mappage de l'ordinateur des indicateurs d'attaque affiche à présent la dernière entrée DNS au lieu d'afficher toutes les entrées. | S/O |

| Tenable Identity Exposure supprime désormais les entrées DNS utilisées des indicateurs d'attaque lorsqu'elles sont supprimées de l'Active Directory. | S/O |

Tenable Identity Exposure 3.53 (23/08/2023)

-

Faiblesses détectées lors de l'analyse des mots de passe – Un nouvel indicateur d'exposition Tenable Identity Exposure vérifie la robustesse des mots de passe afin de garantir la sécurité de l'authentification Active Directory. La faiblesse des mots de passe peut être liée à différents facteurs : complexité insuffisante, algorithmes de hachage obsolètes, mots de passe partagés et exposition dans des bases de données ayant été divulguées. Les attaquants exploitent ces faiblesses pour imiter les comptes, en particulier les comptes privilégiés, afin d'obtenir un accès non autorisé dans Active Directory.

La version 3.53 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Le statut de la vérification de l'état du système ne passe plus à « Inconnu » après 30 minutes d'exécution du produit. | S/O |

| Tenable Identity Exposure a corrigé une autre logique de corrélation qui avait un impact sur les indicateurs d'attaque (IoA) suivants : Extraction NTDS et Changement de mot de passe suspect sur un DC. | S/O |

| Tenable Identity Exposure supprime désormais toute autorisation pour « NT AUTHORITY\Authenticated Users » sur le dossier d'installation lors de l'installation de Secure Relay. | S/O |

Tenable Identity Exposure 3.52 (09/08/2023)

-

Mise à jour des mentions légales de Tenable Identity Exposure pour prendre en compte la politique juridique de Tenable de 2023.

La version 3.52 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure corrige une logique de corrélation qui avait un impact sur les indicateurs d'attaque (IoA) suivants : DCSync, DCShadow, Extraction de domaine DPAPI, Changement de mot de passe suspect sur un DC, Exploitation de DNSAdmins, Reconnaissance massive de machines, Extraction NTDS, Dumping des informations d'identification - Mémoire LSASS, Usurpation de sAMAccountName et Exploitation Zerologon. | S/O |

| L'Analyse privilégiée prend désormais en charge Active Directory avec un historique SID contenant l'administrateur de domaine (non recommandé). | S/O |

| Le moteur IoA a été amélioré pour prendre en charge les enregistrements DNS PTR et CNAME lors de la corrélation des journaux d'événements. | S/O |

| Lors du filtrage d'un domaine spécifique et de l'affichage de tous les indicateurs d'exposition (IoE), la page IoE n'affiche plus tous les IoE. | S/O |

| La migration de la plateforme SaaS-VPN vers SaaS Secure Relay supprime désormais les ressources inutilisées signalées dans les vérifications de l'état du système. | S/O |

Tenable Identity Exposure 3.51 (31/07/2023)

-

Mauvaise configuration DFS : un nouvel indicateur d'exposition vérifie que SYSVOL utilise la réplication de système de fichiers distribué (DFSR), un mécanisme qui a remplacé le service de réplication de fichier (FRS) pour davantage de robustesse, d'évolutivité et de performance.

La version 3.41 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure fournit des ressources localisées dans les langues régionales lorsque les utilisateurs demandent des onglets liés à Microsoft Entra ID, tels que les IoE, les déviances, etc. | S/O |

| Tenable Identity Exposure exclut désormais les fichiers utilisés par l'indicateur d'attaque de l'exploration SYSVOL normale. | S/O |

| Tenable Identity Exposure a amélioré la stabilité du cycle de vie de Secure Relay. | S/O |

| La vérification d'intégrité de Secure Relay fournit désormais des informations même si le Relay correspondant n'est pas démarré et/ou accessible. | S/O |

| Tenable Identity Exposure a amélioré le processus de planification des scans pour les tenants Microsoft Entra ID afin d'assurer l'équité. | S/O |

| Tenable Identity Exposure effectue des vérifications d'intégrité des Secure Relays, même lorsque ces Relay ne sont pas liés à un domaine Active Directory. | S/O |

| Désormais, lors de l'annulation d'une mise à niveau, la fonctionnalité Secure Relay restaure également la tâche planifiée de mise à niveau automatique. | S/O |

| Tenable Identity Exposure a renouvelé le certificat de signature de code pour Secure Relay. | S/O |

| Désormais, lors de la migration de l'infrastructure VPN cloud vers Secure Relay, les ressources précédentes qui ne sont plus utilisées sont supprimées des rapports de vérification de l'état du système. | S/O |

| Tenable Identity Exposure a mis à jour le module Chemin d'attaque pour filtrer les nouvelles entités associées à passwordHash pour résoudre les problèmes de chemin d'attaque. | S/O |

| Tenable Identity Exposure a restauré la possibilité d'envoyer des e-mails non chiffrés via SMTP. | S/O |

| Tenable Identity Exposure peut récupérer des données sensibles, même avec des domaines Active Directory renommés. | |

|

Indicateur d'exposition Privilèges sensibles dangereux :

|

S/O |

Tenable Identity Exposure 3.50 (12/07/2023)

-

Trail Flow : Tenable Identity Exposure permet désormais de filtrer les événements de Trail Flow par date et heure.

La version 3.50 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| L'analyse de la sécurité des indicateurs d'attaque peut à nouveau établir des corrélations entre les journaux d'événements Windows entrants et les événements de sécurité stockés. | S/O |

| Tenable Identity Exposure peut à nouveau récupérer les informations d'une source SYSVOL à l'aide du protocole FRS. | S/O |

| Tenable Identity Exposure amélioré la résilience de la connexion LDAP au contrôleur de domaine. | S/O |

Tenable Identity Exposure 3.49 (28/06/2023)

-

Capacités de vérification de l'état de la plateforme – Tenable Identity Exposure établit une liste des vérifications de l'état de la plateforme effectuées dans une vue consolidée pour vous permettre d'explorer et résoudre rapidement les anomalies de configuration. Pour plus d'informations, voir Health Checks (Vérifications de l'état du système) dans le guide de l'administrateur de Tenable Identity Exposure.

-

Centre de rapports – Cette fonctionnalité permet d'exporter des données importantes sous forme de rapports vers les principales parties prenantes d'une organisation à l'aide d'un processus de création de rapports rationalisé. Pour plus d'informations, voir Reporting Center (Centre de rapports) dans le guide de l'administrateur de Tenable Identity Exposure.

-

Indicateurs d'exposition (IoE) – Exclusion autorisée pour les objets déviants dans certains IoE, notamment :

-

Groupe : Restrictions de connexion pour les utilisateurs privilégiés

-

Système d'exploitation : Ordinateurs exécutant un système d'exploitation obsolète

-

Unité d'organisation : Restrictions de connexion pour les utilisateurs privilégiés, Ordinateurs exécutant un système d'exploitation obsolète, Stratégies de mots de passe faibles appliquées aux utilisateurs, Comptes dormants, Compte d'utilisateur utilisant un ancien mot de passe

-

-

Modèles de dashboard – Des modèles prêts à l'emploi vous aident à vous concentrer sur les problèmes prioritaires qui concernent votre organisation, tels que la conformité, le risque, la gestion des mots de passe et la surveillance des utilisateurs/administrateurs. Pour plus d'informations, voir Dashboards dans le Guide de l'utilisateur Tenable Identity Exposure.

-

Espace de travail : la fonctionnalité Espace de travail permet de voir tous vos produits Tenable et d'y accéder au même emplacement. Pour plus d'informations, voir le Guide de l'utilisateur de Tenable Identity Exposure.

La version 3.49 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Les clients utilisant Tenable Identity Exposure avec une infrastructure VPN IPSEC peuvent désormais consulter les vérifications de l'état du système. | S/O |

| Lorsque les utilisateurs changent leur mot de passe, Tenable Identity Exposure invalide toutes leurs sessions. | S/O |

| Pour l'indicateur d'exposition Paramétrages dangereux sur des serveurs ADCS, il est désormais possible d'exclure les administrateurs d'autres domaines AD de l'analyse des modèles de certificats en utilisant leur samAccountName ou userPrincipalName. | S/O |

Tenable Identity Exposure 3.48 (14/06/2023)

-

Capacités intégrées de vérification de l'état du système – Les vérifications de l'état vous offrent une visibilité en temps réel sur la configuration de vos domaines et comptes de service dans une vue consolidée unique, à partir de laquelle vous pouvez lancer une exploration détaillée pour rechercher et corriger toute anomalie de configuration entraînant des problèmes de connectivité ou autres dans vos infrastructures. Pour plus d'informations, voir Health Checks (Vérifications de l'état du système) dans le guide de l'administrateur de Tenable Identity Exposure.

-

Recherche – La fonction de recherche est désormais disponible pour la gestion des Relays et la gestion des rôles.

La version 3.48 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure lit désormais les fichiers journaux des événements au format gz avec moins de tentatives de résolution des problèmes potentiels causés par les descripteurs de fichiers ouverts sur ces fichiers. | S/O |

| L'analyse de sécurité améliorée pour les indicateurs d'attaque peut mieux gérer les défaillances de RabbitMQ afin d'assurer une plus grande résilience. | S/O |

| Désormais, lorsque vous vous trouvez sur la page du dashboard et que vous cliquez sur le bouton de page précédente du navigateur, le dashboard affiche les données correctes. | S/O |

| Sur les widgets, le dernier chiffre de l'abscisse est maintenant entièrement visible. | S/O |

| Le sélecteur d'applications utilise désormais un jeton approprié pour récupérer la liste des applications Tenable disponibles. | S/O |

| Désormais, Tenable Identity Exposure compresse les journaux Secure Relay et effectue une rotation pour un stockage optimal et une gestion simplifiée. | S/O |

| Lorsqu'aucun module d'indicateur d'attaque n'est installé, Tenable Identity Exposure ne signale pas d'erreur. | S/O |

|

Indicateurs d'exposition (IoE)

|

S/O |

| L'alerte basée sur le protocole SYSLOG prend en charge les caractères autres qu'anglais, comme le japonais. | S/O |

| Un mécanisme nouvellement implémenté améliore la résilience de la base de données lorsqu'il y a de nombreuses modifications d'attributs. | S/O |

| L'analyse de sécurité des indicateurs d'attaque revient désormais à une version précédente du journal des événements Windows si nécessaire. | S/O |

| L'analyse de sécurité limite désormais la génération de journaux d'erreurs lorsqu'elle rencontre une expression régulière incorrecte provenant d'une option d'indicateur d'exposition. | S/O |

Tenable Identity Exposure 3.47 (31/05/2023)

Changement de mot de passe DC – Lié à Zerologon, ce nouvel indicateur d'attaque se concentre sur une activité post-exploitation spécifique que les attaquants utilisent couramment en conjonction avec la vulnérabilité Netlogon : la modification du mot de passe du compte de la machine du contrôleur de domaine. Pour plus d'informations, voir le Guide de référence des IoA Tenable Identity Exposure (en anglais).

La version 3.47 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Les fichiers de transcription produits par le module Indicateur d'attaque sur les contrôleurs de domaine peuvent désormais être répliqués avec des informations complètes. | S/O |

| Tenable Identity Exposure détecte si le serveur SMTP est configuré ou non. | S/O |

Tenable Identity Exposure 3.46 (17/05/2023)

Zerologon – Un nouvel indicateur d'attaque détecte un échec dans le processus d'authentification Netlogon qui indique que des attaquants tentent d'exploiter la vulnérabilité Zerologon pour obtenir des privilèges concernant le domaine. Pour plus d'informations, voir le Guide de référence des IoA Tenable Identity Exposure (en anglais).

La version 3.46 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| La corbeille de certificat CA personnalisée supprime les certificats comme prévu. | S/O |

| Un profil est désormais obligatoire lors de la configuration des alertes SYSLOG pour les indicateurs d'attaque. | S/O |

| Un paramètre supplémentaire, -EventLogsFileWriteFrequency X, dans le script de déploiement de l'indicateur d'attaque vous permet de résoudre les problèmes potentiels de réplication lente ou interrompue du système de fichiers distribués (DFS) que vous pouvez rencontrer. Pour plus d'informations, voir DFS Replication Issues Mitigation (Atténuation des problèmes de réplication du DFS) dans le guide de l'administrateur. | S/O |

Tenable Identity Exposure 3.45 (03/05/2023)

Secure Relay – Secure Relay prend désormais en charge les alertes Syslog et SMTP. Pour plus d'informations, voir Secure Relay dans le guide de l'administrateur de Tenable Identity Exposure.

Les alertes Syslog et SMTP peuvent désormais envoyer des alertes à des serveurs privés via un Secure Relay. Lors de la création d'une alerte, les plateformes Secure Relay vous demandent désormais de sélectionner un Relay. Vous pouvez configurer des Relays et les utiliser pour la surveillance ou l'alerte de domaine, ou les deux.

Si vous utilisez Secure Relay et si vous avez des alertes existantes, la mise à jour 3.45 de Tenable Identity Exposure leur attribue automatiquement un Relay pour la continuité du service. Vous pouvez modifier ce Relay pour des raisons liées à vos règles de réseau Relay-VM ou à vos préférences.

La version 3.45 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Indicateurs d'attaque – La personnalisation des indicateurs d'attaque Tenable Identity Exposure fonctionne désormais comme prévu. | S/O |

|

Programme de mise à jour de Secure Relay – Peut désormais se lancer sans session utilisateur ouverte. |

S/O |

| Alerte – Tenable Identity Exposure n'affiche plus pour les utilisateurs VPN un menu déroulant qui était destiné uniquement aux utilisateurs de Secure Relay. | S/O |

|

Interface utilisateur

|

S/O |

Tenable Identity Exposure 3.44 (19/04/2023)

-

Extraction de clé de sauvegarde de domaine – Un nouvel indicateur d'attaque détecte de nombreux outils d'attaque différents qui utilisent des appels LSA RPC pour accéder aux clés de sauvegarde. Pour plus d'informations, voir le Guide de référence des IoA Tenable Identity Exposure (en anglais).

-

Calibrage pour indicateur d'attaques – Nouvelles recommandations sur l'adaptation des indicateurs d'attaque à votre environnement en fonction de la taille de votre Active Directory, des outils connus autorisés, etc. Pour des informations complètes sur le sujet, voir le Tenable Identity Exposure Indicators of Attack Reference Guide (Guide de référence des IoA).

La version 3.44 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure a mis à jour sa politique de mot de passe pour exiger une longueur minimale de 12 caractères. Cette mise à jour assure une cohérence globale, car dans certains cas seuls 8 caractères étaient exigés. | S/O |

| Les écrans d'alerte masquent désormais les informations en cours de développement. | S/O |

| Tenable Identity Exposure vous permet désormais de supprimer des autorités de certification (CA) de confiance personnalisées. | S/O |

| L'onglet d'alerte par e-mail affiche le nom correct. | S/O |

| Tenable Identity Exposure supprime les objets AD de la plateforme Tenable Cloud lorsque vous supprimez l'annuaire correspondant dans Tenable Identity Exposure. | S/O |

| Si la corbeille est activée, la pertinence du type d'événement dans le Trail Flow augmente lorsque vous supprimez un utilisateur. | S/O |

| Le nombre d'utilisateurs actifs prend désormais en compte les objets AD restaurés. | S/O |

| Tenable Identity Exposure devrait désormais toujours afficher le nom des attaques dans la vue d'investigation de l'indicateur d'attaque. | S/O |

| Le fichier audit.csv de la GPO IoA Tenable Identity Exposure est désormais généré à l'aide des résultats des API Windows au lieu du résultat d'auditpol.exe (qui est localisable). | S/O |

| Il est maintenant plus rapide d'exporter des déviances à partir des indicateurs d'exposition. | S/O |

| Le programme de mise à jour de Secure Relay vérifie désormais sa configuration avant de valider des mises à jour et annule la mise à jour si la vérification de la configuration échoue. | S/O |

Tenable Identity Exposure 3.43 (22/03/2023)

-

Secure Relay – Secure Relay prend désormais en charge le proxy HTTP sans authentification si votre réseau nécessite un serveur proxy pour accéder à Internet. Pour plus d'informations, voir Secure Relay dans le guide de l'administrateur de Tenable Identity Exposure.

- Intégration – Pour une sécurité renforcée, le processus d'intégration exige désormais que les utilisateurs modifient les identifiants par défaut fournis pour la connexion initiale lorsqu'ils se connectent pour la première fois. Tenable Identity Exposure a également amélioré les règles pour obtenir un nouveau mot de passe.

-

Évolutivité – Tenable Identity Exposure a amélioré les performances des indicateurs d'attaque côté service afin de gérer les événements d'intérêt à plus grande échelle pour une meilleure précision et latence des indicateurs d'attaque.

-

Nouvel indicateur d'attaque – Un nouvel indicateur d'attaque appelé Kerberoasting non authentifié détecte les attaques furtives de Kerberoasting qui contournent de nombreuses détections.

La version 3.43 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure a amélioré l'indicateur d'exposition Stratégies de mots de passe faibles appliquées aux utilisateurs pour les scénarios de charge de travail élevée. | S/O |

| Tenable Identity Exposure a supprimé l'autorisation RBAC liée au quota de charge de travail. | S/O |

| Il est désormais possible d'installer le Relay sur des serveurs de machines virtuelles qui ne disposent pas d'Internet Explorer. | S/O |

| Le script de configuration d'indicateur d'attaque gère désormais les cas extrêmes où un calcul de jeu de stratégie résultant (RSOP) n'est pas possible pour l'utilisateur qui exécute le script. | S/O |

| L' extraction NTDS de l'IoA peut désormais exclure tout processus configuré de son analyse. | S/O |

Tenable Identity Exposure 3.42 (08/03/2023)

La version 3.42 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

|

Indicateurs d'exposition

|

S/O |

|

Indicateurs d'attaque

|

S/O |

|

Secure Relay

|

S/O |

| Tenable Identity Exposure ne pousse plus de configuration d'IoA sur le PDC dans une GPO supprimée. Il utilise désormais la configuration de l'IoA installé pour une expérience de mise à jour automatique et plus robuste d'indicateur d'attaque. | S/O |

| Le score Tenable Identity Exposure (conformité) via l'API publique exclut désormais les vérificateurs désactivés pour le profil fourni. Cela avait conduit à un score incorrect via l'API publique. Cette situation est maintenant améliorée et cohérente avec le score de conformité disponible dans l'interface utilisateur Tenable Identity Exposure. | S/O |

| Après la suppression d'un annuaire, le chemin d'attaque actualise désormais son graphe Tier 0. | S/O |

| Tenable Identity Exposure a amélioré la résilience du script de configuration de l'IoA pour les installations ultérieures du script. | S/O |

Tenable Identity Exposure 3.41 (23/02/2023)

La version 3.41 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

|

Le changement de nom de la GPO Tenable Identity Exposure n'a plus d'impact sur la fonctionnalité de mise à jour automatique de la configuration de l'indicateur d'attaque Tenable Identity Exposure. |

S/O |

| Tenable Identity Exposure nécessite désormais moins d'autorisations pour obtenir la même analyse de l'indicateur d'attaque. | S/O |

| Le rapport PDF de l'indicateur d'attaque n'affiche plus d'en-tête erroné sur la page de garde. | S/O |

| Élimination des faux positifs sur la GPO Tenable Identity Exposure pour ces indicateurs d'exposition : Vérifier les autorisations sur les objets et les fichiers de GPO sensibles et Contrôleurs de domaine gérés par des utilisateurs mal intentionnés. | S/O |

Tenable Identity Exposure 3.40 (13/02/2023)

-

Connexion LDAPS – Tenable Identity Exposure peut utiliser le port LDAPS (TCP/636) pour se connecter à votre Active Directory dans l'architecture Secure Relay. Cette configuration n'est pas possible dans l'environnement VPN IPSEC.

La version 3.40 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

|

Secure Relay :

|

S/O |

| Authentification – Tenable Identity Exposure enregistre désormais une tentative de connexion réussie après l'avoir validée. | S/O |

|

Indicateurs d'attaque :

|

S/O |

Tenable Identity Exposure 3.39 (25/01/2023)

-

Déploiement plus rapide et plus facile des indicateurs d'attaque – Tenable Identity Exposure peut désormais ajouter ou supprimer automatiquement des indicateurs d'attaque depuis les contrôleurs de domaine configurés, sans aucune intervention manuelle. Pour plus d'informations, voir Install Indicators of Attack (Installer des indicateurs d'attaque) dans le guide de l'administrateur de Tenable Identity Exposure.

-

Rôles – La configuration des rôles vous permet désormais de définir l'accès à la configuration du Relay.

La version 3.39 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

|

Chemin d'attaque :

|

S/O |

| Sécurité – Les suggestions GraphQL n'apparaissent plus. | S/O |

| Relay – Le Relay peut désormais résoudre les FQDN des domaines. Cela vous permet d'utiliser Kerberos dans des environnements Secure Relay, si vous l'utilisez également avec un nom d'utilisateur au format UPN dans la configuration des forêts. | S/O |

| Correctif | ID de défaut |

|---|---|

|

La consommation du journal des événements et d'autres événements de Relay se produisent désormais en parallèle afin d'éviter les problèmes de fuite de mémoire. |

S/O |

| Le programme de désinstallation du Relay n'arrête plus le service Agent Tenable. | S/O |

|

Installateur du Relay :

|

S/O |

Tenable Identity Exposure 3.38 (11/01/2023)

La version 3.38 de Tenable Identity Exposure contient les correctifs suivants :

| Correctif | ID de défaut |

|---|---|

| Les widgets du dashboard Tenable Identity Exposure affichent désormais « 0 » au lieu de « Aucune donnée » lorsqu'ils ne détectent aucune déviation. | S/O |

| Correctif | ID de défaut |

|---|---|

| Tenable Identity Exposure vérifie désormais les mises à jour automatiques de Secure Relay toutes les 15 minutes au lieu de le faire une fois par jour. | S/O |