Portail utilisateur Tenable Identity Exposure

Après vous être connecté à Tenable Identity Exposure, la page d'accueil, représentée ci-dessous, apparaît.

Pour développer ou réduire la barre de navigation latérale :

-

Pour la développer : cliquez sur le menu

dans l'angle supérieur gauche de la fenêtre.

dans l'angle supérieur gauche de la fenêtre. -

Pour la réduire : cliquez sur le signe

dans l'angle supérieur gauche de la fenêtre.

dans l'angle supérieur gauche de la fenêtre.

| # | Élément | Fonction |

|---|---|---|

| 1 | Dashboards | Les dashboards vous permettent de gérer et de surveiller efficacement et visuellement la sécurité au sein d'une infrastructure Active Directory. |

| 2 | - | - |

| 3 | Trail Flow | Le Trail Flow affiche la surveillance et l'analyse en temps réel des événements qui affectent votre infrastructure Active Directory. |

| 4 | Indicateurs d'exposition | Tenable Identity Exposure utilise des indicateurs d'exposition (IoE) pour mesurer la maturité de la sécurité de votre infrastructure Active Directory et attribuer des niveaux de sévérité (critique, élevé, moyen ou faible) au flux d'événements qu'il surveille et analyse. |

| 5 | Indicateurs d'attaque | Tenable Identity Exposure détecte les attaques en temps réel par le biais des indicateurs d'attaque. |

| 6 | Topologie | La page Topologie affiche votre infrastructure Active Directory sous la forme d'un graphique interactif. Elle montre les forêts, les domaines et les relations d'approbation qui existent entre eux. |

| 7 | Chemin d'attaque |

Les pages Chemin d'attaque sont des représentations graphiques des relations Active Directory :

|

| 8, 9 |

Gestion Rôle utilisateur requis : utilisateur organisationnel disposant des autorisations appropriées.

|

Cette section vous permet de configurer les éléments suivants :

Pour plus d'informations, voir le Configuration et administration de Tenable Identity Exposure. |

| 10 | Vérifications de l'état du système | Les vérifications de l'état du système vous offrent une visibilité en temps réel sur la configuration de vos domaines et comptes de service dans une seule vue unifiée, à partir de laquelle vous pouvez accéder à des informations plus détaillées. |

| 11 | Widgets | Les widgets sont des datasets (ou ensembles de données) personnalisables sur un dashboard. Ils peuvent contenir des histogrammes, des graphiques en courbes et des compteurs. |

| 12 | Actualités du produit | Informations sur les dernières fonctionnalités du produit. |

| 13 | Paramètres | Accès à la configuration système, à la gestion des forêts et des domaines, à la gestion des licences, des utilisateurs et des rôles, aux profils et aux journaux d'activité. |

| 14 | Notifications (icône de cloche) | L'icône de cloche et le badge compteur vous signalent les alertes d'attaque et/ou les alertes d'exposition en attente dont vous devez prendre connaissance. |

| 15 | Accéder à l'espace de travail | Cliquez sur cette icône pour passer d'une application à l'autre à partir de l'espace de travail Tenable. |

| 16, 19 | Icône de profil utilisateur (Préférences utilisateur) | Cliquez sur cette icône pour accéder à un sous-menu contenant les profils de sécurité, les notes de version, les journaux d'activité, les préférences ou la déconnexion. |

| 17 | Profils de sécurité | Les profils de sécurité permettent à différents types d'utilisateurs d'examiner l'analyse de la sécurité sous différents angles de reporting. |

| 18 | Nouveautés | Cliquez pour ouvrir les notes de version pour la dernière version de Tenable Identity Exposure. |

| 20 | Déconnexion | Cliquez pour vous déconnecter de Tenable Identity Exposure. |

Certificats de confiance

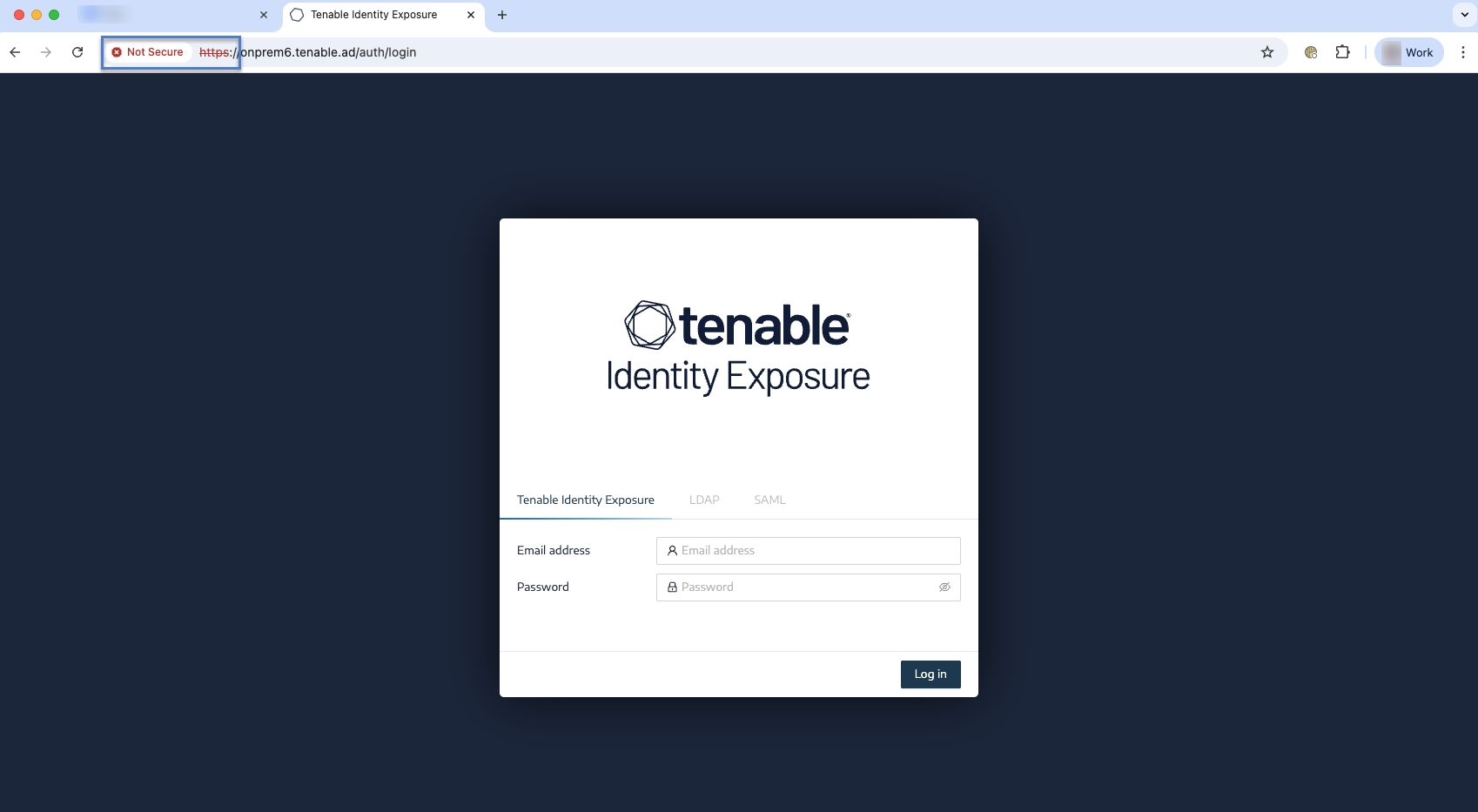

Si le navigateur utilisé pour se connecter à Tenable Identity Exposure ne fait pas confiance au certificat Tenable Identity Exposure, des erreurs peuvent se produire lors de la connexion ou lors de la navigation dans l'interface utilisateur. Pour éviter tout risque d'erreur, vous devez utiliser un certificat web de confiance pour le domaine ou importer le certificat Tenable Identity Exposure dans les certificats de confiance du navigateur.

L'exemple suivant montre une erreur de connexion.

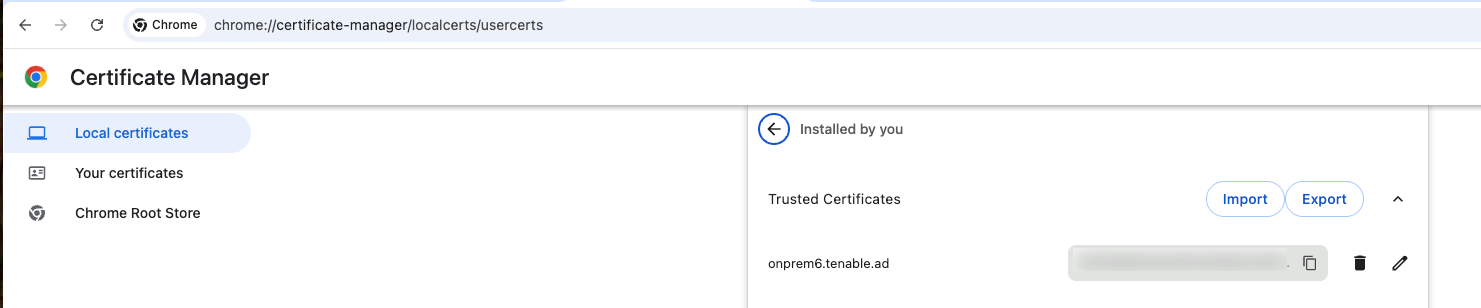

L'image suivante montre l'importation manuelle du certificat dans les certificats de confiance du navigateur Chrome.